À première vue, un certificat SSL semble simple. Vous l’installez sur votre serveur pour sécuriser les données sensibles de vos visiteurs, et il fonctionne parfaitement jusqu’à son expiration. La plupart des propriétaires de sites web se penchent rarement sur les aspects techniques de SSL/TLS.

Ils laissent des professionnels s’occuper de la configuration et du renouvellement des certificats. Nombreux sont ceux qui ne se soucient même pas de la différence entre les certificats racine et les certificats intermédiaires, mais si vous souhaitez installer votre certificat par vous-même, vous devez connaître le mécanisme sous-jacent.

Table des matières

- Certificats racine, intermédiaire et serveur

- Programmes et magasins de racines

- Infrastructure à clé publique

- Signatures numériques

- Qu’est-ce que la chaîne de confiance SSL ?

- Qu’est-ce qu’un certificat SSL racine ?

- Qu’est-ce qu’un certificat SSL intermédiaire ?

- Qu’est-ce qu’un certificat SSL pour serveur ?

- Quelle est la différence entre un certificat racine et un certificat intermédiaire ?

- Comment savoir si un certificat est racine ou intermédiaire ?

Certificats racine, intermédiaire et serveur

Les utilisateurs sans expérience préalable qui préfèrent installer eux-mêmes un certificat SSL vont être surpris. Dès qu’ils ouvrent le dossier ZIP que l’autorité de certification (CA) leur a envoyé par courrier électronique, ils découvrent non pas un, mais deux fichiers SSL.

L’un est le certificat de serveur émis pour votre domaine, l’autre est le certificat intermédiaire, et enfin, il y a aussi le certificat racine. Le certificat intermédiaire relie le certificat de votre serveur au certificat racine. Ensemble, ils forment la chaîne de confiance SSL. Si l’un des éléments de la chaîne est manquant, les navigateurs ne feront pas confiance au certificat SSL du serveur et émettront un avertissement HTTPS.

Attendez, quoi ? Certificats de serveur, certificats intermédiaires, certificats racine, chaîne de confiance, tout cela est un peu trop compliqué pour les novices. Si vous êtes l’un d’entre eux, ne vous inquiétez pas. Dans cet article, nous expliquerons la différence entre les certificats racines et les certificats intermédiaires et pourquoi ils sont essentiels au fonctionnement du protocole SSL/TLS. Mais tout d’abord, quelques mots sur la structure qui les maintient ensemble.

Programmes et magasins de racines

Le certificat racine est un élément crucial de l’ensemble de l’architecture SSL/TLS, car il valide le certificat de l’utilisateur final et maintient le tout en place. Le piratage d’un certificat racine est le pire des scénarios, car il compromet tous les certificats intermédiaires et les certificats de serveur.

Pour gérer les certificats racine et leurs clés publiques de manière plus efficace et plus sûre, les principales entreprises technologiques ont mis au point des programmes racine qui, en plus de suivre des lignes directrices et des réglementations strictes, comprennent un magasin racine.

Le magasin racine comprend des certificats racine préchargés (et leurs clés publiques) qui restent sur le système d’exploitation de l’appareil ou sur des logiciels tiers tels que les navigateurs web. Voici quelques exemples de programmes racine populaires.

- Pomme

- Mozilla

- Microsoft

Bien que tous les programmes racine n’exigent pas une conformité identique, ils adhèrent strictement aux exigences de base du forum CA/B.

Infrastructure à clé publique

L’infrastructure à clé publique, ou PKI, est le fondement de l’industrie SSL, car elle exécute les processus complexes qui sous-tendent l’émission des certificats et la validation des utilisateurs. Les clés publiques et privées fonctionnent ensemble pour crypter et décrypter les données sensibles sur un réseau.

Les certificats SSL contiennent la clé publique, tandis que le serveur d’origine possède la clé privée. Lorsque les navigateurs tentent de se connecter à des serveurs, la poignée de main SSL utilise la cryptographie à clé publique pour identifier le serveur d’origine et échanger des données. Si le certificat SSL du site n’est pas valide, la connexion ne sera pas sécurisée. En savoir plus sur les certificats SSL et leur fonctionnement.

Signatures numériques

Les signatures numériques sont des signatures électroniques avancées qui nécessitent une vérification de l’identité par le biais d’une clé ou d’un certificat qui leur est associé. Dans le contexte de SSL, il s’agit d’une certification numérique.

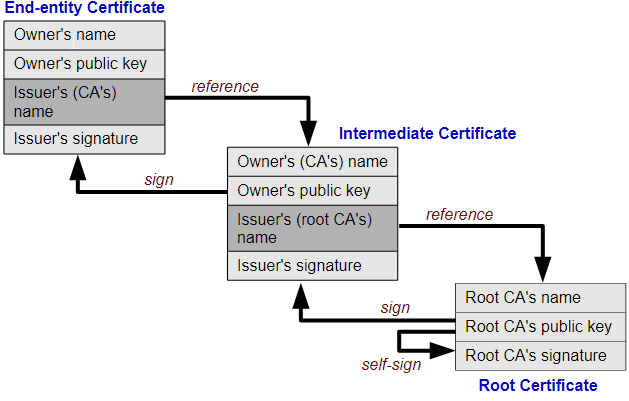

Comme vous le verrez dans le diagramme de la chaîne de confiance SSL, un certificat racine signe numériquement un certificat intermédiaire et transmet une partie de sa confiance au certificat SSL intermédiaire. Cette dernière est automatiquement approuvée car la signature provient directement de la racine.

Un navigateur utilise la clé publique pour vérifier les signatures numériques et authentifier le certificat du serveur (utilisateur final). Il vérifie chaque certificat de la chaîne de confiance SSL jusqu’au certificat racine final qui est préinstallé dans le magasin racine du navigateur. Si le navigateur peut identifier tous les certificats de la chaîne, il ne fera pas confiance à votre certificat SSL.

Qu’est-ce que la chaîne de confiance SSL ?

Revenons à la chaîne de confiance et examinons le tableau dans son ensemble. La chaîne de confiance SSL est une liste ordonnée de certificats qui permet au destinataire (un navigateur web) de vérifier que l’expéditeur (votre serveur sécurisé) et l’autorité de certification sont fiables.

L’image ci-dessous illustre le fonctionnement de la chaîne de confiance :

Crédit photo : Yanpas – CC BY-SA 4.0

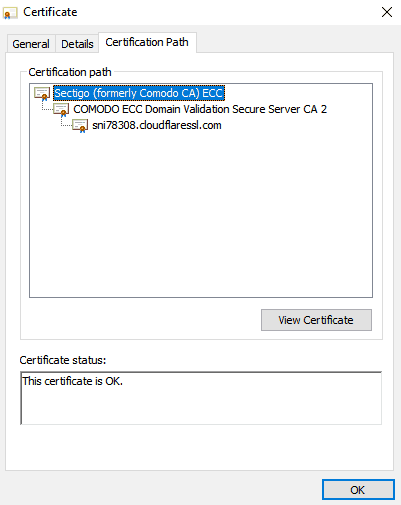

Vous pouvez également vérifier la fiabilité de la chaîne SSL en cliquant sur le cadenas de n’importe quel site web et en sélectionnant l’onglet Chemin de certification. Si vous regardez le chemin de certification de SSL Dragon, vous verrez, de haut en bas, le certificat racine, le certificat intermédiaire et le certificat du serveur (SSL Dragon utilise un certificat SSL Cloudflare dans le cadre du service CDN).

Maintenant que vous connaissez la chaîne de confiance, examinons chaque élément à la loupe.

Qu’est-ce qu’un certificat SSL racine ?

Un certificat SSL racine se trouve au sommet de la hiérarchie de confiance et constitue l’épine dorsale de l’infrastructure à clé publique. Les certificats SSL racine sont signés par des autorités de certification de confiance. Qui décide quelle autorité de certification est digne de confiance ? En bref, les navigateurs, et les applications parce qu’ils incluent un magasin racine dans leur pack d’installation.

Un magasin de racines est une liste de certificats racine de confiance préchargés provenant de différentes autorités de certification. Par exemple, si le certificat racine de l’autorité de certification n’est pas inclus dans le magasin racine de Google, Chrome signalera le site web utilisant cette autorité de certification comme n’étant pas sécurisé. Vous pouvez en savoir plus sur les autorités de certification et sur les organismes qui les réglementent.

Un certificat racine est utilisé pour émettre d’autres certificats. Si les clés privées de la racine étaient volées, les cybercriminels forgeraient leurs propres certificats de confiance. Par conséquent, tous les certificats existants signés par l’autorité de certification piratée devront être révoqués. En cas de problème avec le certificat racine, l’autorité de certification est rapidement retirée de tous les magasins racine et cesse d’exister.

Pour éviter l’impensable, les AC utilisent des procédures de sécurité rigoureuses. Ils stockent la clé de l’autorité de certification dans un module de sécurité matériel unique. En outre, le dispositif informatique physique se trouve dans un coffre-fort verrouillé avec des portes en acier et des gardiens.

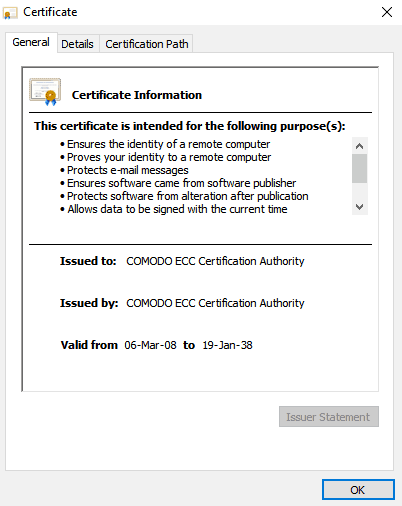

Contrairement aux certificats commerciaux, les certificats racine ont une durée de vie beaucoup plus longue. Voici la période de validité de Sectigo (anciennement Comodo CA) ECC. Comme vous pouvez le constater, il expire dans l’année 2038.

Qu’est-ce qu’un certificat SSL intermédiaire ?

Il est trop dangereux de délivrer un certificat SSL à l’utilisateur final directement à partir du certificat racine. Pour se protéger davantage, les autorités de certification ont créé une autre couche de sécurité : le certificat intermédiaire.

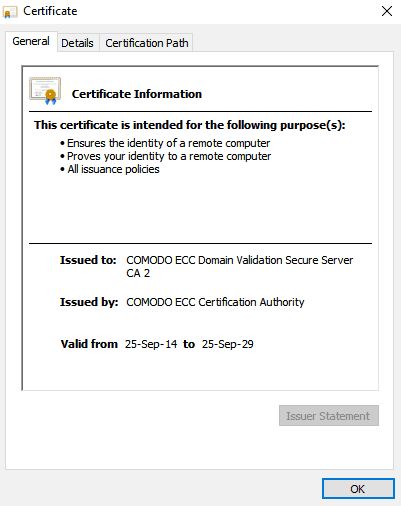

L’autorité de certification racine signe la racine intermédiaire avec sa clé privée et, à son tour, l’autorité de certification intermédiaire utilise sa clé privée pour délivrer des certificats SSL au grand public. Le ou les certificats intermédiaires (certaines autorités de certification utilisent plusieurs certificats intermédiaires entre le certificat racine et le certificat de l’utilisateur final) servent de lien de confiance.

Les navigateurs en ont besoin pour identifier l’autorité de certification racine et accepter le certificat du serveur. C’est pourquoi votre dossier d’installation SSL peut contenir un certificat intermédiaire, en plus de votre certificat principal. Les certificats intermédiaires ont également une validité plus longue que les certificats SSL des utilisateurs finaux, bien qu’elle soit plus courte que celle d’un certificat racine.

Qu’est-ce qu’un certificat SSL pour serveur ?

Un certificat SSL serveur, également appelé certificat SSL primaire ou certificat pour utilisateur final, est émis par une autorité de certification pour votre nom de domaine. Il vérifie la propriété du domaine et, selon le niveau de validation, le statut juridique de l’entreprise.

Les certificats de serveur sont signés à partir de certificats intermédiaires, qui proviennent des certificats racine. Les certificats SSL serveur ont une validité d’un an et sont les certificats que tout le monde reçoit lorsqu’il s’agit de commander un certificat SSL.

Pour crypter votre site web et activer HTTPS, vous devez installer un certificat SSL sur votre serveur. D’où le nom de certificats SSL pour serveurs.

Quelle est la différence entre un certificat racine et un certificat intermédiaire ?

La comparaison entre le certificat racine et le certificat intermédiaire se résume à leur position hiérarchique dans la chaîne de confiance. Sans certificat racine ou autorité de certification racine, il n’y a pas de certificat intermédiaire ni de certificat de serveur.

Voici ce qui différencie les certificats racine des certificats intermédiaires :

1. Leur valeur globale

Les certificats racine sont au cœur de l’ensemble du processus d’émission de SSL. Si un certificat racine est compromis, la violation peut entraîner la faillite de l’autorité de certification qui l’a délivré. D’autre part, les certificats intermédiaires, bien qu’importants, ne sont en fin de compte que des intermédiaires et ont un poids moindre dans la chaîne de confiance.

2. Séquence de signature numérique

Le certificat racine utilise la clé privée pour signer le certificat intermédiaire, tandis que ce dernier utilise la même clé pour signer d’autres intermédiaires et le certificat du serveur.

3. Procédure de délivrance

L’autorité de certification signe le certificat racine, qui est ensuite inclus dans les magasins racine de divers programmes et applications. Pour mieux protéger leurs certificats racine, les autorités de certification utilisent des certificats intermédiaires pour jouer le rôle d'”intermédiaires” entre les certificats racine et les certificats de serveur.

4. Durée de vie

Les certificats racine ont une durée de vie de 10 à 20 ans, tandis que les certificats intermédiaires ont une durée de validité plus courte pour des raisons de sécurité. Au fur et à mesure que l’on avance dans la chaîne de confiance, la validité du SSL diminue, les certificats des utilisateurs finaux n’ayant qu’une durée de vie d’un an.

5. Protocole de stockage

Les certificats racine se trouvent dans un module de sécurité matérielle à l’épreuve des balles, derrière des portes closes et sous la surveillance d’un garde 24 heures sur 24, 7 jours sur 7. Quant aux certificats intermédiaires, ils sont stockés sur votre serveur dans le répertoire d’installation.

Comment savoir si un certificat est racine ou intermédiaire ?

Vous pouvez distinguer un certificat racine d’un certificat intermédiaire en inspectant le certificat lui-même. Si les champs Issued to et Issued by sont identiques, il s’agit d’un certificat racine, car seule une autorité de certification valide peut émettre des racines de confiance ; dans le cas contraire, il s’agit d’un certificat intermédiaire.

Un autre moyen de les différencier serait de vérifier le parcours de certification. Le certificat qui apparaît en haut de la liste est le certificat racine, suivi des certificats intermédiaire et serveur. Comme nous l’avons déjà mentionné, les certificats racine ont la plus longue durée de validité. Vous pouvez donc également tenir compte des dates lorsque vous comparez les certificats racine et intermédiaire.

Dernières paroles

Nous espérons que vous comprenez maintenant parfaitement ce qui rend un certificat numérique si sûr. En comprenant la différence entre les certificats racine et les certificats intermédiaires, vous avez résolu l’énigme SSL/TLS. La chaîne de confiance SSL est l’une des raisons pour lesquelles les certificats SSL sont omniprésents et efficaces. L’autre est un cryptage haut de gamme impossible à décrypter , même par le plus brillant des pirates informatiques.

Questions fréquemment posées

Lorsque vous commandez un certificat SSL, l’autorité de certification livre les fichiers d’installation dans un dossier ZIP archivé. À l’intérieur, vous trouverez le certificat de serveur émis pour votre domaine et un fichier CA Bundle contenant les certificats racine et intermédiaire. Certaines autorités de certification peuvent envoyer les certificats racine et intermédiaire dans des fichiers texte distincts

Copier le lien

Vous n’avez pas besoin d’identifier les certificats racine et intermédiaire lors de la configuration de votre certificat SSL si vous les avez reçus dans un fichier CA Bundle. Ouvrez le fichier avec n’importe quel éditeur de texte, et vous remarquerez que tous les certificats sont à l’intérieur dans le bon ordre. Si vous avez reçu les certificats racine et intermédiaire dans des fichiers séparés, vérifiez le nom du fichier, car il doit contenir le mot “racine” ou “intermédiaire” pour faciliter l’identification.

Copier le lien

Pour combiner les certificats racine et intermédiaire, vous devez les enchaîner tous (à l’exception du certificat du serveur) dans l’ordre de vérification. La méthode la plus rapide consiste à copier le contenu de votre certificat racine et à le coller sous les certificats intermédiaires. Le fichier combiné sera présenté dans l’ordre suivant :

- Certificat intermédiaire 1

- Certificat intermédiaire 2

- Certificat racine pour compléter la chaîne de confiance.

Copier le lien

Si un certificat racine est manquant, la solution consiste à télécharger d’abord l’autorité de certification racine de confiance, puis à essayer d’installer à nouveau le certificat. Pour résoudre l’erreur du certificat intermédiaire manquant, assurez-vous que vous avez suivi toutes les étapes d’installation SSL requises pour votre serveur, y compris le téléchargement des certificats intermédiaires dans l’ordre et le format de fichier corrects.

Copier le lien

Economisez 10% sur les certificats SSL en commandant aujourd’hui!

Émission rapide, cryptage puissant, confiance de 99,99 % du navigateur, assistance dédiée et garantie de remboursement de 25 jours. Code de coupon: SAVE10