À primeira vista, um certificado SSL parece simples. Você o instala em seu servidor para proteger os dados confidenciais de seus visitantes, e ele funciona perfeitamente até a expiração. A maioria dos proprietários de sites raramente se aprofunda nos aspectos técnicos do SSL/TLS.

Eles permitem que os profissionais cuidem da configuração e da renovação do certificado. Muitas pessoas nem se importam com a diferença entre certificados raiz e certificados intermediários, mas se você quiser instalar seu certificado por conta própria, deverá conhecer o mecanismo por trás disso.

Índice

- Certificados raiz, intermediário e de servidor

- Programas de raiz e lojas de raiz

- Infraestrutura de chave pública

- Assinaturas digitais

- O que é a cadeia de confiança SSL?

- O que é um certificado SSL raiz?

- O que é um certificado SSL intermediário?

- O que é um certificado SSL de servidor?

- Qual é a diferença entre um certificado raiz e um intermediário?

- Como saber se um certificado é raiz ou intermediário?

Certificados raiz, intermediário e de servidor

Os usuários sem experiência prévia que preferem instalar um certificado SSL por conta própria terão uma surpresa. No momento em que abrem a pasta do arquivo ZIP que a CA (Autoridade Certificadora) enviou por e-mail, eles descobrem não um, mas alguns arquivos SSL.

Um é o certificado de servidor emitido para seu domínio; o outro é o certificado intermediário e, por fim, há também o certificado raiz. O certificado intermediário vincula o certificado do servidor ao certificado raiz. Juntos, eles formam a cadeia de confiança do SSL. Se um componente da cadeia estiver faltando, os navegadores não confiarão no certificado SSL do servidor e emitirão um aviso de HTTPS.

Espera, o quê? Certificados de servidor, certificados intermediários, certificados raiz, cadeia de confiança, tudo isso é um pouco demais para os novatos. Se você for um deles, não se preocupe. Neste artigo, explicaremos a diferença entre certificados raiz e certificados intermediários e por que eles são essenciais para o funcionamento do SSL/TLS. Mas, primeiro, algumas palavras sobre a estrutura que os mantém unidos.

Programas de raiz e lojas de raiz

O certificado raiz é um elemento crucial de toda a arquitetura SSL/TLS, pois valida o certificado do usuário final e mantém tudo no lugar. Hackear um certificado raiz é o pior cenário possível, pois compromete todos os seus certificados intermediários e de servidor.

Para gerenciar os certificados raiz e suas chaves públicas com mais eficiência e segurança, as principais empresas de tecnologia desenvolveram programas raiz que, além de seguirem diretrizes e regulamentos rigorosos, incluem um armazenamento raiz.

O armazenamento raiz inclui certificados raiz pré-carregados (e suas chaves públicas) que ficam no sistema operacional do dispositivo ou em software de terceiros, como navegadores da Web. Aqui estão alguns exemplos de programas raiz populares.

- Apple

- Mozilla

- Microsoft

Embora nem todos os programas raiz exijam conformidade idêntica, eles seguem rigorosamente os requisitos básicos do fórum CA/B.

Infraestrutura de chave pública

A infraestrutura de chave pública, ou PKI, é a base do setor de SSL, pois executa os intrincados processos por trás da emissão de certificados e da validação do usuário. As chaves públicas e privadas trabalham juntas para criptografar e descriptografar dados confidenciais em uma rede.

Os certificados SSL contêm a chave pública, enquanto o servidor de origem tem a chave privada. Quando os navegadores tentam se conectar aos servidores, o handshake SSL usa criptografia de chave pública para identificar o servidor de origem e trocar dados. Se o certificado SSL do site não for válido, a conexão não será segura. Saiba mais sobre os certificados SSL e como eles funcionam.

Assinaturas digitais

As assinaturas digitais são assinaturas eletrônicas avançadas que exigem verificação de identidade por meio de uma chave ou certificado associado a elas. No contexto do SSL, pense neles como uma certificação digital.

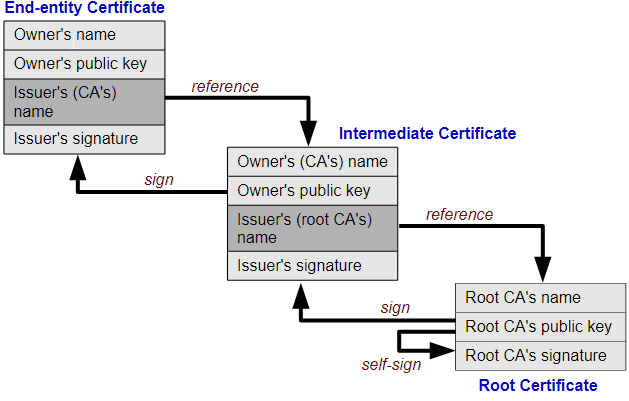

Como você verá no diagrama da cadeia de confiança SSL, um certificado raiz assina digitalmente um certificado intermediário e passa parte de sua confiança para o SSL intermediário. O último é automaticamente confiável porque a assinatura vem diretamente da raiz.

Um navegador usa a chave pública para verificar assinaturas digitais e autenticar o certificado do servidor (usuário final). Ele verifica cada certificado dentro da cadeia de confiança SSL até o certificado raiz final que vem pré-instalado no armazenamento raiz do navegador. Se o navegador puder identificar todos os certificados em cadeia, ele não confiará em seu certificado SSL.

O que é a cadeia de confiança SSL?

Voltemos à cadeia de confiança e analisemos o quadro completo. A cadeia de confiança SSL é uma lista ordenada de certificados que permite que o receptor (um navegador da Web) verifique se o remetente (seu servidor seguro) e a CA são confiáveis.

A imagem abaixo ilustra como funciona a cadeia de confiança:

Crédito da imagem: Yanpas – CC BY-SA 4.0

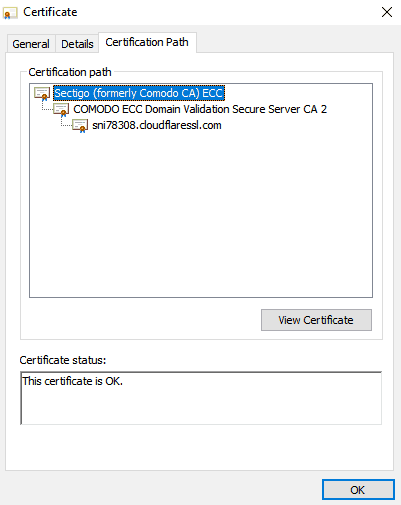

Você também pode inspecionar a confiança da cadeia SSL clicando no cadeado de qualquer site e selecionando a guia Caminho de certificação. Se você observar o caminho de certificação do SSL Dragon, verá, de cima para baixo, o certificado raiz, o certificado intermediário e o certificado do servidor (o SSL Dragon usa um certificado SSL da Cloudflare como parte do serviço de CDN).

Agora que você já conhece a cadeia de confiança, vamos examinar cada elemento ao microscópio.

O que é um certificado SSL raiz?

Um certificado SSL raiz fica no topo da hierarquia de confiança e é a espinha dorsal da infraestrutura de chaves públicas. Os certificados SSL raiz são assinados por autoridades de certificação confiáveis. Quem decide qual AC é confiável? Em resumo, navegadores e aplicativos porque incluem um armazenamento raiz em seu pacote de instalação.

Um armazenamento raiz é uma lista de certificados raiz confiáveis pré-carregados de várias CAs. Por exemplo, se o certificado raiz da CA não estiver incluído no armazenamento raiz do Google, o Chrome marcará o site que usa essa CA como não seguro. Você pode ler mais sobre as Autoridades de Certificação e quem as regulamenta.

Um certificado raiz é usado para emitir outros certificados. Se as chaves de raiz privadas fossem roubadas, os criminosos cibernéticos forjariam seus próprios certificados confiáveis. Como resultado, todos os certificados existentes assinados pela CA hackeada teriam que ser revogados. Se algo der errado com o certificado raiz, a CA será rapidamente removida de todos os armazenamentos raiz e deixará de existir.

Para evitar o impensável, as ACs usam procedimentos de segurança rigorosos. Eles armazenam a chave CA em um módulo de segurança de hardware exclusivo. Além disso, o dispositivo de computação física reside em um cofre trancado com portas de aço e guardas.

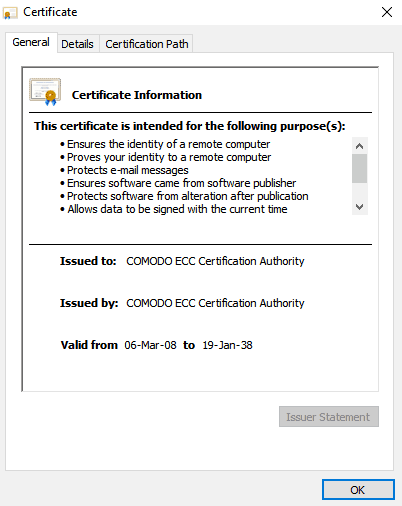

Ao contrário dos certificados comerciais, os certificados raiz têm uma vida útil muito mais longa. Aqui está o período de validade do ECC da Sectigo (antiga Comodo CA). Como você pode ver, ele expira no distante ano de 2038.

O que é um certificado SSL intermediário?

Emitir um certificado SSL para o usuário final diretamente do certificado raiz é muito perigoso. Para se protegerem ainda mais, as CAs criaram outra camada de segurança: o certificado intermediário.

A AC raiz assina a raiz intermediária com sua chave privada e, por sua vez, a AC intermediária usa sua chave privada para emitir certificados SSL para o público em geral. O certificado ou certificados intermediários (algumas ACs usam vários certificados intermediários entre o certificado raiz e o certificado do usuário final) atuam como um elo de confiança.

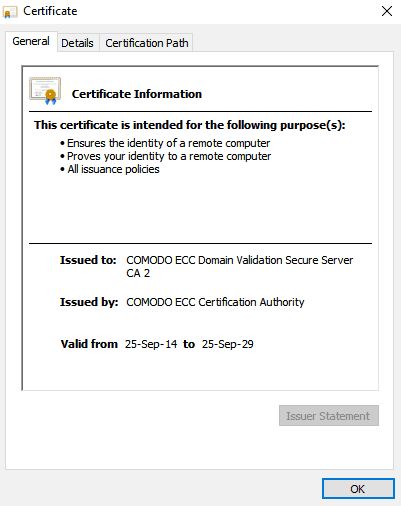

Os navegadores precisam deles para identificar a CA raiz e aceitar o certificado do servidor. É por isso que a pasta de instalação do SSL pode conter um certificado intermediário, juntamente com o certificado principal. Os certificados intermediários também têm validade mais longa do que os certificados SSL do usuário final, embora seja mais curta do que a validade de um certificado raiz.

O que é um certificado SSL de servidor?

Um certificado SSL de servidor, também chamado de certificado SSL primário ou certificado de usuário final, é emitido por uma autoridade de certificação para o seu nome de domínio. Ele verifica a propriedade do domínio e, dependendo do nível de validação, o status legal de uma empresa.

Os certificados de servidor são assinados a partir de certificados intermediários, que vêm dos certificados raiz. Os certificados SSL de servidor têm validade de um ano e são os certificados que todos recebem ao fazer um pedido de SSL.

Para criptografar seu site e ativar o HTTPS, é necessário instalar um certificado SSL no servidor. Daí o nome – certificados SSL de servidor.

Qual é a diferença entre um certificado raiz e um intermediário?

A comparação entre o certificado raiz e o intermediário se resume à sua posição hierárquica na cadeia de confiança. Sem certificados raiz ou CAs raiz, não haverá certificados intermediários nem certificados de servidor.

Veja o que diferencia os certificados raiz e os certificados intermediários:

1. Seu valor geral

Os certificados raiz são o núcleo de todo o processo de emissão de SSL. Se um certificado raiz for comprometido, a violação poderá levar à falência a AC que o emitiu. Por outro lado, os certificados intermediários, embora também sejam importantes, são, em última análise, apenas intermediários e têm um peso menor na cadeia de confiança.

2. Sequência de assinatura digital

O certificado raiz usa a chave privada para assinar o certificado intermediário, enquanto o último usa a mesma chave para assinar outros intermediários e o certificado do servidor.

3. Procedimento de emissão

A Autoridade de Certificação assina o certificado raiz, que é então incluído nos armazenamentos raiz de vários aplicativos e programas. Para proteger melhor seus certificados raiz, as ACs usam certificados intermediários para atuar como “intermediários” entre os certificados raiz e de servidor.

4. Tempo de vida

Os certificados raiz duram de 10 a 20 anos, enquanto os certificados intermediários têm uma validade mais curta por motivos de segurança. À medida que você avança na cadeia de confiança, a validade do SSL diminui, com os certificados de usuário final tendo apenas um ano de vida útil.

5. Protocolo de armazenamento

Os certificados raiz residem em um módulo de segurança de hardware à prova de balas, atrás de portas fechadas e sob supervisão de guardas 24 horas por dia, 7 dias por semana. Quanto aos certificados intermediários, eles são armazenados em seu servidor no diretório de instalação.

Como saber se um certificado é raiz ou intermediário?

É possível distinguir um certificado raiz de um intermediário inspecionando o próprio certificado. Se os campos Emitido para e Emitido por forem idênticos, trata-se de um certificado raiz, pois somente uma autoridade certificadora válida pode emitir raízes confiáveis; caso contrário, trata-se de um intermediário.

Outra maneira de diferenciá-los seria verificar o Caminho de Certificação. A certificação, que aparece no topo da lista, é o certificado raiz, seguido pelos certificados intermediários e do servidor. Como já mencionamos, os certificados raiz têm a validade mais longa, portanto, você também pode observar as datas ao comparar certificados raiz e intermediários

Palavras finais

Esperamos que agora você tenha uma compreensão completa do que realmente torna um certificado digital tão seguro. Ao compreender a diferença entre os certificados raiz e os certificados intermediários, você resolveu o quebra-cabeça do SSL/TLS. A cadeia de confiança SSL é um dos motivos pelos quais os certificados SSL são onipresentes e eficientes. A outra é a criptografia de ponta, impossível de ser quebrada até mesmo pelo hacker mais inteligente.

Perguntas frequentes

Quando você solicita um certificado SSL, a CA fornece os arquivos de instalação em uma pasta ZIP arquivada. Dentro dele, você encontrará o certificado de servidor emitido para o seu domínio e um arquivo CA Bundle que contém os certificados raiz e intermediário. Algumas ACs podem enviar os certificados raiz e intermediário em arquivos de texto separados

Copiar link

Não é necessário identificar os certificados raiz e intermediário ao configurar o certificado SSL se você os tiver recebido em um arquivo CA Bundle. Abra o arquivo com qualquer editor de texto e você perceberá que todos os certificados estão na ordem correta. Se você recebeu os certificados raiz e intermediário em arquivos separados, verifique o nome do arquivo, pois ele deve incluir a palavra “raiz” ou “intermediário” para facilitar a identificação.

Copiar link

Para combinar os certificados raiz e intermediário, você precisa encadear todos eles (excluindo o certificado do servidor) na ordem de verificação. A maneira mais rápida é copiar o conteúdo de seu certificado raiz e colá-lo abaixo dos certificados intermediários. O arquivo combinado terá a seguinte ordem:

- Certificado intermediário 1

- Certificado intermediário 2

- Certificado raiz para completar a cadeia de confiança.

Copiar link

Se um certificado raiz estiver faltando, a solução é fazer o download da CA raiz confiável primeiro e, em seguida, tentar instalar o certificado novamente. Para corrigir o erro de falta de certificado intermediário, verifique se você seguiu todas as etapas de instalação do SSL necessárias para o seu servidor, incluindo o upload dos certificados intermediários na ordem e no formato de arquivo corretos.

Copiar link

Economize 10% em certificados SSL ao fazer seu pedido hoje!

Emissão rápida, criptografia forte, 99,99% de confiança no navegador, suporte dedicado e garantia de reembolso de 25 dias. Código do cupom: SAVE10