Das Verständnis des Unterschieds zwischen Stammzertifikaten und Zwischenzertifikaten ist für die Sicherheit der Online-Kommunikation unerlässlich. Diese beiden Arten von digitalen Zertifikaten bilden zusammen mit den SSL-Zertifikaten das Rückgrat des sicheren Surfens im Internet. Sie ermöglichen eine verschlüsselte Datenübertragung und schaffen Vertrauen zwischen Servern und Benutzern. Aber was genau unterscheidet sie voneinander?

Root-Zertifikate dienen als ultimative Autorität und stehen an der Spitze der Zertifikatshierarchie, während Zwischenzertifikate als Vermittler fungieren und eine sichere Vertrauenskette bilden. In diesem Artikel werden wir die Rollen, Funktionen und wichtigsten Unterschiede zwischen diesen Zertifikaten aufschlüsseln, damit Sie verstehen, wie sie zusammenarbeiten, um sensible Daten online zu schützen.

Wichtigste Erkenntnisse

- Root-Zertifikate sind die höchstrangigen Zertifikate in der Vertrauenskette, die von einer vertrauenswürdigen Zertifizierungsstelle (CA) selbst signiert werden. Sie bilden die Grundlage für eine sichere Kommunikation und sind entscheidend für den Aufbau von Vertrauen im Internet.

- Zwischenzertifikate fungieren als Vermittler zwischen dem Stammzertifikat und dem Endbenutzerzertifikat. Sie werden von Stammzertifikaten oder anderen Zwischenzertifikaten signiert und tragen dazu bei, eine Vertrauenskette zu schaffen, die das Risiko verringert, das mit der direkten Verwendung von Stammzertifikaten verbunden ist.

- Beide Arten von Zertifikaten arbeiten zusammen, um die Verschlüsselung, Authentifizierung und Integrität von Daten im Internet zu gewährleisten und sensible Informationen vor Cyber-Bedrohungen zu schützen.

- Inhaltsverzeichnis

- Was ist ein Root-Zertifikat?

- Was ist ein Zwischenzertifikat?

- Zertifikatshierarchie erklärt

- Die Bedeutung von Zertifikatsketten

- Hauptunterschiede zwischen Stamm- und Zwischenzertifikaten

- Fortgeschrittene Konzepte im Zusammenhang mit Root- und Zwischenzertifikaten

Überblick über Root- und Zwischenzertifikate

Was ist ein Root-Zertifikat?

Ein Stammzertifikat, oft auch als CA-Zertifikat bezeichnet, ist ein digitales Zertifikat, das als Grundlage eines PKI-Systems (Public Key Infrastructure) dient. Es wird von einer vertrauenswürdigen Zertifizierungsstelle (CA) ausgestellt und ist selbstsigniert, d.h. die CA authentifiziert sich selbst. Stammzertifikate werden in einem vertrauenswürdigen Repository, dem so genannten Root Store, gespeichert, der von Browsern und Betriebssystemen verwaltet wird, um sichere Verbindungen zu authentifizieren.

Root-Zertifikate sind entscheidend für die Schaffung der höchsten Vertrauensstufe in einer Zertifikatskette. Sie validieren und signieren Zwischenzertifikate, die wiederum Endbenutzerzertifikate signieren. Aufgrund ihrer Bedeutung sind Stammzertifikate in der Regel für lange Zeiträume gültig, oft 20-25 Jahre oder mehr.

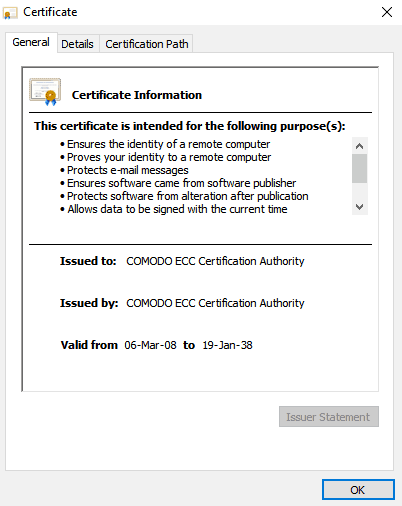

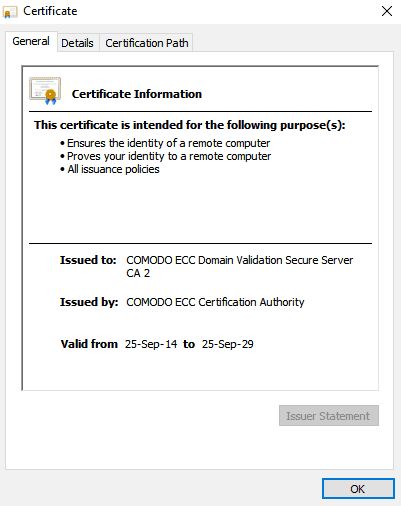

Im Gegensatz zu kommerziellen Zertifikaten haben Root-Zertifikate eine viel längere Lebensdauer. Hier ist die Gültigkeitsdauer von Sectigo ECC. Wie Sie sehen können, läuft sie im fernen Jahr 2038 aus.

Die Sicherheit der gesamten Zertifikatskette hängt von der Integrität des Stammzertifikats ab.

Was ist ein Zwischenzertifikat?

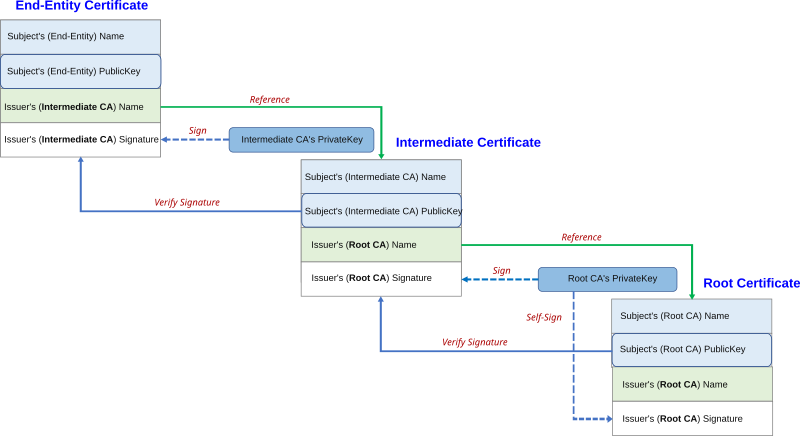

Ein Zwischenzertifikat fungiert als Brücke zwischen dem Stammzertifikat und Serverzertifikaten, wie SSL/TLS-Zertifikaten für Websites. Im Gegensatz zu Stammzertifikaten sind Zwischenzertifikate nicht selbst signiert, sondern werden von einem Stammzertifikat oder einem anderen Zwischenzertifikat signiert. Diese Struktur schafft eine Hierarchie, die als “Vertrauenskette” bekannt ist.

Zwischenzertifikate spielen eine entscheidende Rolle bei der Risikominimierung. Anstatt das Stammzertifikat zu verwenden, um direkt Endbenutzerzertifikate auszustellen, verwendet eine Zertifizierungsstelle Zwischenzertifikate. Dieser Ansatz schränkt die Gefährdung des Stammzertifikats ein und macht es einfacher, kompromittierte Zertifikate zu widerrufen und zu ersetzen, ohne die gesamte Vertrauenskette zu beeinträchtigen.

Zertifikatshierarchie erklärt

In einer digitalen Zertifikatshierarchie steht das Stammzertifikat ganz oben, gefolgt von einem oder mehreren Zwischenzertifikaten und schließlich den Server- oder Endbenutzerzertifikaten am unteren Ende. Diese Hierarchie ist entscheidend für den Aufbau einer sicheren Vertrauenskette. Wenn ein Benutzer eine Verbindung zu einer Website herstellt, überprüft der Browser die Gültigkeit des Serverzertifikats, indem er die Kette bis zum vertrauenswürdigen Stammzertifikat verfolgt.

- Root-Zertifikat: Die höchste Instanz, von der CA selbst signiert.

- Zwischenzertifikat: Signiert vom Stammzertifikat oder einem anderen Zwischenzertifikat, wodurch mehrere Vertrauensschichten geschaffen werden.

- Server-/Endbenutzer-Zertifikat: Wird für die Website oder das Unternehmen ausgestellt und bietet verschlüsselte Kommunikation und Identitätsprüfung.

Die Bedeutung von Zertifikatsketten

Eine Zertifikatskette, auch Zertifizierungspfad genannt, ist die Abfolge von Zertifikaten, die vom Endbenutzerzertifikat zu einem vertrauenswürdigen Stammzertifikat zurückführt. Diese Kette ist entscheidend für den Aufbau sicherer Verbindungen über das Internet. Jedes Zertifikat in der Kette wird durch das darüber liegende validiert, um sicherzustellen, dass das Vertrauen vom vertrauenswürdigen Stammzertifikat auf den Endbenutzer übertragen wird.

Zertifikatsketten erhöhen die Sicherheit, indem sie mehrere Überprüfungsebenen bieten. Wenn ein Zwischenzertifikat kompromittiert wird, kann es widerrufen werden, ohne dass sich dies auf das Stammzertifikat oder andere Zwischenzertifikate auswirkt, wodurch die Integrität des gesamten Systems gewahrt bleibt.

Hauptunterschiede zwischen Stamm- und Zwischenzertifikaten

Das Verständnis der Unterschiede zwischen Stammzertifikaten und Zwischenzertifikaten ist für jeden, der sich mit digitaler Sicherheit beschäftigt, von entscheidender Bedeutung. Obwohl beide Arten von Zertifikaten eine wichtige Rolle in der Hierarchie des Vertrauens spielen, unterscheiden sie sich erheblich in Bezug auf ihre Ausstellung, Speicherung, Lebensdauer und ihren Zweck. Hier finden Sie eine Übersicht über die wichtigsten Unterschiede:

- Hierarchie und Vertrauensstufe. Root-Zertifikate stehen an der Spitze der Vertrauenshierarchie. Als letzte Instanz sind sie die vertrauenswürdigsten Zertifikate und werden von einer Zertifizierungsstelle (CA) selbst signiert. Im Gegensatz dazu stehen Zwischenzertifikate in der Hierarchie weiter unten und fungieren als Vermittler, die das Stammzertifikat mit den Zertifikaten der Endbenutzer verbinden. Diese hierarchische Struktur stellt sicher, dass das Vertrauen von der Stammzertifizierungsstelle bis hin zum Endbenutzer reicht.

- Ausstellende und signierende Behörde. Stammzertifikate werden von einer vertrauenswürdigen Zertifizierungsstelle ausgestellt und sind selbstsigniert, d.h. die Zertifizierungsstelle verifiziert ihre eigene Identität. Zwischenzertifikate hingegen werden entweder von einem Stammzertifikat oder einem anderen Zwischenzertifikat signiert. Durch diese Delegation der Signierberechtigung können Zertifizierungsstellen Zertifikate sicherer ausstellen, da das Stammzertifikat nicht direkt zum Signieren von Endbenutzerzertifikaten verwendet wird.

- Speicherung und Sicherheitspraktiken. Stammzertifikate von vertrauenswürdigen Stammzertifizierungsstellen werden an vertrauenswürdigen Orten gespeichert, z. B. in den Vertrauensspeichern von Webbrowsern und Betriebssystemen. Diese Vertrauensspeicher enthalten eine Liste von anerkannten Stammzertifikaten, denen alle Benutzer automatisch vertrauen. Zwischenzertifikate hingegen werden auf den Servern der Organisationen gespeichert, die sie benötigen. Da sie nicht das gleiche Maß an Vertrauen erfordern wie Stammzertifikate, ist ihre Speicherung weniger kritisch, erfordert aber dennoch eine sichere Handhabung, um unbefugten Zugriff zu verhindern. Die meisten Geräte und Browser werden mit einer Reihe von vorab heruntergeladenen Stammzertifikaten geliefert, die in ihren Vertrauensspeichern gespeichert sind und eine Grundlage für eine sichere Kommunikation bilden.

- Gültigkeitszeiträume und Lebensdauer. Die Gültigkeitsdauer von Stammzertifikaten ist in der Regel viel länger als die von Zwischenzertifikaten. Stammzertifikate können 20-25 Jahre oder länger gültig sein, während Zwischenzertifikate in der Regel eine kürzere Lebensdauer haben, oft zwischen 1 und 5 Jahren. Diese kürzere Gültigkeitsdauer trägt dazu bei, das Risiko zu minimieren, falls ein Zwischenzertifikat kompromittiert wird, da es leichter widerrufen oder ersetzt werden kann als ein Stammzertifikat.

- Risikomanagement und Risikominderung. Root-Zertifikate bergen ein höheres Risiko, wenn sie kompromittiert werden, da sie den ultimativen Vertrauensanker in der Zertifikatskette darstellen. Um dieses Risiko zu mindern, werden Zwischenzertifikate für die Ausstellung von Endbenutzerzertifikaten verwendet. Wenn ein Zwischenzertifikat kompromittiert wird, kann es widerrufen werden, ohne dass das Stammzertifikat gefährdet wird, wodurch die Gesamtsicherheit des PKI-Systems erhalten bleibt.

- Anwendungen und Beispiele aus der Praxis. In der Praxis werden sowohl Stamm- als auch Zwischenzertifikate häufig verwendet, um Online-Transaktionen, Websites und Kommunikation zu sichern. Ein Stammzertifikat kann beispielsweise von allen Browsern als vertrauenswürdig eingestuft werden, während ein Zwischenzertifikat verwendet wird, um ein SSL-Zertifikat für eine Website auszustellen, das die Identität der Website bestätigt und eine sichere Kommunikation ermöglicht. Durch diesen mehrschichtigen Ansatz stellt das System sicher, dass selbst wenn ein Teil der Zertifikatskette kompromittiert wird, das gesamte System nicht zusammenbricht.

Fortgeschrittene Konzepte im Zusammenhang mit Root- und Zwischenzertifikaten

Es ist wichtig zu verstehen, wie Stamm- und Zwischenzertifikate im breiteren Kontext der digitalen Sicherheit interagieren, indem Sie sich näher mit ihren Konzepten befassen. Diese fortgeschrittenen Konzepte helfen dabei, ihre Rolle in Public Key Infrastructure (PKI)-Systemen und die Mechanismen zu klären, die unsere Online-Kommunikation sicher machen.

Was ist ein Wurzelprogramm?

Ein Stammzertifikatsprogramm ist ein Regelwerk, das festlegt, welche Stammzertifikate von Webbrowsern, Betriebssystemen und anderen Softwareplattformen als vertrauenswürdig eingestuft werden. Diese Programme werden von großen Organisationen wie Microsoft, Apple, Mozilla und Google verwaltet und führen eine Liste vertrauenswürdiger Stammzertifikate, den so genannten Trust Store.

Root-Programme sind unerlässlich, um sicherzustellen, dass die in Trust Stores enthaltenen Zertifikate authentisch und sicher sind und strenge Sicherheitsstandards einhalten. Sie überprüfen und auditieren die Stammzertifikate regelmäßig, fügen neue vertrauenswürdige Stammzertifikate hinzu und entfernen diejenigen, die den Sicherheitsanforderungen nicht mehr entsprechen.

Digitale Signaturen und ihre Rolle

Digitale Signaturen sind kryptografische Unterschriften, die die Integrität und Herkunft eines Zertifikats authentifizieren. Sowohl Stamm- als auch Zwischenzertifikate stützen sich auf digitale Signaturen, um zu überprüfen, dass sie nicht manipuliert wurden und von einer legitimen Zertifizierungsstelle (CA) ausgestellt wurden.

- Für Root-Zertifikate: Die digitale Signatur wird von der CA selbst signiert, was ihre Autorität und Vertrauenswürdigkeit begründet.

- Für Zwischenzertifikate: Die digitale Signatur wird unter Verwendung des privaten Schlüssels des ausstellenden Stamm- oder Zwischenzertifikats erstellt und stellt eine Verbindung zu einem vertrauenswürdigen Stammzertifikat her.

Digitale Signaturen stellen sicher, dass jedes Zertifikat in der Kette zu einer vertrauenswürdigen Stammzertifizierungsstelle zurückverfolgt werden kann, um die Integrität der sicheren Kommunikation zu gewährleisten.

Unterschiede zwischen verketteten und Einzelwurzelsystemen

Es gibt zwei Haupttypen von Zertifikatssystemen: verkettete Root-Systeme und Einzel-Root-Systeme.

- Verkettete Root-Systeme: Verwenden Sie mehrere Zwischenzertifikate zwischen dem Stammzertifikat und den Endbenutzerzertifikaten. Dies erhöht die Sicherheit und Flexibilität, da die Zwischenzertifikate widerrufen oder ersetzt werden können, ohne dass das Stammzertifikat davon betroffen ist.

- Einzel-Root-Systeme: Verwenden Sie ein einziges Stammzertifikat, um direkt Endbenutzerzertifikate auszustellen. Dieses System ist zwar einfacher, aber auch risikoreicher, da jede Kompromittierung des Stammzertifikats die Sicherheit des gesamten Systems untergraben kann.

Verkettete Wurzelsysteme werden häufiger verwendet, da sie die Risiken mindern und mehr Sicherheit bieten.

Unterm Strich

Das Verständnis des Unterschieds zwischen Stammzertifikaten und Zwischenzertifikaten ist entscheidend für die Aufrechterhaltung einer sicheren digitalen Umgebung.

Während Root-Zertifikate das ultimative Vertrauen an der Spitze der Zertifikatshierarchie schaffen, bieten Zwischenzertifikate eine wichtige Sicherheitsebene, die die Lücke zu den Endbenutzerzertifikaten schließt. Zusammen bilden sie eine solide Vertrauenskette, die die Online-Kommunikation schützt, die Datenintegrität gewährleistet und Identitäten im Internet authentifiziert.

Indem Sie die verschiedenen Funktionen und deren Zusammenspiel kennen, können Sie die Mechanismen, die Ihre Online-Interaktionen sicher machen, besser einschätzen.

Sparen Sie 10% auf SSL-Zertifikate, wenn Sie noch heute bestellen!

Schnelle Ausstellung, starke Verschlüsselung, 99,99% Browser-Vertrauen, engagierter Support und 25-tägige Geld-zurück-Garantie. Gutscheincode: SAVE10