Das Verständnis der Vertrauenskette für SSL-Zertifikate kann etwas schwierig sein, wenn Sie mit dem Konzept der Public Key Infrastructure nicht vertraut sind.

Sie haben es mit einer Reihe von digitalen Zertifikaten zu tun, die jeweils die Echtheit des vorhergehenden Zertifikats bestätigen. Es handelt sich um eine strenge Hierarchie, die die Integrität und Sicherheit der Datenübertragung zwischen Netzen gewährleisten soll.

Die Kette beginnt damit, dass Ihr Browser einem Stammzertifikat vertraut, geht über Zwischenzertifikate und endet schließlich beim SSL-Zertifikat des Servers. Und doch steckt hinter dieser kryptografischen Reise mehr, als man auf den ersten Blick sieht.

Lassen Sie uns diesen komplexen Prozess gemeinsam entschlüsseln!

Inhaltsübersicht

- Was ist die Vertrauenskette für SSL-Zertifikate?

- Komponenten der Vertrauenskette von SSL-Zertifikaten

- Wie funktioniert die Vertrauenskette für SSL-Zertifikate?

- Die Bedeutung der Vertrauenskette von Zertifikaten

- Beispiel einer SSL-Zertifikatskette

- Fehlerbehebung bei Problemen mit der Vertrauenskette

Was ist die Vertrauenskette für SSL-Zertifikate?

Die SSL-Zertifikatskette ist eine Abfolge von Zertifikaten, die jeweils das vorherige Zertifikat bestätigen. Es ist wie ein digitaler Reisepass, der sicherstellt, dass die von Ihnen gesendeten und empfangenen Daten sicher sind und von einer zuverlässigen Quelle stammen. Die Vertrauenskette ist eine Reihe von Überprüfungen, die der Browser durchführt, um sicherzustellen, dass die Zertifikate authentisch sind.

Wenn Sie eine Website besuchen, prüft Ihr Browser, ob das SSL-Zertifikat der Website gültig ist. Ist dies der Fall, validiert der Browser die Vertrauenskette des Zertifikats. Dabei wird die digitale Signatur jedes Zertifikats in der Kette überprüft, beginnend mit dem Zertifikat der Website und endend mit dem vertrauenswürdigen Stammzertifikat. Wenn alle Zertifikate in der Kette erfolgreich validiert wurden, vertraut Ihr Browser der Website und stellt eine sichere Verbindung her.

Komponenten der Vertrauenskette von SSL-Zertifikaten

Wir werden nun die Komponenten der Vertrauenskette für SSL-Zertifikate untersuchen: die Stammzertifizierungsstelle (Root CA), die Zwischenzertifizierungsstelle (Intermediate CA) und das SSL-Zertifikat des Servers (Leaf).

Beide spielen eine entscheidende Rolle beim Aufbau einer sicheren, verschlüsselten Verbindung zwischen einem Client und einem Server. Wenn Sie deren Funktionen kennen, können Sie besser verstehen, wie Vertrauen und Datensicherheit im Internet funktionieren.

Root-Zertifizierungsstelle

Die Stammzertifizierungsstelle ist der Eckpfeiler des SSL-Zertifikatssystems und dient als höchste Stufe des Vertrauens in die Online-Sicherheit. Ihre Hauptaufgabe ist die Ausstellung von Stammzertifikaten, die die Authentizität und Sicherheit von Websites bestätigen.

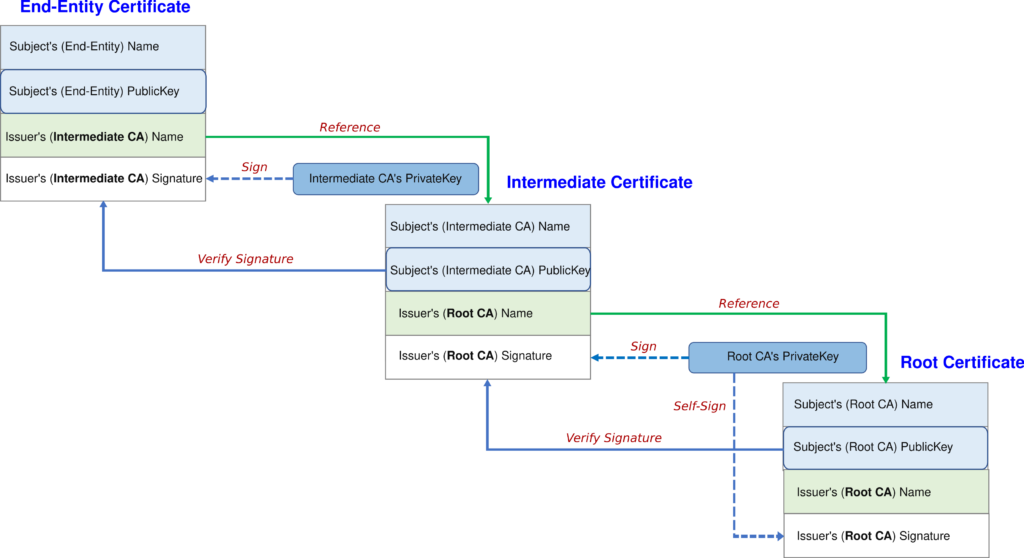

Durch die Selbstsignierung ihres Zertifikats schafft die Root-CA die Grundlage für das Vertrauen in die Zertifikatshierarchie. Diese Zertifikate werden dann von zwischengeschalteten Zertifizierungsstellen verwendet, um Zertifikate für einzelne Websites auszustellen und so die Vertrauenskette zu bilden.

Browser verlassen sich auf die Root-CA, um die Legitimität von Websites durch die Ausstellung von vertrauenswürdigen Zertifikaten zu überprüfen. Dieses Verfahren bildet die Grundlage für sichere Online-Kommunikation und -Transaktionen.

Daher sollten Sie die verschiedenen Vertrauensstufen berücksichtigen, die mit verschiedenen Root-CAs verbunden sind. Einige sind allgemein anerkannt und akzeptiert, was zu einer zuverlässigeren Validierung der Zertifikate führt.

Zwischengeschaltete Zertifizierungsstelle

Eine Stufe unterhalb der Stammzertifizierungsstelle in der Vertrauenskette befindet sich die Zwischenzertifizierungsstelle, die die vertrauenswürdige Stammzertifizierungsstelle und die für Websites ausgestellten Zertifikate miteinander verbindet. Wie der Name schon sagt, fungiert die Zwischenzertifizierungsstelle als Vermittler, der Zwischenzertifikate ausstellt, um das Vertrauen von der Stammzertifizierungsstelle zu den Endpunkt-Websites weiterzuleiten.

Die Intermediate CA dezentralisiert das Vertrauen und erhöht die Sicherheit, indem sie die Aufdeckung der Root CA verhindert. Er signiert Zertifikate mit seinem privaten Schlüssel, der mit seinem im Zwischenzertifikat enthaltenen öffentlichen Schlüssel überprüft werden kann. Mit dieser Signatur wird eine Vertrauenskette aufgebaut, die von der Wurzel über die Zwischenzertifizierungsstelle bis zum Server reicht.

Diese Hierarchie stellt sicher, dass selbst bei einer Kompromittierung des privaten Schlüssels einer Zwischenzertifizierungsstelle die Sicherheit der gesamten Kette erhalten bleibt, da die Verletzung auf die Zwischenebene beschränkt ist und sich nicht auf die Stammzertifikate auswirkt.

Server (Leaf) SSL-Zertifikat

Folgt man der Vertrauenskette von der Zwischenzertifizierungsstelle nach unten, gelangt man zum Server-SSL-Zertifikat, dem letzten und sichtbarsten Glied in der Vertrauenskette der Zertifikate. Dieses Zertifikat, das dem Eigentümer der Website ausgestellt wird, ist der digitale Nachweis, den Ihr Browser überprüft, wenn Sie eine sichere Website besuchen. Es ist ein Beweis für die Identität des Servers und stellt sicher, dass Sie sich nicht mit einer gefälschten Website verbinden.

Dieses Secure Sockets Layer-Zertifikat enthält den öffentlichen Schlüssel des Servers und Angaben zur Organisation, die Eigentümer des Servers ist, wodurch die Vertrauenskette vervollständigt und über die Zwischenzertifizierungsstelle an die Stammzertifizierungsstelle zurückgebunden wird.

Darüber hinaus erleichtern Serverzertifikate auch die verschlüsselte Kommunikation zwischen Ihrem Browser und dem Server und schützen so sensible Informationen wie Anmeldeinformationen, Kreditkartendaten und persönliche Daten vor dem Abfangen durch böswillige Dritte.

Websites mit einem gültigen SSL-Zertifikat sind auf allen Browsern und Systemen zugänglich und werden in den Ergebnisseiten der Suchmaschinen indiziert.

Wie funktioniert die Vertrauenskette für SSL-Zertifikate?

Hier finden Sie eine vereinfachte schrittweise Erklärung, wie die Vertrauenskette für SSL-Zertifikate funktioniert:

- Sie, der Eigentümer der Website, kaufen ein SSL-Zertifikat: Dieses Serverzertifikat bestätigt die Identität Ihrer Website und gewährleistet eine sichere Datenübertragung.

- Die Zertifizierungsstelle (CA) stellt Ihr SSL-Zertifikat aus: Sie prüft Ihren Antrag und stellt Ihnen das Zertifikat aus. Der CA wird auch mit einem übergeordneten Zertifikat einer Root CA vertraut.

- Root CA ist in Webbrowsern vorinstalliert: Die Root-CA ist die oberste Instanz in der Vertrauenskette der Zertifikate.

- Der Besucher greift auf Ihre sichere Website zu: Ihr Browser initiiert einen SSL-Handshake-Prozess.

- Der Browser prüft Ihr SSL-Zertifikat: Er prüft die digitalen Signaturen der ausstellenden CAs und verfolgt die Kette bis zur vertrauenswürdigen Root CA.

- Eine gültige Kette gewährleistet eine sichere Verbindung: Wenn alle Links in der Kette gültig sind, stellt der Browser eine sichere Verbindung zu Ihrer Website her.

Die Bedeutung der Vertrauenskette von Zertifikaten

Ihre sensiblen Informationen, wie Kreditkartendaten oder Passwörter, müssen bei jeder Online-Interaktion sicher bleiben. Hier ist die Vertrauenskette der Zertifikate von entscheidender Bedeutung. Es überprüft die Echtheit der Website, die Sie besuchen, und bestätigt, dass es sich nicht um eine betrügerische Website handelt. Ohne diese Überprüfung wären Sie anfällig für Man-in-the-Middle-Angriffe, bei denen eine böswillige Einrichtung Ihre Daten abfangen und missbrauchen könnte.

Außerdem wird durch die Vertrauenskette der Zertifikate der Ruf der Unternehmen im Internet gewahrt. Wenn eine Website kein gültiges SSL-Zertifikat verwendet, zeigen Webbrowser Sicherheitswarnungen für die Benutzer an. Diese Warnungen können potenzielle Kunden abschrecken und den Ruf des Unternehmens schädigen.

Im Wesentlichen hängt der gesamte Datensicherheitsrahmen des digitalen Raums von der SSL-Vertrauenskette ab. Sie schützt die Privatsphäre und gewährleistet die Integrität von Online-Transaktionen. Ohne diesen Überprüfungsmechanismus wäre das Internet voller Schwachstellen und würde die Nutzer Risiken aussetzen.

Beispiel einer SSL-Zertifikatskette

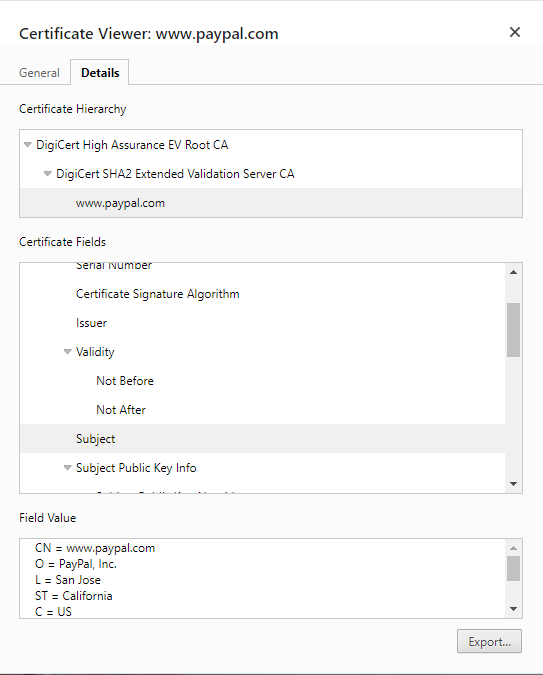

Hier ist ein vereinfachtes Beispiel für eine SSL-Zertifikatskette. Als Referenz haben wir das SSL-Zertifikat von PayPal genommen. Sie können dies selbst überprüfen, indem Sie die Website von PayPal aufrufen und auf das Symbol neben der URL klicken. In Chrome wählen Sie Verbindung ist sicher > Zertifikat ist gültig. Es öffnet sich ein neues Fenster mit den Informationen über das Zertifikat. Um die Vertrauenskette zu sehen, gehen Sie auf die Registerkarte Details . Hier ist, was Sie dort finden:

- Root-Zertifizierungsstelle: DigiCert High Assurance EV Root CA

- Zwischengeschaltete Zertifizierungsstelle: DigiCert SHA2 Extended Validation Server CA

- Server-SSL-Zertifikat: www.paypal.com

Sie können auf ein beliebiges Zertifikat innerhalb der Hierarchie klicken und die Felder wie Aussteller, Betreff, Gültigkeit, Signaturalgorithmus, Erweiterungen usw. einsehen. Die Browser zeigen alle Zertifikatsketten öffentlich an. Sie können die gleichen Schritte in den meisten Browsern und auf mobilen Geräten für jede Domain durchführen.

Fehlerbehebung bei Problemen mit der Vertrauenskette

Viele Verbindungsfehler sind auf fehlerhafte SSL-Zertifikate zurückzuführen, und die unterbrochene Vertrauenskette ist oft der Schuldige. Nachstehend finden Sie die häufigsten Probleme, die das System betreffen:

Abgelaufene SSL-Zertifikate

Wenn ein Zertifikat innerhalb der Kette abläuft, wird das Vertrauen zwischen dem Server und dem Browser des Kunden unterbrochen. Dies liegt daran, dass sich die Browser auf die Gültigkeit der einzelnen Zertifikate in der Kette verlassen, um sichere Verbindungen zu gewährleisten. Ein abgelaufenes Zertifikat unterbricht diese Vertrauenskette und führt zu Sicherheitswarnungen oder einem Verbindungsabbruch, da der Browser die Echtheit des abgelaufenen Zertifikats nicht überprüfen kann.

Es untergräbt die Sicherheit, indem es das Vertrauen zwischen dem Server und dem Browser des Kunden aufhebt. Dieses Versäumnis bei der Validierung stellt ein Sicherheitsrisiko dar, da die Verbindung möglicherweise abgefangen oder die Daten manipuliert werden können.

An den Stamm- und Zwischenzertifikaten können Sie nicht viel ändern, da nur Zertifizierungsstellen sie erneuern können. Server-SSL-Zertifikate laufen jedoch jedes Jahr ab und führen zu Verbindungsfehlern und Website-Ausfällen, wenn Sie sie nicht im Voraus erneuern.

Falsch konfigurierte Zwischenzertifikate

Falsch konfigurierte Zwischenzertifikate können die SSL-Vertrauenskette unterbrechen und Sicherheitslücken und SSL-Fehler verursachen. Wenn sie nicht ordnungsgemäß konfiguriert oder in der richtigen Reihenfolge installiert werden, kann die gesamte Kette ungeschützt sein und potenziellen Cyberangriffen Tür und Tor öffnen.

Die Kenntnis der korrekten Installationsreihenfolge von Zwischenzertifikaten ist ein Muss, insbesondere wenn diese auf einigen Plattformen unterschiedlich ist. Im Allgemeinen beginnt sie mit dem Stammzertifikat, gefolgt von Zwischenzertifikaten und dem Endzertifikat – genau wie die Vertrauenskette. Wenn Sie sich über die Reihenfolge nicht sicher sind, lesen Sie die Dokumentation Ihres Servers über das Zwischen-Root-Zertifikat und erfahren Sie, was eine CA-Bundle-Datei ist.

Ein einziger Fehler in dieser Abfolge kann die Kette unterbrechen und die Benutzer anfällig für Cyber-Bedrohungen machen. Jedes Glied in der Kette muss auf dem neuesten Stand und richtig konfiguriert sein, um ein nahtloses und sicheres Browsing-Erlebnis zu gewährleisten.

Zertifikatswiderrufsliste (CRL) und OCSP

Certificate Revocation List (CRL) und Online Certificate Status Protocol (OCSP) sorgen für die Integrität der SSL-Vertrauenskette. CRL enthält widerrufene Zertifikate, während OCSP eine Echtzeit-Validierung des Zertifikatsstatus bietet. Gemeinsam stellen sie sicher, dass nur gültigen Zertifikaten vertraut wird, was die Sicherheit von SSL/TLS-Verbindungen erhöht .

Die Abhängigkeit von CRL und OCSP bringt jedoch potenzielle Probleme mit sich. CRLs können groß und unhandlich werden, was zu Leistungsproblemen beim Abruf und bei der Verarbeitung führt. Ebenso führen OCSP-Abfragen zu einer zusätzlichen Latenzzeit, da der Client mit dem OCSP-Responder kommunizieren muss, um den Zertifikatsstatus in Echtzeit zu validieren.

Wenn der CRL- oder OCSP-Responder nicht verfügbar ist oder nur langsam reagiert, kann dies außerdem zu Verzögerungen beim Aufbau von SSL-Verbindungen oder sogar zu falsch negativen Ergebnissen führen, bei denen gültige Zertifikate fälschlicherweise als widerrufen gekennzeichnet werden.

Diese Probleme machen deutlich, wie wichtig eine effiziente Verwaltung und Verfügbarkeit von CRLs und OCSP-Respondern ist, um einen reibungslosen und sicheren Betrieb zu gewährleisten.

Unterm Strich

Sie haben sich also mit den komplexen Nuancen der Vertrauenskette von SSL-Zertifikaten auseinandergesetzt. Es stützt sich auf die Publick Key Infrastructure und die Sicherheitsrichtlinien, die von Browsern und Suchmaschinen regelmäßig verbessert werden, um das Web funktionsfähig zu halten.

Wenn ein Glied in der Kette bricht, fällt die Kommunikation aus. Wenn Sie dies wissen, können Sie eventuelle Probleme leichter beheben. Denken Sie daran, dass Sie kein selbstsigniertes Zertifikat auf einer Produktionswebsite verwenden sollten. Besorgen Sie sich immer ein SSL-Zertifikat von einer vertrauenswürdigen Zertifizierungsstelle.

Sparen Sie 10% auf SSL-Zertifikate, wenn Sie noch heute bestellen!

Schnelle Ausstellung, starke Verschlüsselung, 99,99% Browser-Vertrauen, engagierter Support und 25-tägige Geld-zurück-Garantie. Gutscheincode: SAVE10