Haben Sie sich jemals gefragt, wie Ihre Online-Daten sicher bleiben? Entdecken Sie private Schlüssel, die wesentlichen Elemente der Datenverschlüsselung in Protokollen wie SSL und TLS. Diese komplexen Zeichenfolgen entsperren verschlüsselte Daten und stellen sicher, dass nur der beabsichtigte Empfänger auf Ihre sensiblen Daten zugreifen kann.

Aber was ist ein privater Schlüssel? Wie sieht es aus? Und wie generiert man einen privaten Schlüssel für ein SSL-Zertifikat? Dieser Artikel bietet die Antworten auf all diese Fragen.

Inhaltsübersicht

- Was ist ein privater Schlüssel in SSL?

- Wie sieht der private Schlüssel aus?

- Wie generiere ich einen privaten Schlüssel für ein SSL-Zertifikat?

- Wie erhalte ich den privaten Schlüssel aus einem Zertifikat?

Was ist ein privater Schlüssel in SSL?

Ein privater Schlüssel, ein wesentliches Element der Public-Key-Kryptografie, ist ein komplexer alphanumerischer Code zur Sicherung der digitalen Kommunikation im Web. Es reicht von 256 bis 2048 Bit und schützt SSL-Zertifikate. Es wird in einer .key Datei auf dem Webserver gespeichert und arbeitet mit dem öffentlichen Schlüssel, was eine sichere Datenübertragung ermöglicht.

Das SSL-Zertifikat, das von einer vertrauenswürdigen Zertifizierungsstelle ausgestellt wird, fungiert als digitale ID, die die Authentizität der Website validiert und Daten während der Übertragung verschlüsselt, um Cyberbedrohungen zu verhindern. SSL/TLS-Protokolle verwenden in der Regel den RSA-Algorithmus (Rivest-Shamir-Adleman) für die Verschlüsselung.

Das RSA-Schlüsselpaar besteht aus einem öffentlichen und einem privaten Schlüssel. Der öffentliche Schlüssel verschlüsselt die Daten während der Übertragung, während der entsprechende private RSA-Schlüssel, der sicher auf dem Server gespeichert ist , sie entschlüsselt.

Diese asymmetrische Verschlüsselung, die durch das RSA-Schlüsselpaar ermöglicht wird, gewährleistet einen sicheren Kommunikationskanal, der es nur der Entität mit dem privaten Schlüssel ermöglicht, Informationen während der Übertragung zu entschlüsseln.

Wie sieht der private Schlüssel aus?

Die Länge des Schlüssels hängt vom verwendeten kryptografischen Algorithmus ab. Beispielsweise sind private Schlüssel für den weit verbreiteten RSA-Algorithmus in der Regel 2048 oder 4096 Bit lang. Andere Algorithmen, wie z. B. ECC (Elliptic Curve Cryptography), können kürzere Schlüssellängen haben, um eine gleichwertige Sicherheit zu gewährleisten.

Hier ist ein Beispiel dafür, wie ein privater Schlüssel aussehen könnte:

—–BEGIN RSA PRIVATE KEY—–

MIIEpAIBAAKCAQEAx5lcFmSLp6GEC7lV9h… … czPnGrH1N4HRMCY5OZEsAgMBAAECgYEA lMajvH8bdLNydo/IvBXni+zr+3pC0l7P… … yObyahQtrpfb2VzLN6+10jU4+8bAQ==

—–END RSA PRIVATE SCHLÜSSEL—–

Bitte beachten Sie, dass dies nur eine Darstellung ist und der eigentliche private Schlüssel die lange Zeichenfolge zwischen den BEGIN- und END-Markierungen ist.

Wie generiere ich einen privaten Schlüssel für ein SSL-Zertifikat?

Wenn Sie ein SSL-Zertifikat von einer Zertifizierungsstelle anfordern, müssen Sie zunächst einen CSR-Code (Certificate Signing Request) generieren und zur Validierung an die Zertifizierungsstelle senden. Die CSR ist ein kleiner Block mit codiertem Text mit dem öffentlichen Schlüssel und den Kontaktdaten zu Ihrer Organisation.

Während der CSR-Codegenerierung erstellt das System, unabhängig davon, ob es sich um ein serverspezifisches, OpenSSL– oder ein CSR-Generator-Tool handelt, den privaten Schlüssel, der Ihrem SSL-Zertifikat zugeordnet ist, und speichert ihn auf Ihrem Webserver oder dem lokalen Computer, auf dem Sie den CSR-Code generiert haben.

Bei einigen Servern müssen Sie möglicherweise Ihre SSL-Zertifikate und privaten Schlüssel in einer einzigen Datei zusammenführen oder verketten, um die SSL-Installation abzuschließen. Andere Systeme legen den privaten Schlüssel jedoch automatisch im richtigen Verzeichnis ab, ohne dass Sie eingreifen müssen.

Wie erhalte ich den privaten Schlüssel aus einem Zertifikat?

Das Extrahieren eines privaten Schlüssels aus einem Zertifikat kann aus verschiedenen Gründen erforderlich sein, insbesondere während der SSL-Installation. Unabhängig davon, ob Sie Linux, Windows, Mac OS X, Tomcat oder cPanel verwenden, müssen Sie bestimmte Schritte befolgen.

Zum Beispiel enthält Ihre Apache-Hauptkonfigurationsdatei, unabhängig davon, ob sie httpd.conf oder apache2.conf heißt, in der Regel Direktiven, die sich auf die SSL/TLS-Konfiguration beziehen. Die SSLCertificateKeyFile-Direktive in dieser Datei gibt den Pfad zur Datei mit dem privaten Schlüssel an, nicht das Verzeichnis. Er verweist auf die spezifische Datei, in der Ihr privater Schlüssel gespeichert ist

So finden Sie den privaten Schlüssel eines Zertifikats auf verschiedenen Betriebssystemen und Systemsteuerungen:

Linux-Betriebssysteme (Apache, Nginx, Lighttpd, Heroku)

Um Ihren privaten Schlüssel von einem Zertifikat auf Linux-basierten Betriebssystemen wie Apache, Nginx, Lighttpd oder Heroku zu erhalten, müssen Sie über das Terminal auf den Server zugreifen.

Folgen Sie den nachstehenden Schritten:

- Greifen Sie über das Terminal mit SSH (Secure Shell) auf Ihren Server zu.

- Navigieren Sie mit dem Befehl cd zu dem Verzeichnis, in dem Ihre SSL/TLS-Zertifikatsdateien gespeichert sind. In der Regel befinden sich Zertifikate an einem Speicherort wie /etc/ssl/ oder /etc/nginx/ssl/.

- Verwenden Sie den Befehl openssl , um den privaten Schlüssel aus dem Zertifikat zu extrahieren. Der spezifische Befehl hängt vom Format Ihres Zertifikats ab. Für PEM-codierte Zertifikate können Sie Folgendes verwenden:

openssl rsa -in your_certificate.pem -out private_key.pem - Ersetzen Sie your_certificate.pem durch den tatsächlichen Dateinamen Ihres Zertifikats.

- Stellen Sie sicher, dass Sie nach dem Extrahieren mit dem privaten Schlüssel vorsichtig umgehen. Es ist wichtig, den Zugriff auf diese Datei einzuschränken, um zu verhindern, dass unbefugte Benutzer sie erhalten. Legen Sie die richtigen Dateiberechtigungen fest:

CHMOD 600 private_key.pem - Nachdem Sie Änderungen vorgenommen haben, starten Sie Ihren Webserver (z. B. Apache, Nginx, Lighttpd) neu, um die neue SSL/TLS-Konfiguration anzuwenden:

udo service apache2 restart # für Apache

sudo service nginx restart # für Nginx

sudo service lighttpd restart # für Lighttpd

Anmerkung: Diese Schritte können je nach Ihrer spezifischen Linux-Distribution und Webserverkonfiguration leicht variieren. Beziehen Sie sich immer auf die Dokumentation, die für Ihr Setup relevant ist, um die genauesten Anweisungen zu erhalten.

Windows-Betriebssysteme (IIS, Exchange, Small Business Server)

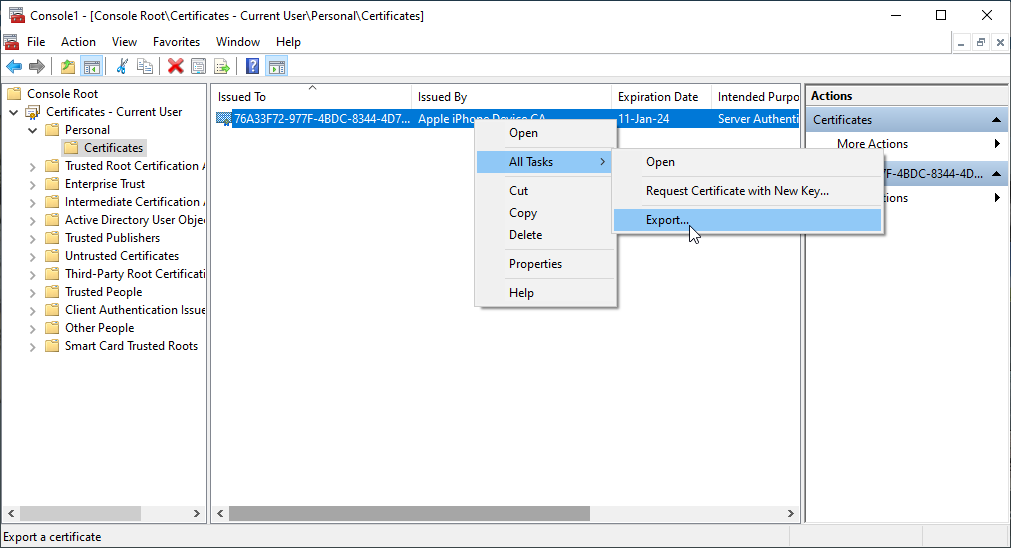

Wenn Sie unseren Fokus von Linux auf Windows-Betriebssysteme wie IIS, Exchange und Small Business Server verlagern, öffnen Sie zunächst die Microsoft Management Console (MMC), und fügen Sie das Zertifikate-Snap-In hinzu. Gehen Sie folgendermaßen vor:

- Öffnen Sie die Microsoft Management Console (MMC).

- Fügen Sie das Zertifikate-Snap-In hinzu.

- Navigieren Sie zu Persönlich und dann zu Zertifikate.

- Klicken Sie mit der rechten Maustaste auf das Zielzertifikat.

- Wählen Sie “Alle Aufgaben” und dann “Exportieren” aus.

- Wählen Sie im Export-Assistenten Ja, privaten Schlüssel exportieren aus.

- Stellen Sie sicher , dass Alle Zertifikate in den Zertifizierungspfad einschließen, wenn möglich aktiviert ist.

- Befolgen Sie die Anweisungen, um ein Passwort festzulegen.

- Wählen Sie einen Exportspeicherort aus.

- Schließen Sie den Assistenten ab, um den privaten Schlüssel zu extrahieren.

Jetzt haben Sie Ihren privaten Schlüssel in diesen Windows-Betriebssystemen erfolgreich extrahiert.

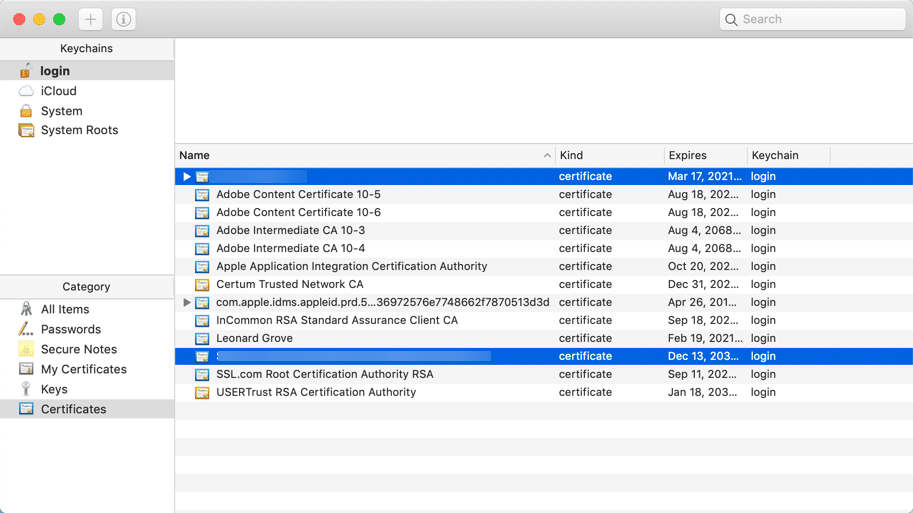

Mac OS X

Sie können den privaten Schlüssel aus einem Zertifikat über das integrierte Dienstprogramm “Schlüsselbundverwaltung” abrufen, um Ihre digitalen Identitäten zu verwalten.

- Öffnen Sie das Dienstprogramm “Schlüsselbundverwaltung” auf Ihrem System.

- Navigieren Sie in der linken Spalte zur Kategorie Zertifikate .

- Suchen Sie das Zertifikat, das den benötigten privaten Schlüssel enthält.

- Erweitern Sie das Zertifikat, indem Sie auf das Dreieck neben dem Namen klicken.

- Der zugehörige private Schlüssel wird unter dem Zertifikat aufgeführt.

- Klicken Sie mit der rechten Maustaste auf den privaten Schlüssel und wählen Sie Elemente exportieren aus.

- Wählen Sie das Dateiformat aus. Die am häufigsten verwendete ist . p12-Format.

- Wählen Sie einen Speicherort für die exportierte Datei aus.

- Geben Sie ein Passwort ein, wenn Sie dazu aufgefordert werden. Dieses Passwort wird beim Importieren des privaten Schlüssels benötigt.

- Klicken Sie auf OK , um den Exportvorgang abzuschließen.

Tomcat

Um den privaten Schlüssel des SSL-Zertifikats zu extrahieren, müssen Sie auf den Zertifikatsspeicher des Tomcat-Servers zugreifen, der sich in der Regel im Verzeichnis conf befindet.

Verwenden Sie das Befehlszeilendienstprogramm keytool , das im Lieferumfang von Java enthalten ist, um den privaten Schlüssel in eine separate Datei zu exportieren. Führen Sie den folgenden Befehl aus:

keytool -importkeystore -srckeystore your_keystore -destkeystore your_p12_file -deststoretype PKCS12

Mit diesem Befehl wird der gesamte Keystore in das PKCS12-Format konvertiert, einschließlich des privaten Schlüssels und des zugehörigen Zertifikats.

Wenn Sie nur den privaten Schlüssel und das Zertifikat im PEM-Format extrahieren möchten (häufig bei Webservern wie Apache oder Nginx verwendet), können Sie den Befehl openssl in Kombination mit keytool verwenden:

keytool -importkeystore -srckeystore your_keystore -destkeystore temp.p12 -deststoretype PKCS12 openssl pkcs12 -in temp.p12 -out your_key_and_cert.pem -nodes

Dadurch wird eine PEM-Datei (your_key_and_cert.pem) erstellt, die den privaten Schlüssel und das Zertifikat enthält.

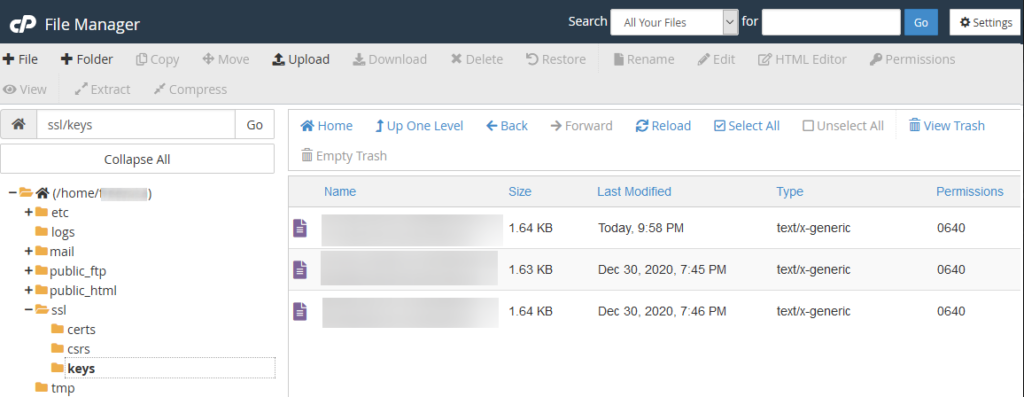

cPanel

So erhalten Sie Ihren privaten Schlüssel auf cPanel:

- Melden Sie sich zunächst bei Ihrem cPanel-Konto an. Navigieren Sie dann zum Abschnitt Sicherheit und klicken Sie auf SSL/TLS.

- Darin finden Sie die Option Private Schlüssel (KEY). Klicken Sie darauf. Dies ist der Speicherort der Datei mit dem privaten Schlüssel.

- Als Nächstes sehen Sie eine Liste mit Schlüsseln. Suchen Sie diejenige, die Ihrem Zertifikat entspricht, und klicken Sie auf Anzeigen & Herunterladen.

- Es öffnet sich ein neues Fenster mit Ihrem privaten Schlüssel. Speichern Sie diesen Schlüssel an einem sicheren Ort, da er Ihr Ticket ist, um Informationen zu entschlüsseln, die mit Ihrem öffentlichen Schlüssel verschlüsselt wurden.

WHM

Die genauen Schritte und die Benutzeroberfläche können je nach verwendeter Version von WHM leicht variieren. Im Folgenden finden Sie eine detaillierte Aufschlüsselung zum Abrufen eines privaten Schlüssels aus einem Zertifikat in WHM:

- Öffnen Sie Ihren Webbrowser und navigieren Sie zur WHM-Anmeldeseite. Geben Sie Ihre Anmeldedaten ein, um sich anzumelden.

- Sobald Sie angemeldet sind, suchen Sie die SSL/TLS-Option und klicken Sie darauf. Je nach WHM-Version befindet es sich möglicherweise im Sicherheitscenter oder in einem ähnlichen Abschnitt.

- Suchen Sie im Abschnitt SSL/TLS nach dem SSL-Speicher-Manager oder einer ähnlichen Option.

- Im SSL-Speicher-Manager sehen Sie eine Liste der installierten SSL-Zertifikate. Suchen Sie das Zertifikat, für das Sie den privaten Schlüssel abrufen möchten.

- Klicken Sie auf den Namen oder die Details des Zertifikats, um weitere Informationen zu erhalten.

- Suchen Sie nach einem Abschnitt mit der Bezeichnung Private Keys (KEY) oder etwas Ähnlichem. Hier wird der private Schlüssel gespeichert, der dem Zertifikat zugeordnet ist.

- Der private Schlüssel sollte in diesem Abschnitt angezeigt werden. Kopieren Sie den privaten Schlüssel an einen sicheren Ort.

Plesk

Lassen Sie uns nun den Prozess des Abrufens Ihres privaten Schlüssels aus einem Zertifikat mit Plesk in Angriff nehmen.

- Melden Sie sich zunächst bei Ihrem Plesk Control Panel an.

- Gehen Sie zum Tab Websites & Domains und suchen Sie die Domain, an der Sie interessiert sind.

- Klicken Sie auf SSL/TLS-Zertifikate. Hier sehen Sie eine Liste Ihrer SSL-Zertifikate.

- Wählen Sie das Zertifikat aus, für das Sie den privaten Schlüssel benötigen.

- Plesk führt Sie zu einer neuen Seite, auf der die Informationen zum Zertifikat aufgeführt sind.

- Im Abschnitt ” Zertifikat ” befindet sich ein Feld mit dem Namen ” Privater Schlüssel”.

- Klicken Sie einfach auf die Schaltfläche Anzeigen , um sie anzuzeigen.

Synology NAS DSM

Das Extrahieren Ihres privaten Schlüssels aus einem Zertifikat mit Synology NAS DSM ist zwar etwas technisch, aber nicht übermäßig komplex.

- Zuerst müssen Sie auf die Benutzeroberfläche des Synology NAS DSM zugreifen. Suchen Sie dann den Abschnitt Zertifikat in der Systemsteuerung.

- Suchen Sie das Zertifikat, aus dem Sie den privaten Schlüssel extrahieren möchten. Klicken Sie auf Konfigurieren und dann auf Zertifikat exportieren.

Das System lädt eine .pem-Datei herunter, die Ihr Zertifikat und Ihren privaten Schlüssel enthält. Öffnen Sie diese Datei mit einem Texteditor, und suchen Sie den Abschnitt, der mit “—–BEGIN PRIVATE KEY—–” beginnt.

Dies ist Ihre private Schlüsseldatei. Denken Sie daran, bewahren Sie es sicher auf – jeder, der Ihren privaten Schlüssel hat, kann Ihre sicheren Daten entschlüsseln.

Webmin

Wie immer können die genauen Schritte je nach Version von Webmin und den spezifischen Modulkonfigurationen leicht variieren. Aber im Allgemeinen geht es so:

- Melden Sie sich bei Ihrem Webmin-Dashboard an.

- Navigieren Sie zu Webmin > Servers > Apache Webserver.

- Klicken Sie unter Apache Webserver auf Global Configuration.

- Suchen Sie auf der Seite ” Globale Konfiguration” nach einer Option für SSL oder SSL-Optionen. Der genaue Wortlaut kann je nach Webmin-Version variieren.

- Suchen Sie nach einer Option wie “SSL-Zertifikat verwalten” oder “SSL-Zertifikat konfigurieren”.

- Es sollte ein Abschnitt für das aktuelle Zertifikat angezeigt werden. Klicken Sie darauf, um die Details anzuzeigen.

- Um den privaten Schlüssel zu extrahieren, gibt es möglicherweise eine Option wie Schlüsseltext oder Schlüssel anzeigen. Klicken Sie darauf, um den privaten Schlüssel in Textform anzuzeigen.

Jetzt haben Sie eine weitere Methode zum Extrahieren privater Schlüssel mit Webmin kennengelernt.

VestaCP

Hier sind die Anweisungen zum Abrufen eines privaten Schlüssels aus einem Zertifikat im Vesta Control Panel (VestaCP):

- Melden Sie sich bei Ihrem Vesta Control Panel (VestaCP)-Konto an.

- Navigieren Sie in der Systemsteuerung zum Abschnitt Web .

- Wählen Sie die spezifische Domäne aus, für die Sie den privaten Schlüssel abrufen müssen.

- Suchen Sie nach einer Option wie SSL-Unterstützung oder SSL-Einstellungen. Klicken Sie darauf, um auf die SSL-Konfiguration für die ausgewählte Domain zuzugreifen.

- Scrollen Sie in den SSL-Konfigurationseinstellungen nach unten, bis Sie den Abschnitt Privater Schlüssel finden.

- Im Abschnitt Privater Schlüssel sollte der private Schlüssel angezeigt werden, der der ausgewählten Domäne zugeordnet ist.

Wenn es aufgrund von Updates oder spezifischen Konfigurationen zu Abweichungen in der Benutzeroberfläche kommt, finden Sie in der offiziellen VestaCP-Dokumentation die genauesten und aktuellsten Informationen.

DirectAdmin

So rufen Sie einen privaten Schlüssel in DirectAdmin ab:

- Melden Sie sich bei Ihrem DirectAdmin-Konto an.

- Navigieren Sie zum Abschnitt SSL-Zertifikate im Menü Erweiterte Funktionen .

- Suchen Sie nach dem spezifischen Zertifikat für die Domäne, an der Sie interessiert sind. Das Zertifikat und der dazugehörige private Schlüssel werden in der Regel zusammen aufgelistet.

- Der private Schlüssel wird in der Regel in einem Textfeld unter oder in der Nähe der Zertifikatsinformationen angezeigt.

Wenn Sie es vorziehen, die Befehlszeilenschnittstelle zu verwenden, finden Sie hier eine detailliertere Anleitung:

- Stellen Sie über SSH eine Verbindung zu Ihrem Server her.

- Navigieren Sie zu dem Verzeichnis, in dem die Schlüssel gespeichert sind. Der Pfad ähnelt oft ‘/usr/local/directadmin/data/users/your_user_name/domains/’.

- Suchen Sie nach dem spezifischen Domänenordner, für den Sie den privaten Schlüssel abrufen möchten.

- Im Domänenordner sollten Sie Dateien finden, die sich auf SSL beziehen, einschließlich des privaten Schlüssels. Die Datei mit dem privaten Schlüssel hat oft die Erweiterung “.key”.

Webuzo

Im Webuzo Control Panel sind zum Abrufen des privaten Schlüssels aus einem Zertifikat einige einfache Schritte erforderlich.

- Loggen Sie sich in Ihr Webuzo-Panel ein.

- Navigieren Sie zum Abschnitt Sicherheit und klicken Sie auf SSL-Zertifikate. Dort sehen Sie eine Liste Ihrer Zertifikate.

- Suchen Sie diejenige, aus der Sie den Code des privaten Schlüssels extrahieren müssen. Klicken Sie auf die Schaltfläche Ansicht daneben.

- Jetzt sehen Sie die Details des Zertifikats. Suchen Sie nach dem Abschnitt Privater Schlüssel . Dort befindet sich Ihr privater Schlüsselcode. Kopieren Sie diesen Code und speichern Sie ihn sicher.

CSR, die über ein Online-Tool generiert werden

Sie können den privaten Schlüssel auch aus einem Certificate Signing Request (CSR) erhalten, der über ein Online-Tool generiert wird.

Zuerst müssen Sie Ihren CSR-Code erstellen. Geben Sie mit einem Online-CSR-Generator Ihre Unternehmens- und Domain-Details ein und generieren Sie dann die CSR. Die meisten Online-Tools erstellen während dieses Prozesses auch einen privaten Schlüssel. Bewahren Sie diesen privaten Schlüssel sicher auf, da das Online-Tool ihn nicht speichert.

Sobald Sie Ihre CSR an eine Zertifizierungsstelle übermittelt und Ihr Zertifikat erhalten haben, stimmt Ihr privater Schlüssel mit diesem Zertifikat überein.

Unterm Strich

Ihr privater Schlüssel ist eine entscheidende Komponente zur Sicherung Ihrer Online-Daten, die zusammen mit dem CSR-Code bei Zertifikatsregistrierungsanfragen generiert werden. Sollten Sie ihn verlieren oder verlegen, müssen Sie einen neuen privaten Schlüssel erstellen.

Und da Sie keinen privaten Schlüssel aus einem Zertifikat erstellen können, können Sie Ihren privaten Schlüssel in der Regel nicht aus den Zertifikatsdetails neu erstellen, wenn Sie ihn verlegen. Die übliche Vorgehensweise besteht darin, ein neues Schlüsselpaar zu generieren und ein neues SSL-Zertifikat zu erhalten. Das neue Zertifikat wird dem neuen privaten Schlüssel zugeordnet.

Sparen Sie 10% auf SSL-Zertifikate, wenn Sie noch heute bestellen!

Schnelle Ausstellung, starke Verschlüsselung, 99,99% Browser-Vertrauen, engagierter Support und 25-tägige Geld-zurück-Garantie. Gutscheincode: SAVE10