इंटरनेट सुरक्षा की दुनिया को नेविगेट करना एक जटिल वेब को सुलझाने की कोशिश करने जैसा हो सकता है। आपने शायद टीएलएस हैंडशेक के बारे में सुना है, एक मौलिक प्रक्रिया जो क्लाइंट और सर्वर के बीच एक सुरक्षित कनेक्शन सुनिश्चित करती है। लेकिन इस जटिल हैंडशेक प्रक्रिया के दौरान क्या होता है, और सत्र कुंजी, क्रिप्टोग्राफ़िक एल्गोरिदम और टीएलएस संस्करण कैसे भूमिका निभाते हैं?

इस गाइड में, हम इसमें शामिल प्रोटोकॉल, प्रक्रियाओं और एन्क्रिप्शन मानकों को तोड़ देंगे, जिससे आपको टीएलएस हैंडशेक प्रक्रिया की बारीकियों को समझने में मदद मिलेगी।

शब्दजाल को आपको डराने न दें! हम यह सब स्पष्ट करने के लिए यहां हैं। और स्पष्टता की बात करते हुए, आइए प्रश्न का उत्तर देकर शुरू करें: टीएलएस हैंडशेक क्या है?

विषय-सूची

- टीएलएस हैंडशेक क्या है?

- टीएलएस हैंडशेक कैसे काम करता है?

- TLS 1.2 बनाम TLS 1.3 हैंडशेक

- टीएलएस हैंडशेक के लाभ

- सीमाएं और विचार

टीएलएस हैंडशेक क्या है?

टीएलएस हैंडशेक, ट्रांसपोर्ट लेयर सिक्योरिटी हैंडशेक के लिए छोटा, क्लाइंट और सर्वर के बीच एक सुरक्षित कनेक्शन शुरू करने और स्थापित करने के लिए एक प्रोटोकॉल के रूप में कार्य करता है, यह सुनिश्चित करता है कि उनके बीच आदान-प्रदान किया गया डेटा गोपनीय और छेड़छाड़-सबूत बना रहे।

इसकी जड़ें सिक्योर सॉकेट लेयर (एसएसएल) प्रोटोकॉल में हैं, जो इसका पूर्ववर्ती था। जैसे-जैसे एसएसएल विकसित हुआ, इसने टीएलएस को जन्म दिया, कमजोरियों को संबोधित किया और सुरक्षा बढ़ाई। टीएलएस अब वेब ट्रैफ़िक, ईमेल और डेटा ट्रांसमिशन को सुरक्षित करने के लिए मानक प्रोटोकॉल है।

क्लाइंट और सर्वर दोनों एन्क्रिप्शन स्थापित करने में महत्वपूर्ण भूमिका निभाते हैं, जहां क्लाइंट अपनी क्षमताओं को भेजता है, जिसमें समर्थित टीएलएस संस्करण और सिफर सूट शामिल हैं, और सर्वर इन विकल्पों में से चयन करके प्रतिक्रिया करता है।

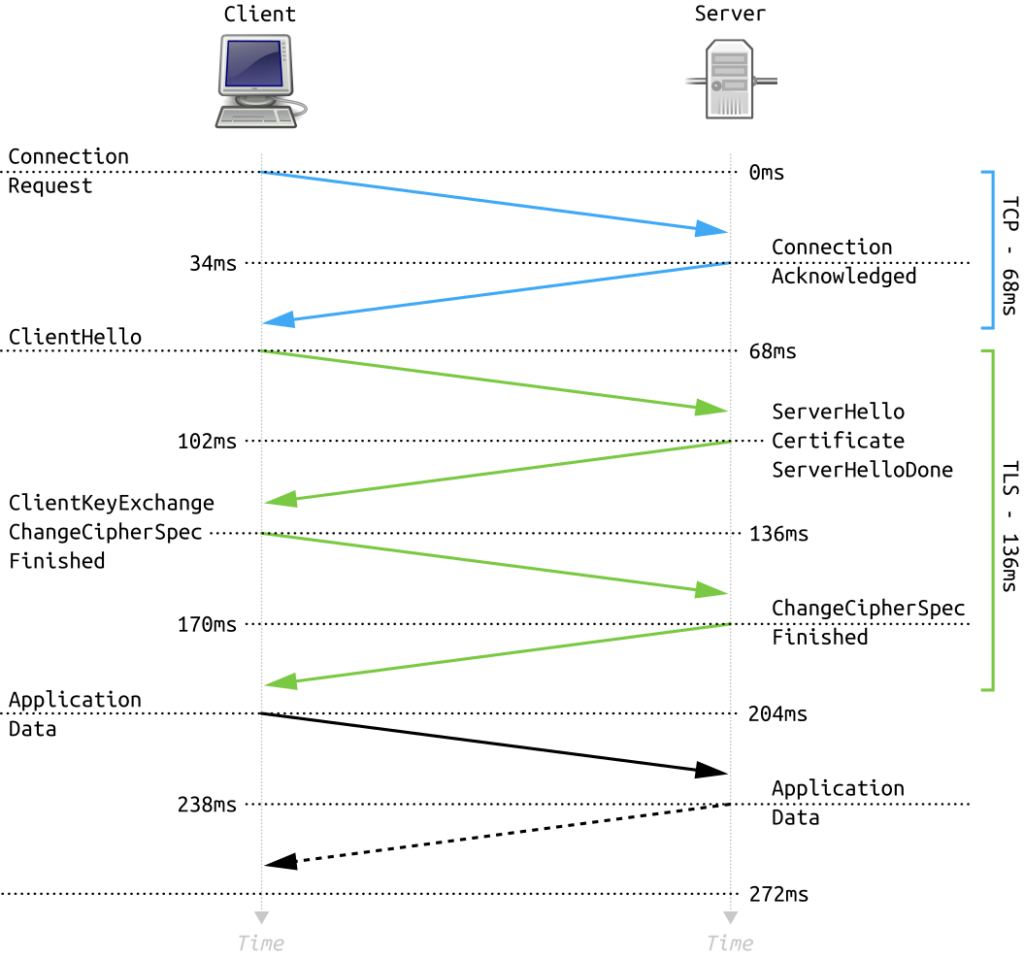

टीएलएस हैंडशेक कैसे काम करता है?

जब आप वेब नेविगेट करते हैं, तो आपका ब्राउज़र आपके द्वारा लोड की जाने वाली वेबसाइटों के साथ एक सुरक्षित कनेक्शन स्थापित करने के लिए बातचीत और सत्यापन की एक जटिल प्रक्रिया में संलग्न होता है।

आइए टीएलएस हैंडशेक करने की बारीकियों के माध्यम से चलते हैं, जब ऐसा होता है, इसके दौरान क्या होता है, इसमें शामिल विस्तृत चरण, और संभावित एसएसएल / टीएलएस हैंडशेक विफलताएं जिनका आप सामना कर सकते हैं।

TLS हैंडशेक कब होता है?

टीएलएस हैंडशेक प्रारंभिक कनेक्शन सेटअप के दौरान होता है, जो उपयोगकर्ता को अपनी ऑनलाइन बैंकिंग वेबसाइट तक पहुंचने की तरह इंटरैक्शन सुरक्षित करता है। यह पूरे सत्र में संवेदनशील डेटा की सुरक्षा के लिए क्लाइंट (उपयोगकर्ता के ब्राउज़र) और सर्वर (बैंक की वेबसाइट) के बीच एक सुरक्षित चैनल सुनिश्चित करता है।

जैसा कि सर्वर क्लाइंट सत्यापन के लिए अपना डिजिटल प्रमाणपत्र भेजता है, क्लाइंट सर्वर की सार्वजनिक कुंजी का उपयोग करके एक प्रीमास्टर रहस्य उत्पन्न करता है, इस महत्वपूर्ण एक्सचेंज में असममित एन्क्रिप्शन एल्गोरिदम (निजी और सार्वजनिक कुंजी जोड़ी) की भूमिका पर जोर देता है।

हैंडशेक प्रक्रिया के सटीक चरणों को एक सममित सत्र कुंजी बनाने के लिए डिज़ाइन किया गया है, जो एन्क्रिप्टेड संचार के लिए एक साझा रहस्य स्थापित करता है। सममित एन्क्रिप्शन एल्गोरिदम प्रारंभिक कुंजी विनिमय के बाद खेलने में आते हैं, क्लाइंट और सर्वर के बीच वास्तविक डेटा ट्रांसमिशन को सुरक्षित करते हैं।

सरल शब्दों में, एसएसएल / टीएलएस हैंडशेक के दौरान, क्लाइंट और सर्वर एक्सचेंज एन्क्रिप्टेड यादृच्छिक बाइट स्ट्रिंग्स का आदान-प्रदान करते हैं। यदि सर्वर क्लाइंट प्रमाणपत्र का अनुरोध करता है, तो क्लाइंट वास्तविक प्रमाणपत्र के साथ, अपनी निजी कुंजी के साथ एन्क्रिप्ट की गई एक यादृच्छिक बाइट स्ट्रिंग भेजकर प्रतिक्रिया देता है, या एक संकेत जो कोई प्रमाण पत्र नहीं दर्शाता है यदि यह वैकल्पिक है, तो उनके बीच एक सुरक्षित कनेक्शन बनाता है।

टीएलएस हैंडशेक होने पर यहां एक सरल ब्रेकडाउन दिया गया है:

- जब आप पहली बार HTTPS वेबसाइट (SSL प्रमाणपत्र वाला) एक्सेस करते हैं।

- सत्र का समय समाप्त होने के बाद किसी वेबसाइट से पुन: कनेक्शन के दौरान।

- जब आप सुरक्षित लेन-देन शुरू करते हैं, जैसे ऑनलाइन बैंकिंग या शॉपिंग।

- यदि आप वीपीएन का उपयोग कर रहे हैं, तो हर बार जब आप कनेक्ट होते हैं।

- जब भी किसी एप्लिकेशन को सुरक्षित डेटा ट्रांसमिशन की आवश्यकता होती है।

टीएलएस हैंडशेक के दौरान क्या होता है?

आपका ब्राउज़र पहले सर्वर को एक ‘हैलो’ संदेश भेजता है, जो इसकी क्षमताओं को रेखांकित करता है, जिसमें टीएलएस संस्करण और सिफर सूट शामिल हैं। सर्वर अपने स्वयं के ‘हैलो’ संदेश के साथ प्रतिक्रिया करता है, प्रदान किए गए विकल्पों में से चयन करता है।

एक सर्वर प्रमाणपत्र इस प्रकार है, जिसे आपका ब्राउज़र सर्वर की पहचान की पुष्टि करने के लिए मान्य करता है। फिर आप एक प्री मास्टर गुप्त कुंजी उत्पन्न करते हैं, इसे सर्वर की सार्वजनिक कुंजी के साथ एन्क्रिप्ट करते हैं, और इसे वापस भेजते हैं। यह एक सुव्यवस्थित प्रक्रिया है जिसे मजबूत सुरक्षा और गोपनीयता के लिए डिज़ाइन किया गया है।

एक टीएलएस हैंडशेक के चरण

आइए टीएलएस हैंडशेक चरणों को तोड़ें ताकि आप बेहतर ढंग से समझ सकें कि यह जटिल प्रक्रिया कैसे काम करती है। टीएलएस हैंडशेक में विशिष्ट चरण कुंजी एक्सचेंज एल्गोरिथ्म और समर्थित सिफर सूट के आधार पर अलग-अलग होते हैं, जिसमें दोनों पक्ष शामिल होते हैं।

- क्लाइंट हैलो: क्लाइंट अपने एसएसएल / टीएलएस संस्करण, सिफर सूट और एक यादृच्छिक बाइट स्ट्रिंग (क्लाइंट रैंडम) के साथ एक ‘हैलो‘ संदेश भेजता है।

- सर्वर हैलो: सर्वर संदेश प्राप्त करता है और एक ‘हैलो‘ संदेश, इसके एसएसएल / टीएलएस संस्करण, चयनित सिफर सूट और एक अन्य यादृच्छिक बाइट स्ट्रिंग (सर्वर रैंडम) के साथ प्रतिक्रिया करता है।

- प्रमाणपत्र सत्यापन: सर्वर क्लाइंट सत्यापन के लिए अपना डिजिटल प्रमाणपत्र भेजता है।

- प्रीमास्टर सीक्रेट: क्लाइंट प्रमाणपत्र प्राप्त करता है, सर्वर की सार्वजनिक कुंजी का उपयोग करके एक प्रीमास्टर रहस्य उत्पन्न करता है, और इसे सर्वर पर भेजता है। सर्वर अपनी निजी कुंजी के साथ प्रीमास्टर रहस्य को डिक्रिप्ट करता है।

- समाप्त: दोनों पक्ष एक मास्टर रहस्य की गणना करते हैं और हैंडशेक के पूरा होने की पुष्टि करते हैं।

SSL/TLS हैंडशेक में संभावित विफलताएँ

टीएलएस हैंडशेक के चरणों का पता लगाने के बाद, आइए अब देखें कि यह कभी-कभी गलत क्यों हो सकता है।

पहला विफलता बिंदु तब हो सकता है जब क्लाइंट सर्वर के प्रमाणपत्र को मान्य नहीं कर सकता है, जिससे एक निरस्त हैंडशेक हो सकता है। यह एक समाप्त प्रमाणपत्र या प्रमाणपत्र के डोमेन नाम और सर्वर के बीच बेमेल होने के कारण हो सकता है।

अन्य सामान्य मुद्दों में क्रिप्टोग्राफ़िक एल्गोरिथम का गलत कार्यान्वयन या अपर्याप्त सुरक्षा उपाय शामिल हैं, जिससे डेटा अखंडता में उल्लंघन होता है।

अंत में, यदि सर्वर क्लाइंट द्वारा प्रस्तावित सिफर सूट का समर्थन नहीं करता है, तो हैंडशेक विफल हो जाता है।

TLS 1.2 बनाम TLS 1.3 हैंडशेक

TLS 1.2 TLS 1.3 का पूर्ववर्ती है, और बाद वाला पूर्व पर कई सुधारों का परिचय देता है। यहाँ कुछ महत्वपूर्ण अंतर और TLS 1.3 हैंडशेक TLS 1.2 की तुलना में सुधार कर रहे हैं:

इन मूलभूत अंतरों पर विचार करें:

- टीएलएस 1.3 तेज है। यह हैंडशेक प्रक्रिया को दो राउंड ट्रिप से घटाकर सिर्फ एक कर देता है, जिससे कनेक्शन का समय तेज हो जाता है।

- TLS 1.3 पुरानी और असुरक्षित सुविधाओं को निकालता है। यह अप्रचलित सिफर सूट को समाप्त करता है, एक अधिक सुरक्षित कनेक्शन प्रदान करता है।

- टीएलएस 1.3 बढ़ी हुई गोपनीयता जोड़ता है। यह हैंडशेक प्रक्रिया को अधिक एन्क्रिप्ट करता है, संभावित ईव्सड्रॉपर्स के लिए उपलब्ध डेटा को कम करता है।

- TLS 1.3 हैंडशेक को सरल करता है। यह प्रक्रिया को सुव्यवस्थित करते हुए पूर्व-साझा कुंजी के लिए डिफ़ॉल्ट है।

- TLS 1.2 पश्चगामी संगतता का समर्थन करता है, जबकि TLS 1.3 नहीं करता है।

आधुनिक वेब अनुप्रयोगों और सेवाओं में बेहतर सुरक्षा और प्रदर्शन के लिए TLS 1.3 में नवीनीकरण की अनुशंसा की जाती है।

टीएलएस हैंडशेक के लाभ

अपने ऑनलाइन इंटरैक्शन में टीएलएस हैंडशेक को सही ढंग से लागू करते समय आपको कई फायदे का अनुभव होगा। सबसे विशेष रूप से, टीएलएस हैंडशेक क्लाइंट और सर्वर के बीच एन्क्रिप्टेड कनेक्शन स्थापित करके सुरक्षा का एक मजबूत स्तर सक्षम बनाता है। SSL प्रमाणपत्रों के उपयोग के माध्यम से संदेशों को एन्क्रिप्ट करना यह है कि हम इंटरनेट पर निजी जानकारी को कैसे सुरक्षित रखते हैं।

टीएलएस हैंडशेक क्रिप्टोग्राफ़िक एल्गोरिदम की एक विस्तृत श्रृंखला का भी समर्थन करता है, जिससे आप अपनी आवश्यकताओं के अनुसार सुरक्षा और प्रदर्शन के बीच संतुलन को समायोजित कर सकते हैं। आप संवेदनशील डेटा संचारित करने के लिए मजबूत एन्क्रिप्शन एल्गोरिदम का उपयोग कर सकते हैं और कम महत्वपूर्ण जानकारी के लिए तेज़, कम कर लगाने वाले एल्गोरिदम का उपयोग कर सकते हैं।

टीएलएस हैंडशेक का एक अन्य महत्वपूर्ण लाभ संचार करने वाले दलों को प्रमाणित करने की इसकी क्षमता है। सर्वर का डिजिटल प्रमाणपत्र, एक विश्वसनीय प्रमाणपत्र प्राधिकरण द्वारा सत्यापित, यह सुनिश्चित करता है कि आप इच्छित पार्टी के साथ बातचीत करेंगे, न कि एक धोखेबाज। इसके अतिरिक्त, क्लाइंट-साइड प्रमाणपत्र का उपयोग पारस्परिक प्रमाणीकरण के लिए किया जा सकता है, जो सुरक्षा की एक अतिरिक्त परत प्रदान करता है।

सीमाएं और विचार

ट्रांसपोर्ट लेयर सिक्योरिटी टीएलएस प्रोटोकॉल, हालांकि एक शक्तिशाली तकनीक है, सही नहीं है। ध्यान में रखने के लिए यहां कुछ सीमाएं और विचार दिए गए हैं:

- प्रदर्शन ओवरहेड: टीएलएस हैंडशेक विलंबता पेश कर सकते हैं, विशेष रूप से अल्पकालिक कनेक्शन के लिए। प्रारंभिक हाथ मिलाने की प्रक्रिया भारी है और प्रदर्शन को प्रभावित कर सकती है।

- कॉन्फ़िगरेशन जटिलता: TLS सेटिंग्स और प्रमाणपत्र प्रबंधन सही ढंग से कॉन्फ़िगर करने के लिए जटिल हो सकते हैं। गलत कॉन्फ़िगरेशन कमजोरियों को जन्म दे सकता है।

- संस्करण और सिफ़र सुइट संगतता: सभी क्लाइंट और सर्वर नवीनतम TLS संस्करणों या सिफ़र सुइट्स का समर्थन नहीं करते हैं. संगतता समस्याओं से हाथ मिलाने की विफलता हो सकती है।

- प्रमाणपत्र समाप्ति: प्रमाणपत्रों का जीवनकाल सीमित होता है और इसके लिए नियमित नवीनीकरण की आवश्यकता होती है. नवीनीकरण करने में विफलता के परिणामस्वरूप कनेक्शन त्रुटियाँ हो सकती हैं।

- कुछ हमलों के प्रति भेद्यता: हालांकि टीएलएस कई सुरक्षा जोखिमों को कम करता है, यह मैन-इन-द-मिडिल या डाउनग्रेड हमलों के लिए अतिसंवेदनशील है।

इसके बाद, आइए टीएलएस हैंडशेक प्रोटोकॉल के बारे में अक्सर पूछे जाने वाले प्रश्नों के उत्तर दें।

अक्सर पूछे जाने वाले प्रश्न

एसएसएल और टीएलएस हैंडशेक के बीच अंतर क्या है?

SSL हेंडशेक TLS हैंडशेक का पूर्ववर्ती है. टीएलएस (ट्रांसपोर्ट लेयर सिक्योरिटी) एसएसएल (सिक्योर सॉकेट लेयर) का एक अद्यतन और अधिक सुरक्षित संस्करण है।

क्या टीएलएस और टीसीपी हैंडशेक समान हैं?

टीएलएस और टीसीपी हैंडशेक समान नहीं हैं। टीसीपी (ट्रांसमिशन कंट्रोल प्रोटोकॉल) हैंडशेक एक कनेक्शन स्थापित करता है, जबकि टीएलएस हैंडशेक संचार को सुरक्षित करने के लिए स्थापित टीसीपी कनेक्शन के भीतर होता है।

क्या टीएलएस हैंडशेक एन्क्रिप्टेड है?

हां, टीएलएस हैंडशेक एन्क्रिप्टेड है। यह क्लाइंट और वेब सर्वर के बीच एन्क्रिप्शन मापदंडों पर बातचीत करके एक सुरक्षित संचार चैनल स्थापित करता है।

क्या टीएलएस 1.1 टीएलएस 1.2 हैंडशेक से बेहतर है?

नहीं। TLS 1.2 क्रिप्टोग्राफ़िक एल्गोरिथ्म और सुरक्षा सुविधाओं में सुधार के कारण TLS 1.1 से अधिक सुरक्षित है।

क्या टीएलएस 1.2 टीएलएस 1.3 हैंडशेक से बेहतर है?

TLS 1.3 गति, एन्क्रिप्शन और अप्रचलित सुविधाओं को हटाने में सुधार के साथ TLS 1.2 की तुलना में अधिक सुरक्षित और कुशल है।

क्या टीएलएस 1.2 पुराना है?

TLS 1.2 अभी भी व्यापक रूप से उपयोग किया जाता है, जबकि यह TLS 1.3 से कम सुरक्षित माना जाता है। बेहतर सुरक्षा के लिए TLS 1.3 (नवीनतम प्रोटोकॉल संस्करण) में नवीनीकरण करने की अनुशंसा की जाती है।

क्या टीएलएस 1.2 और 1.3 एक साथ काम कर सकते हैं?

हां, टीएलएस 1.2 और टीएलएस 1.3 एक साथ काम कर सकते हैं, पुराने सिस्टम के साथ संगतता बनाए रखते हुए नए प्रोटोकॉल में क्रमिक संक्रमण की अनुमति देते हैं।

समाप्ति

हमने उत्तर दिया है टीएलएस हैंडशेक क्या है? प्रश्न और इसके पीछे की हर जटिल प्रक्रिया को समझाने के लिए परे चला गया। उचित कार्यान्वयन केवल एक तकनीकी विवरण नहीं है, बल्कि खतरों और अनधिकृत पहुंच से प्रेषित डेटा की सुरक्षा में एक महत्वपूर्ण कदम है।

जबकि टीएलएस हैंडशेक के चरण टीएलएस 1.2 और 1.3 के बीच थोड़ा भिन्न हो सकते हैं, मुख्य उद्देश्य समान रहता है। कुछ सीमाओं के बावजूद, यह प्रक्रिया निस्संदेह संवेदनशील वेब सुरक्षा और डेटा सुरक्षा के मूल में है।

आज ऑर्डर करते समय एसएसएल प्रमाणपत्रों पर 10% की बचत करें!

तेजी से जारी करना, मजबूत एन्क्रिप्शन, 99.99% ब्राउज़र ट्रस्ट, समर्पित समर्थन और 25 दिन की मनी-बैक गारंटी। कूपन कोड: SAVE10