在互联网安全的世界里遨游,就像试图解开一张复杂的网。 您可能听说过TLS 握手,这是确保客户端和服务器之间安全连接的基本过程。 但是,在这个复杂的握手过程中会发生什么,会话密钥、加密算法和 TLS 版本又是如何发挥作用的呢?

在本指南中,我们将详细介绍相关协议、流程和加密标准,帮助你了解 TLS 握手过程的细微差别。

不要被专业术语吓倒! 我们在这里把一切都说清楚。 说到清晰度,让我们先来回答这个问题:什么是 TLS 握手?

目录

什么是 TLS 握手?

TLS 握手( Transport Layer Security Handshake)是传输层安全握手的简称,是客户端与服务器之间启动和建立安全连接的协议,可确保双方交换的数据保密且不可篡改。

它的前身是安全套接字层(SSL)协议。 随着 SSL 的发展,又产生了 TLS,解决了漏洞问题并增强了安全性。 TLS 现在是确保网络流量、电子邮件和数据传输安全的标准协议。

客户端和服务器在建立加密时都扮演着重要角色,客户端发送其能力,包括支持的 TLS 版本和密码套件,服务器则从这些选项中做出选择。

TLS 握手是如何工作的?

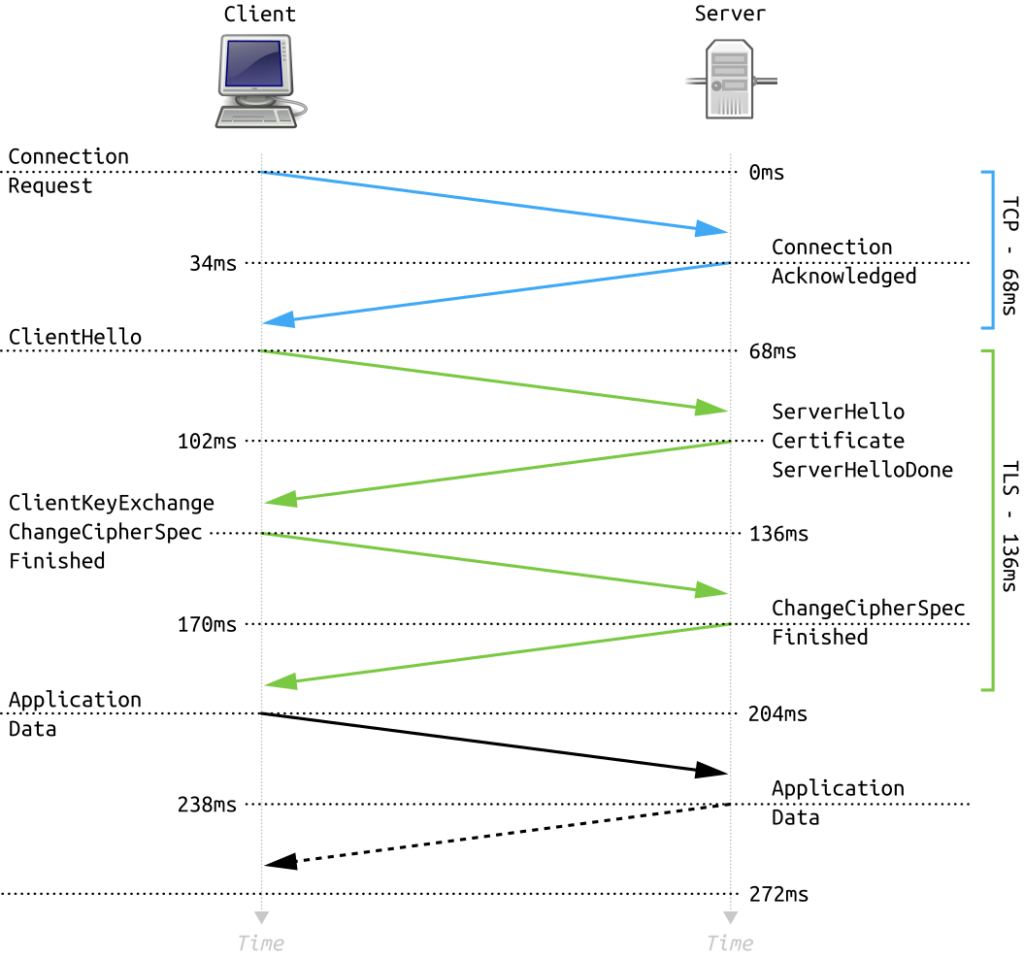

当您浏览网页时,浏览器会进行复杂的协商和验证过程,以便与您加载的网站建立安全连接。

让我们来了解一下执行 TLS 握手的具体细节、何时发生、期间发生了什么、涉及的详细步骤以及可能遇到的 SSL/TLS 握手失败。

TLS 握手何时发生?

TLS 握手在初始连接设置期间进行,确保用户访问网上银行网站等交互的安全。 它确保客户端(用户浏览器)和服务器(银行网站)之间的安全通道,在整个会话期间保护敏感数据。

当服务器发送数字证书供客户端验证时,客户端会使用服务器的公开密钥生成预主密,这就强调了非对称加密算法(私钥和公开密钥对)在这一关键交换中的作用。

握手过程的具体步骤旨在创建对称会话密钥,为加密通信建立共享秘密。 对称加密算法在初始密钥交换后开始发挥作用,确保客户端和服务器之间实际数据传输的安全。

简单地说,在 SSL/TLS 握手过程中,客户端和服务器会交换加密的随机字节字符串。 如果服务器请求客户端证书,客户端会发送一个用其私钥加密的随机字节字符串和实际证书,或者发送一个表示没有证书的信号(如果证书是可选的),从而在两者之间建立安全连接。

下面是 TLS 握手的简单分解:

- 首次访问 HTTPS 网站(具有 SSL 证书的网站)时。

- 会话超时后重新连接网站时。

- 当您发起安全交易时,如网上银行或购物。

- 如果您使用的是 VPN,每次连接时。

- 每当应用程序需要安全数据传输时。

TLS 握手过程中会发生什么?

浏览器首先会向服务器发送一条 “你好 “信息,概述服务器的功能,包括支持的 TLS 版本和密码套件。 服务器从提供的选项中选择 “你好 “信息,并作出回应。

随后是服务器证书,浏览器会对其进行验证,以确认服务器的身份。 然后,您生成一个预制主秘钥,用服务器的公钥加密后发送回去。 这是一个简化的流程,旨在确保强大的安全性和隐私性。

TLS 握手的步骤

让我们来分析一下 TLS 握手的步骤,以便您更好地了解这一复杂过程的工作原理。 TLS 握手的具体步骤因密钥交换算法和双方支持的密码套件而异。

- 客户端“你好”:客户端发送 “你好 “消息,其中包含 SSL/TLS 版本、密码套件和随机字节字符串(客户端随机)。

- 服务器你好:服务器收到信息后,会回复一条 “你好 “信息、其 SSL/TLS 版本、所选密码套件和另一个随机字节字符串(服务器随机)。

- 证书验证:服务器发送数字证书供客户端验证。

- 预主密钥:客户端收到证书后,使用服务器的公开密钥生成一个预主密钥,并将其发送给服务器。 服务器用其私人密钥解密预主密文。

- 完成:双方计算主密码并确认握手完成。

SSL/TLS 握手过程中的潜在故障

在了解了 TLS 握手的步骤后,现在让我们来看看为什么有时会出错。

如果客户端无法验证服务器的证书,导致握手失败,就会出现第一个故障点。 原因可能是证书过期或证书域名与服务器域名不匹配。

其他常见问题包括加密算法执行不正确或安全措施不足,导致数据完整性遭到破坏。

最后,如果服务器不支持客户端提出的密码套件,则握手失败。

TLS 1.2 与 TLS 1.3 握手

TLS 1.2 是TLS 1.3 的前身,后者在前者的基础上进行了多项改进。 以下是 TLS 1.3 握手过程与 TLS 1.2 相比的一些主要区别和改进:

考虑一下这些根本区别:

- TLS 1.3 速度更快。 它将握手过程从两次往返减少到一次,从而加快了连接时间。

- TLS 1.3 删除了过时和不安全的功能。 它消除了过时的密码套件,提供更安全的连接。

- TLS 1.3 增加了隐私保护。 它加密了更多的握手过程,最大限度地减少了潜在窃听者可获得的数据。

- TLS 1.3 简化了握手过程。 它默认使用预共享密钥,从而简化了流程。

- TLS 1.2 支持向后兼容,而 TLS 1.3 则不支持。

建议升级到 TLS 1.3,以提高现代网络应用程序和服务的安全性和性能。

TLS 握手的优势

在在线互动中正确使用 TLS 握手,您将体验到众多优势。 最值得注意的是,TLS 握手通过在客户端和服务器之间建立加密连接,实现了强大的安全级别。 通过使用 SSL 证书对信息进行加密,是我们在互联网上保护私人信息安全的方法。

TLS 握手还支持多种加密算法,让您可以根据需要调整安全与性能之间的平衡。 您可以使用强大的加密算法来传输敏感数据,而对于不那么重要的信息,则可以使用速度更快、耗时更少的算法。

TLS 握手的另一个重要优势是它能够验证通信双方的身份。 服务器的数字证书由受信任的证书颁发机构验证,可确保您与目标方而非冒名顶替者进行交互。 此外,客户端证书可用于相互验证,提供额外的安全保障。

局限性和考虑因素

传输层安全 TLS 协议虽然是一项强大的技术,但并不完美。 以下是一些需要注意的限制和注意事项:

- 性能开销:TLS 握手会带来延迟,尤其是对于短时连接。 初始握手过程很繁重,可能会影响性能。

- 配置复杂:正确配置 TLS 设置和证书管理可能很复杂。 配置错误会导致漏洞。

- 版本和密码套件兼容性:并非所有客户端和服务器都支持最新的 TLS 版本或密码套件。 兼容性问题会导致握手失败。

- 证书到期:证书有效期有限,需要定期更新。 未续费可能导致连接错误。

- 易受某些攻击:虽然 TLS 可以降低许多安全风险,但它也容易受到 中间人攻击或降级攻击。

接下来,让我们来回答有关 TLS 握手协议的最常见问题。

常见问题

SSL 和 TLS 握手有什么区别?

SSL 握手是 TLS 握手的前身。 TLS(传输层安全)是 SSL(安全套接字层)的升级版,更加安全。

TLS 和 TCP 握手是否相同?

TLS 和 TCP 握手是不一样的。 TCP(传输控制协议)握手建立连接,而 TLS 握手则在已建立的 TCP 连接内进行,以确保通信安全。

TLS 握手是否加密?

是的,TLS 握手是加密的。 它通过协商客户端和网络服务器之间的加密参数来建立安全的通信通道。

TLS 1.1 比 TLS 1.2 握手协议更好吗?

不 由于加密算法和安全功能的改进,TLS 1.2 比 TLS 1.1 更加安全。

TLS 1.2 比 TLS 1.3 握手协议更好吗?

TLS 1.3 比 TLS 1.2 更安全、更高效,在速度、加密和删除过时功能方面都有改进。

TLS 1.2 过时了吗?

虽然 TLS 1.2 仍在广泛使用,但它被认为不如 TLS 1.3 安全。 建议升级到 TLS 1.3(最新协议版本),以提高安全性。

TLS 1.2 和 1.3 能否协同工作?

是的,TLS 1.2 和 TLS 1.3 可以协同工作,允许逐步过渡到较新的协议,同时保持与旧系统的兼容性。

结论

我们已经回答了什么是 TLS 握手? 问题,并不厌其烦地解释其背后的每一个复杂过程。 正确实施不仅仅是一个技术细节,而是保护传输数据免受威胁和未经授权访问的关键步骤。

虽然 TLS 1.2 和 1.3 的握手步骤可能略有不同,但核心目的是相同的。 尽管存在一些局限性,但这一流程无疑是敏感网络安全和数据保护的核心。