Navegar no mundo da segurança na Internet pode ser como tentar desembaraçar uma rede complexa. Você provavelmente já ouviu falar sobre o handshake TLS, um processo fundamental que garante uma conexão segura entre um cliente e um servidor. Mas o que acontece durante esse intrincado processo de handshake e como as chaves de sessão, os algoritmos criptográficos e a versão do TLS desempenham um papel?

Neste guia, detalharemos os protocolos, os processos e os padrões de criptografia envolvidos, ajudando você a entender as nuances do processo de handshake do TLS.

Não deixe que o jargão o assuste! Estamos aqui para deixar tudo claro. E por falar em clareza, vamos começar respondendo à pergunta: O que é um handshake TLS?

Índice

- O que é um handshake TLS?

- Como funciona o handshake do TLS?

- Handshake do TLS 1.2 vs. TLS 1.3

- Benefícios do handshake TLS

- Limitações e considerações

O que é um handshake TLS?

O TLS Handshake, abreviação de Transport Layer Security Handshake, serve como um protocolo para iniciar e estabelecer uma conexão segura entre um cliente e um servidor, garantindo que os dados trocados entre eles permaneçam confidenciais e invioláveis.

Ele tem suas raízes no protocolo Secure Sockets Layer (SSL), que foi seu antecessor. À medida que o SSL evoluiu, ele deu origem ao TLS, solucionando vulnerabilidades e aprimorando a segurança. O TLS é agora o protocolo padrão para proteger o tráfego da Web, e-mails e transmissões de dados.

Tanto o cliente quanto o servidor desempenham funções vitais no estabelecimento da criptografia, em que o cliente envia seus recursos, incluindo versões de TLS e conjuntos de cifras compatíveis, e o servidor responde selecionando entre essas opções.

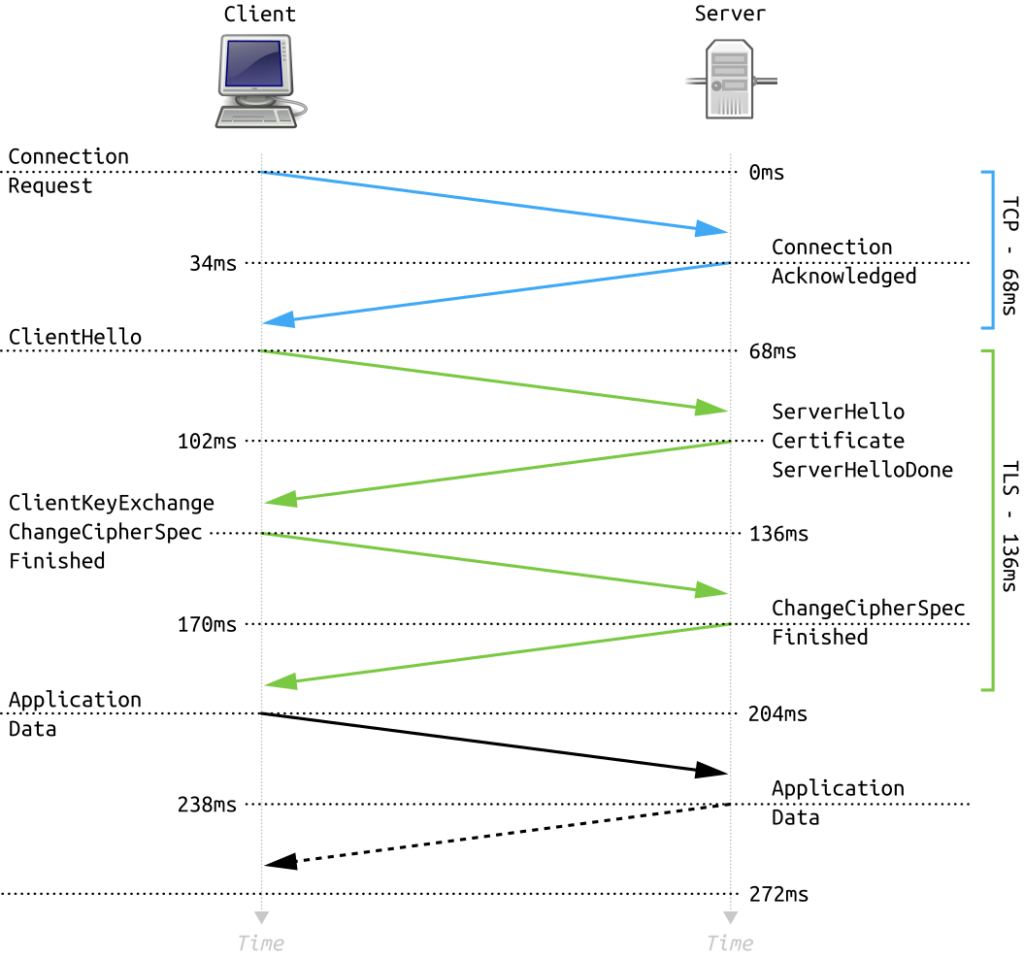

Como funciona o handshake do TLS?

Enquanto você navega na Web, seu navegador se envolve em um processo complexo de negociação e verificação para estabelecer uma conexão segura com os sites que você carrega.

Vamos examinar os detalhes da execução de um handshake TLS, quando ele acontece, o que ocorre durante ele, as etapas detalhadas envolvidas e as possíveis falhas de handshake SSL/TLS que você pode encontrar.

Quando ocorre um handshake TLS?

O handshake TLS ocorre durante a configuração inicial da conexão, protegendo interações como a de um usuário que acessa seu site de banco on-line. Ele garante um canal seguro entre o cliente (navegador do usuário) e o servidor (site do banco) para proteger dados confidenciais durante toda a sessão.

À medida que o servidor envia seu certificado digital para verificação do cliente, este gera um segredo pré-master usando a chave pública do servidor, enfatizando a função dos algoritmos de criptografia assimétrica (par de chaves pública e privada) nessa troca crítica.

As etapas exatas do processo de handshake são projetadas para criar uma chave de sessão simétrica, estabelecendo um segredo compartilhado para comunicação criptografada. Os algoritmos de criptografia simétrica entram em ação após a troca inicial de chaves, protegendo a transmissão real de dados entre o cliente e o servidor.

Em termos mais simples, durante o handshake SSL/TLS, o cliente e o servidor trocam strings de bytes aleatórios criptografados. Se o servidor solicitar um certificado de cliente, o cliente responderá enviando uma cadeia de bytes aleatória criptografada com sua chave privada, juntamente com o certificado real, ou um sinal indicando que não há certificado, se for opcional, formando uma conexão segura entre eles.

Veja a seguir um detalhamento simples de quando ocorre um handshake TLS:

- Quando você acessa um site HTTPS (um site com um certificado SSL) pela primeira vez.

- Durante a reconexão a um site após o tempo limite da sessão.

- Quando você inicia uma transação segura, como transações bancárias ou compras on-line.

- Se estiver usando uma VPN, toda vez que se conectar.

- Sempre que um aplicativo exigir a transmissão segura de dados.

O que acontece durante um handshake TLS?

Seu navegador primeiro envia uma mensagem “hello” ao servidor, descrevendo seus recursos, incluindo as versões do TLS e os conjuntos de cifras compatíveis. O servidor responde com sua própria mensagem “hello”, selecionando entre as opções fornecidas.

Em seguida, há um certificado do servidor, que seu navegador valida para confirmar a identidade do servidor. Em seguida, você gera uma chave secreta pré-mestre, criptografa-a com a chave pública do servidor e a envia de volta. Trata-se de um processo simplificado, projetado para garantir segurança e privacidade robustas.

As etapas de um handshake TLS

Vamos detalhar as etapas do handshake do TLS para que você possa entender melhor como esse intrincado processo funciona. As etapas específicas em um handshake TLS variam de acordo com o algoritmo de troca de chaves e os conjuntos de cifras suportados por ambas as partes envolvidas.

- Client Hello: o cliente envia uma mensagem “Hello” com sua versão SSL/TLS, suítes de criptografia e uma cadeia de bytes aleatória (Client Random).

- Server Hello: o servidor recebe a mensagem e responde com uma mensagem “Hello”, sua versão SSL/TLS, o conjunto de cifras selecionado e outra cadeia de bytes aleatórios (Server Random).

- Verificação de certificado: O servidor envia seu certificado digital para verificação do cliente.

- Segredo premaster: o cliente recebe o certificado, gera um segredo premaster usando a chave pública do servidor e o envia para o servidor. O servidor descriptografa o segredo pré-mestre com sua chave privada.

- Finalizado: Ambas as partes calculam um segredo mestre e confirmam a conclusão do handshake.

Possíveis falhas no handshake SSL/TLS

Depois de explorar as etapas de um handshake TLS, vamos ver por que, às vezes, ele pode dar errado.

O primeiro ponto de falha pode ocorrer se o cliente não conseguir validar o certificado do servidor, levando a um handshake abortivo. Isso pode ocorrer devido a um certificado expirado ou a uma incompatibilidade entre o nome de domínio do certificado e o do servidor.

Outros problemas comuns incluem a implementação incorreta do algoritmo criptográfico ou medidas de segurança insuficientes, o que leva a violações na integridade dos dados.

Por fim, se o servidor não for compatível com o conjunto de cifras proposto pelo cliente, o handshake falhará.

Handshake do TLS 1.2 vs. TLS 1.3

O TLS 1.2 é o predecessor do TLS 1.3, e o último introduz vários aprimoramentos em relação ao primeiro. Aqui estão algumas das principais diferenças e melhorias no handshake do TLS 1.3 em comparação com o TLS 1.2:

Considere essas diferenças fundamentais:

- O TLS 1.3 é mais rápido. Ele reduz o processo de handshake de duas viagens de ida e volta para apenas uma, acelerando o tempo de conexão.

- O TLS 1.3 remove recursos desatualizados e inseguros. Ele elimina suítes de cifras obsoletas, oferecendo uma conexão mais segura.

- O TLS 1.3 aumenta a privacidade. Ele criptografa mais do processo de handshake, minimizando os dados disponíveis para possíveis bisbilhoteiros.

- O TLS 1.3 simplifica o handshake. O padrão é uma chave pré-compartilhada, o que simplifica o processo.

- O TLS 1.2 suporta compatibilidade com versões anteriores, enquanto o TLS 1.3 não.

A atualização para o TLS 1.3 é recomendada para aumentar a segurança e o desempenho dos aplicativos e serviços modernos da Web.

Benefícios do handshake TLS

Você terá inúmeras vantagens ao implementar corretamente o handshake TLS em suas interações on-line. Em especial, o handshake TLS permite um nível robusto de segurança ao estabelecer uma conexão criptografada entre o cliente e o servidor. A criptografia de mensagens por meio do uso de certificados SSL é a maneira pela qual mantemos as informações privadas seguras na Internet.

O handshake TLS também é compatível com uma ampla variedade de algoritmos criptográficos, permitindo que você ajuste o equilíbrio entre segurança e desempenho de acordo com suas necessidades. Você pode usar algoritmos de criptografia robustos para transmitir dados confidenciais e algoritmos mais rápidos e menos exigentes para informações menos críticas.

Outro benefício significativo do handshake TLS é sua capacidade de autenticar as partes em comunicação. O certificado digital do servidor, verificado por uma autoridade de certificação confiável, garante que você interaja com a parte pretendida, e não com um impostor. Além disso, os certificados do lado do cliente podem ser usados para autenticação mútua, fornecendo uma camada extra de segurança.

Limitações e considerações

O protocolo Transport Layer Security TLS, embora seja uma tecnologia avançada, não é perfeito. Aqui estão algumas limitações e considerações que devem ser levadas em conta:

- Sobrecarga de desempenho: Os handshakes do TLS podem introduzir latência, especialmente em conexões de curta duração. O processo inicial de handshake é pesado e pode afetar o desempenho.

- Complexidade de configuração: As configurações de TLS e o gerenciamento de certificados podem ser complexos para serem configurados corretamente. Configurações incorretas podem levar a vulnerabilidades.

- Compatibilidade de versões e conjuntos de códigos: Nem todos os clientes e servidores são compatíveis com as versões mais recentes do TLS ou com os pacotes de cifras. Problemas de compatibilidade podem levar a falhas no handshake.

- Expiração do certificado: Os certificados têm uma vida útil limitada e exigem renovação regular. A não renovação pode resultar em erros de conexão.

- Vulnerabilidade a determinados ataques: Embora o TLS atenue muitos riscos de segurança, ele é suscetível a ataques do tipo man-in-the-middle ou downgrade.

A seguir, vamos responder às perguntas mais frequentes sobre o protocolo de handshake TLS.

PERGUNTAS FREQUENTES

Qual é a diferença entre o handshake SSL e TLS?

O handshake SSL é o predecessor do handshake TLS. O TLS (Transport Layer Security) é uma versão atualizada e mais segura do SSL (Secure Sockets Layer).

O handshake do TLS e do TCP é o mesmo?

Os handshakes de TLS e TCP não são os mesmos. O handshake do TCP (Transmission Control Protocol) estabelece uma conexão, enquanto o handshake do TLS ocorre dentro da conexão TCP estabelecida para proteger a comunicação.

O handshake do TLS é criptografado?

Sim, o handshake do TLS é criptografado. Ele estabelece um canal de comunicação seguro ao negociar parâmetros de criptografia entre o cliente e o servidor da Web.

O handshake do TLS 1.1 é melhor do que o do TLS 1.2?

Não. O TLS 1.2 é mais seguro que o TLS 1.1 devido a melhorias nos algoritmos criptográficos e nos recursos de segurança.

O handshake do TLS 1.2 é melhor do que o do TLS 1.3?

O TLS 1.3 é mais seguro e eficiente do que o TLS 1.2, com melhorias na velocidade, na criptografia e na remoção de recursos obsoletos.

O TLS 1.2 está desatualizado?

Embora o TLS 1.2 ainda seja amplamente usado, ele é considerado menos seguro do que o TLS 1.3. A atualização para o TLS 1.3 (a versão mais recente do protocolo) é recomendada para aumentar a segurança.

O TLS 1.2 e o 1.3 podem funcionar juntos?

Sim, o TLS 1.2 e o TLS 1.3 podem funcionar juntos, permitindo uma transição gradual para o protocolo mais novo e mantendo a compatibilidade com sistemas mais antigos.

Conclusão

Respondemos à pergunta O que é um handshake TLS? e foi além para explicar todos os processos intrincados por trás dela. A implementação adequada não é apenas um detalhe técnico, mas uma etapa crucial para proteger os dados transmitidos contra ameaças e acesso não autorizado.

Embora as etapas do handshake do TLS possam ser ligeiramente diferentes entre o TLS 1.2 e o 1.3, o objetivo principal permanece o mesmo. Apesar de algumas limitações, esse processo está, sem dúvida, no centro da segurança sensível da Web e da proteção de dados.

Economize 10% em certificados SSL ao fazer seu pedido hoje!

Emissão rápida, criptografia forte, 99,99% de confiança no navegador, suporte dedicado e garantia de reembolso de 25 dias. Código do cupom: SAVE10