Navigarea în lumea securității pe internet poate fi ca și cum ai încerca să descâlcești o rețea complexă. Probabil că ați auzit despre handshake TLS, un proces fundamental care asigură o conexiune sigură între un client și un server. Dar ce se întâmplă în timpul acestui proces complicat de handshake și cum joacă un rol cheile de sesiune, algoritmii criptografici și versiunea TLS?

În acest ghid, vom detalia protocoalele, procesele și standardele de criptare implicate, ajutându-vă să înțelegeți nuanțele procesului de TLS Handshake.

Nu lăsați jargonul să vă sperie! Suntem aici pentru a clarifica totul. Și apropo de claritate, să începem prin a răspunde la întrebare: Ce este un TLS Handshake?

Cuprins

- Ce este un TLS Handshake?

- Cum funcționează TLS Handshake?

- TLS 1.2 vs TLS 1.3 Handshake

- Avantajele TLS Handshake

- Limitări și considerații

Ce este un TLS Handshake?

TLS Handshake, prescurtare de la Transport Layer Security Handshake, este un protocol pentru inițierea și stabilirea unei conexiuni securizate între un client și un server, asigurându-se că datele schimbate între aceștia rămân confidențiale și nu pot fi falsificate.

Acesta își are rădăcinile în protocolul Secure Sockets Layer (SSL), care a fost predecesorul său. Pe măsură ce SSL a evoluat, a dat naștere la TLS, abordând vulnerabilitățile și îmbunătățind securitatea. TLS este acum protocolul standard pentru securizarea traficului web, a e-mailurilor și a transmisiunilor de date.

Atât clientul, cât și serverul joacă un rol esențial în stabilirea criptarea, clientul trimițând capacitățile sale, inclusiv versiunile TLS și suitele de cifrare acceptate, iar serverul răspunde prin selectarea acestor opțiuni.

Cum funcționează TLS Handshake?

În timp ce navigați pe internet, browserul dumneavoastră se angajează într-un proces complex de negociere și verificare pentru a stabili o conexiune sigură cu site-urile web pe care le încărcați.

Să trecem în revistă detaliile specifice ale efectuării unui handshake TLS, când are loc, ce se întâmplă în timpul acestuia, pașii detaliați implicați și posibilele eșecuri ale handshake-ului SSL/TLS pe care le puteți întâlni.

Când are loc un TLS Handshake?

TLS handshake are loc în timpul configurării inițiale a conexiunii, asigurând interacțiunile, cum ar fi accesarea de către un utilizator a unui site de online banking. Acesta asigură un canal securizat între client (browserul utilizatorului) și server (site-ul web al băncii) pentru a proteja datele sensibile pe toată durata sesiunii.

În timp ce serverul trimite certificatul său digital pentru verificarea clientului, clientul generează un secret premaster folosind cheia publică a serverului, subliniind rolul algoritmilor de criptare asimetrică (pereche de chei private și publice) în acest schimb critic.

Pașii exacți ai procesului de handshake sunt concepuți pentru a crea o cheie de sesiune simetrică, stabilind un secret comun pentru comunicarea criptată. Algoritmii de criptare simetrică intră în joc după schimbul inițial de chei, asigurând transmiterea efectivă a datelor între client și server.

În termeni mai simpli, în timpul handshake-ului SSL/TLS, clientul și serverul fac schimb de șiruri de octeți aleatorii criptate. În cazul în care serverul solicită un certificat al clientului, clientul răspunde prin trimiterea unui șir de octeți aleatoriu criptat cu cheia sa privată, împreună cu certificatul propriu-zis, sau un semnal care indică faptul că nu există certificat, dacă acesta este opțional, formând o conexiune sigură între ei.

Iată o defalcare simplă a momentului în care are loc un handshake TLS:

- Atunci când accesați pentru prima dată un site web HTTPS (unul cu certificat SSL).

- În timpul reconectării la un site web după ce sesiunea a expirat.

- Atunci când inițiați o tranzacție securizată, cum ar fi serviciile bancare online sau cumpărăturile.

- Dacă utilizați un VPN, de fiecare dată când vă conectați.

- Ori de câte ori o aplicație necesită o transmisie securizată a datelor.

Ce se întâmplă în timpul unui TLS Handshake?

Mai întâi, browserul dumneavoastră trimite un mesaj “hello” către server, prezentând capacitățile sale, inclusiv versiunile TLS și suitele de coduri pe care le acceptă. Serverul răspunde cu propriul său mesaj “hello”, selectând din opțiunile oferite.

Urmează un certificat al serverului, pe care browserul dumneavoastră îl validează pentru a confirma identitatea serverului. Apoi generați o cheie secretă premaster, o criptați cu cheia publică a serverului și o trimiteți înapoi. Este un proces simplificat, conceput pentru o securitate și o confidențialitate solide.

Etapele unui TLS Handshake

Să despărțim etapele TLS handshake pentru a înțelege mai bine cum funcționează acest proces complex. Etapele specifice ale unui handshake TLS variază în funcție de algoritmul de schimb de chei și de suitele de cifrare acceptate de ambele părți implicate.

- Client Hello: Clientul trimite un mesaj “Hello” cu versiunea SSL/TLS, suitele de coduri și un șir de octeți aleatoriu (Client Random).

- Server Hello: Serverul primește mesajul și răspunde cu un mesaj “Hello”, versiunea sa SSL/TLS, suita de cifrare selectată și un alt șir de octeți aleatoriu (Server Random).

- Verificarea certificatului: Serverul trimite certificatul său digital pentru verificarea clientului.

- Premaster Secret: Clientul primește certificatul, generează un premaster secret folosind cheia publică a serverului și îl trimite serverului. Serverul decriptează secretul premaster cu cheia sa privată.

- Finalizat: Ambele părți calculează un secret principal și confirmă încheierea handshake-ului.

Posibile erori în SSL/TLS Handshake

După ce am explorat etapele unui TLS handshake, să vedem acum de ce poate merge prost uneori.

Primul punct de eșec poate apărea dacă clientul nu poate valida certificatul serverului, ceea ce duce la un handshake eșuat. Aceasta se poate datora unui certificat expirat sau unei neconcordanțe între numele de domeniu al certificatului și cel al serverului.

Alte probleme frecvente includ implementarea incorectă a algoritmului criptografic sau măsuri de securitate insuficiente, ceea ce duce la încălcarea integrității datelor.

În cele din urmă, dacă serverul nu acceptă suita de cifrare propusă de client, handshake-ul eșuează.

TLS 1.2 vs TLS 1.3 Handshake

TLS 1.2 este predecesorul lui TLS 1.3, iar acesta din urmă introduce mai multe îmbunătățiri față de primul. Iată câteva diferențe și îmbunătățiri cheie în handshake-ul TLS 1.3 în comparație cu TLS 1.2:

Luați în considerare aceste diferențe fundamentale:

- TLS 1.3 este mai rapid. Aceasta reduce procesul de handshake de la două călătorii dus-întors la una singură, accelerând timpul de conectare.

- TLS 1.3 elimină caracteristicile învechite și nesigure. Elimină suitele de coduri învechite, oferind o conexiune mai sigură.

- TLS 1.3 adaugă o confidențialitate sporită. Acesta criptează o mai mare parte a procesului de handshake, reducând la minimum datele disponibile pentru potențialii spionaj.

- TLS 1.3 simplifică handshake-ul. Acesta utilizează în mod implicit o cheie pre-partajată, simplificând astfel procesul.

- TLS 1.2 suportă compatibilitatea retroactivă, în timp ce TLS 1.3 nu.

Actualizarea la TLS 1.3 este recomandată pentru îmbunătățirea securității și a performanțelor în aplicațiile și serviciile web moderne.

Avantajele TLS Handshake

Veți avea numeroase avantaje dacă implementați corect handshake TLS în interacțiunile dvs. online. În special, handshake-ul TLS permite un nivel solid de securitate prin stabilirea unei conexiuni criptate între client și server. Criptarea mesajelor prin utilizarea certificatelor SSL este modul în care păstrăm informațiile private în siguranță pe internet.

Handshake-ul TLS suportă, de asemenea, o gamă largă de algoritmi criptografici, permițându-vă să ajustați echilibrul dintre securitate și performanță în funcție de nevoile dumneavoastră. Puteți utiliza algoritmi de criptare puternici pentru a transmite date sensibile și algoritmi mai rapizi și mai puțin grei pentru informații mai puțin critice.

Un alt beneficiu semnificativ al handshake-ului TLS este capacitatea sa de a autentifica părțile care comunică. Certificatul digital al serverului, verificat de o autoritate de certificare de încredere, vă asigură că veți interacționa cu partea dorită, nu cu un impostor. În plus, certificatele din partea clientului pot fi utilizate pentru autentificarea reciprocă, oferind un nivel suplimentar de securitate.

Limitări și considerații

Protocolul TLS (Transport Layer Security), deși este o tehnologie puternică, nu este perfect. Iată câteva limitări și considerații de care trebuie să țineți cont:

- Cheltuieli generale de performanță: TLS handshake-urile pot introduce latență, în special pentru conexiunile de scurtă durată. Procesul inițial de handshake este dificil și poate afecta performanța.

- Complexitatea configurației: Setările TLS și gestionarea certificatelor pot fi complexe pentru a fi configurate corect. Configurările greșite pot duce la vulnerabilități.

- Versiunea și compatibilitatea suitei de coduri: Nu toți clienții și serverele acceptă cele mai recente versiuni TLS sau suite de cifru. Problemele de compatibilitate pot duce la eșecuri de handshake.

- Expirarea certificatului: Certificatele au o durată de viață limitată și trebuie reînnoite periodic. Neînnoirea poate duce la erori de conectare.

- Vulnerabilitatea la anumite atacuri: Deși TLS reduce multe riscuri de securitate, este susceptibil la atacuri de tip “ man-in-the-middle ” sau “downgrade”.

În continuare, să răspundem la cele mai frecvente întrebări despre protocolul TLS handshake.

ÎNTREBĂRI FRECVENTE

Care este diferența dintre SSL și TLS Handshake?

Handshake-ul SSL este predecesorul handshake-ului TLS. TLS (Transport Layer Security) este o versiune actualizată și mai sigură a SSL (Secure Sockets Layer).

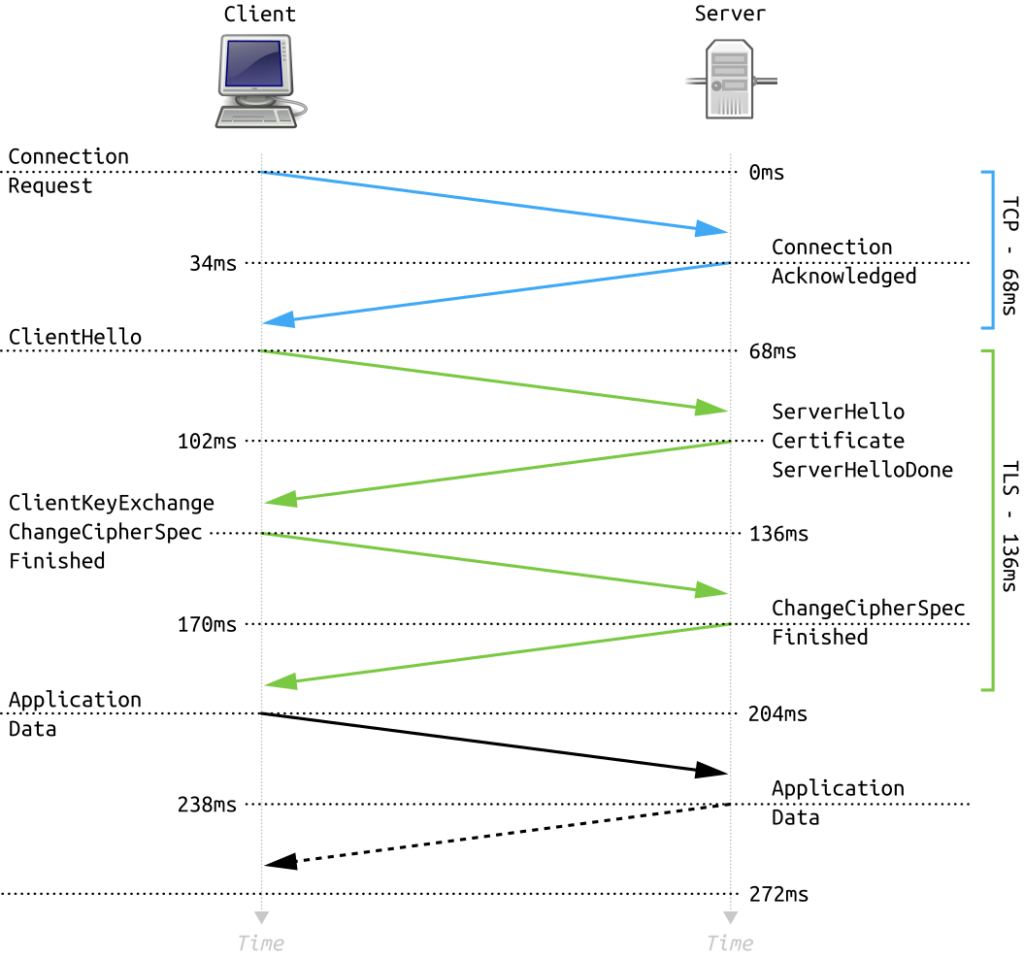

Sunt TLS și TCP Handshake la fel?

TLS și TCP nu sunt identice. Handshake-ul TCP (Transmission Control Protocol) stabilește o conexiune, în timp ce handshake-ul TLS are loc în cadrul conexiunii TCP stabilite pentru a securiza comunicarea.

Este TLS Handshake criptat?

Da, handshake-ul TLS este criptat. Acesta stabilește un canal de comunicare securizat prin negocierea parametrilor de criptare între client și serverul web.

Este TLS 1.1 mai bun decât TLS 1.2 Handshake?

Nu. TLS 1.2 este mai sigur decât TLS 1.1 datorită îmbunătățirilor aduse algoritmilor criptografici și funcțiilor de securitate.

Este TLS 1.2 mai bun decât TLS 1.3 Handshake?

TLS 1.3 este mai sigur și mai eficient decât TLS 1.2, cu îmbunătățiri în ceea ce privește viteza, criptarea și eliminarea caracteristicilor învechite.

Este TLS 1.2 depășit?

Deși TLS 1.2 este încă utilizat pe scară largă, acesta este considerat mai puțin sigur decât TLS 1.3. Pentru o mai bună securitate, se recomandă actualizarea la TLS 1.3 (cea mai recentă versiune a protocolului).

TLS 1.2 și 1.3 pot funcționa împreună?

Da, TLS 1.2 și TLS 1.3 pot funcționa împreună, permițând o tranziție treptată la un protocol mai nou, menținând în același timp compatibilitatea cu sistemele mai vechi.

Concluzie

Am răspuns la întrebarea Ce este un TLS handshake? întrebare și a mers mai departe pentru a explica fiecare proces complicat din spatele ei. Implementarea corectă nu este un simplu detaliu tehnic, ci un pas crucial în protejarea datelor transmise împotriva amenințărilor și a accesului neautorizat.

În timp ce pașii din TLS handshake pot fi ușor diferiți între TLS 1.2 și 1.3, scopul principal rămâne același. În ciuda unor limitări, acest proces se află, fără îndoială, în centrul securității web sensibile și al protecției datelor.

Economisește 10% la certificatele SSL în momentul plasării comenzii!

Eliberare rapidă, criptare puternică, încredere în browser de 99,99%, suport dedicat și garanție de returnare a banilor în 25 de zile. Codul cuponului: SAVE10