Navegar por el mundo de la seguridad en Internet puede ser como intentar desenredar una compleja telaraña. Probablemente haya oído hablar del protocolo de enlace TLS, un proceso fundamental que garantiza una conexión segura entre un cliente y un servidor. Pero, ¿qué ocurre durante este intrincado proceso de apretón de manos y qué papel desempeñan las claves de sesión, los algoritmos criptográficos y la versión de TLS?

En esta guía, desglosaremos los protocolos, procesos y estándares de cifrado implicados, ayudándole a comprender los matices del proceso de protocolo TLS.

No se deje asustar por la jerga. Estamos aquí para aclararlo todo. Y hablando de claridad, empecemos por responder a la pregunta: ¿Qué es un apretón de manos TLS?

Índice

- ¿Qué es un apretón de manos TLS?

- ¿Cómo funciona el apretón de manos TLS?

- Handshake TLS 1.2 vs TLS 1.3

- Ventajas del apretón de manos TLS

- Limitaciones y consideraciones

¿Qué es un apretón de manos TLS?

El TLS Handshake, abreviatura de Transport Layer Security Handshake, sirve como protocolo para iniciar y establecer una conexión segura entre un cliente y un servidor, garantizando que los datos intercambiados entre ellos sigan siendo confidenciales y a prueba de manipulaciones.

Tiene sus raíces en el protocolo Secure Sockets Layer (SSL), que fue su predecesor. A medida que SSL evolucionó, dio lugar a TLS, que solucionó las vulnerabilidades y mejoró la seguridad. TLS es ahora el protocolo estándar para proteger el tráfico web, los correos electrónicos y las transmisiones de datos.

Tanto el cliente como el servidor desempeñan papeles vitales a la hora de establecer el cifrado, donde el cliente envía sus capacidades, incluyendo las versiones TLS y suites de cifrado soportadas, y el servidor responde seleccionando entre estas opciones.

¿Cómo funciona el apretón de manos TLS?

Mientras navega por la Web, su navegador entra en un complejo proceso de negociación y verificación para establecer una conexión segura con los sitios web que carga.

Vamos a repasar los detalles de realizar un handshake TLS, cuándo ocurre, qué ocurre durante el mismo, los pasos detallados involucrados, y los posibles fallos de handshake SSL/TLS con los que te puedes encontrar.

¿Cuándo se produce un apretón de manos TLS?

El apretón de manos TLS tiene lugar durante la configuración inicial de la conexión, protegiendo interacciones como la de un usuario que accede a su sitio web de banca en línea. Garantiza un canal seguro entre el cliente (navegador del usuario) y el servidor (sitio web del banco) para proteger los datos sensibles durante toda la sesión.

Cuando el servidor envía su certificado digital para que lo verifique el cliente, éste genera un secreto premaster utilizando la clave pública del servidor, lo que pone de relieve el papel de los algoritmos de cifrado asimétricos (par de claves privada y pública) en este intercambio crítico.

Los pasos exactos del proceso de apretón de manos están diseñados para crear una clave de sesión simétrica, estableciendo un secreto compartido para la comunicación cifrada. Los algoritmos de cifrado simétrico entran en juego tras el intercambio inicial de claves, asegurando la transmisión real de datos entre el cliente y el servidor.

En términos más sencillos, durante el intercambio SSL/TLS, el cliente y el servidor intercambian cadenas de bytes aleatorias cifradas. Si el servidor solicita un certificado de cliente, el cliente responde enviando una cadena de bytes aleatoria cifrada con su clave privada, junto con el certificado real, o una señal indicando que no hay certificado si es opcional, formando una conexión segura entre ambos.

He aquí un sencillo desglose de cuándo se produce un apretón de manos TLS:

- Cuando acceda por primera vez a un sitio web HTTPS (con certificado SSL).

- Durante la reconexión a un sitio web después de que la sesión haya expirado.

- Al iniciar una transacción segura, como la banca o las compras en línea.

- Si utilizas una VPN, cada vez que te conectes.

- Siempre que una aplicación requiera una transmisión de datos segura.

¿Qué ocurre durante un apretón de manos TLS?

En primer lugar, el navegador envía un mensaje de “hola” al servidor, indicando sus capacidades, incluidas las versiones TLS y los conjuntos de cifrado que admite. El servidor responde con su propio mensaje “hola”, seleccionando entre las opciones proporcionadas.

A continuación aparece un certificado del servidor, que su navegador valida para confirmar la identidad del servidor. A continuación, generas una clave secreta premaestra, la encriptas con la clave pública del servidor y la envías de vuelta. Se trata de un proceso ágil diseñado para garantizar la seguridad y la privacidad.

Pasos de un apretón de manos TLS

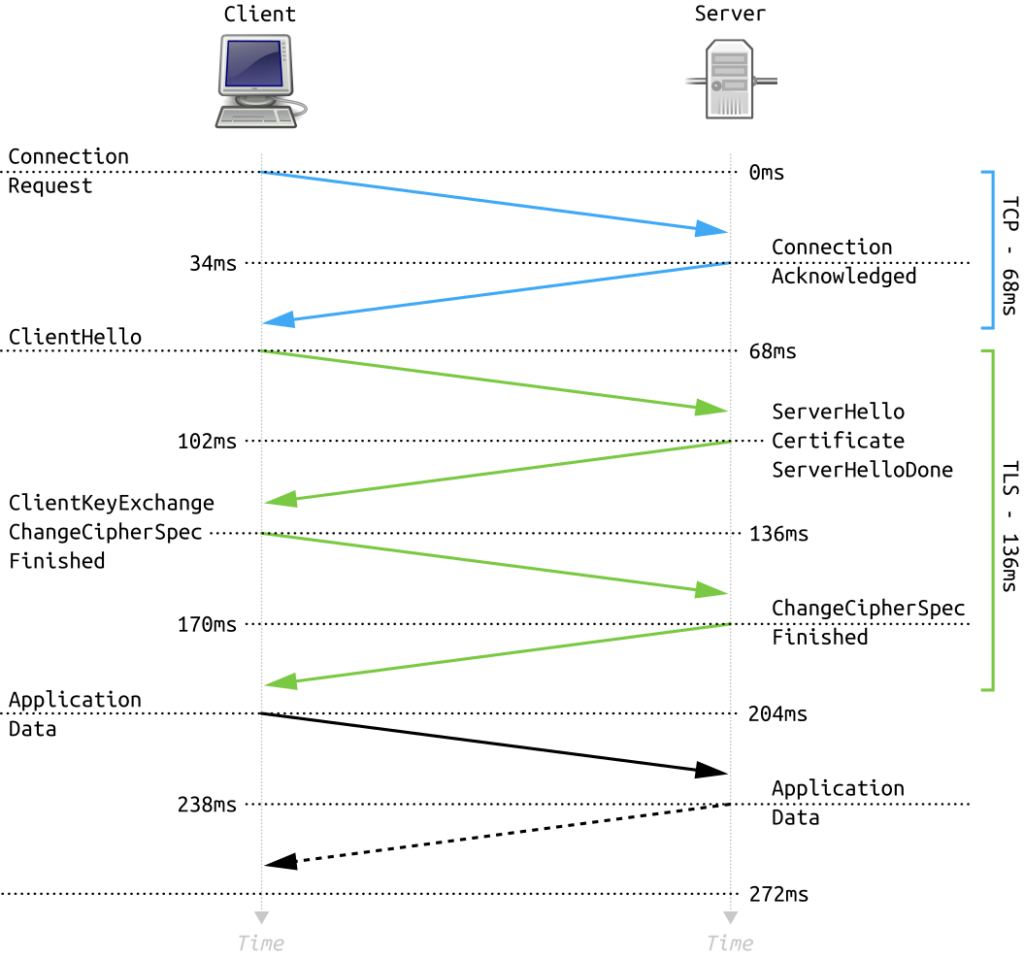

Vamos a desglosar los pasos del apretón de manos TLS para que pueda entender mejor cómo funciona este intrincado proceso. Los pasos específicos de un handshake TLS varían en función del algoritmo de intercambio de claves y de las suites de cifrado soportadas por ambas partes implicadas.

- Client Hello: El cliente envía un mensaje “Hello” con su versión SSL/TLS, suites de cifrado y una cadena de bytes aleatoria (Client Random).

- Server Hello: El servidor recibe el mensaje y responde con un mensaje “Hello”, su versión SSL/TLS, el conjunto de cifrado seleccionado y otra cadena de bytes aleatoria (Server Random).

- Verificación del certificado: El servidor envía su certificado digital para que el cliente lo verifique.

- Premaster Secret: El cliente recibe el cert, genera un premaster secret utilizando la clave pública del servidor y lo envía al servidor. El servidor descifra el secreto premaster con su clave privada.

- Finalizado: Ambas partes calculan un secreto maestro y confirman la finalización del apretón de manos.

Posibles fallos en el Handshake SSL/TLS

Habiendo explorado los pasos de un apretón de manos TLS, veamos ahora por qué a veces puede salir mal.

El primer punto de fallo puede producirse si el cliente no puede validar el certificado del servidor, lo que lleva a un apretón de manos abortado. Podría deberse a un certificado caducado o a una falta de coincidencia entre el nombre de dominio del certificado y el del servidor.

Otros problemas habituales son la aplicación incorrecta del algoritmo criptográfico o la insuficiencia de las medidas de seguridad, lo que provoca fallos en la integridad de los datos.

Por último, si el servidor no admite el conjunto de cifrado propuesto por el cliente, el protocolo de enlace falla.

Handshake TLS 1.2 vs TLS 1.3

TLS 1.2 es el predecesor de TLS 1.3, y este último introduce varias mejoras con respecto al primero. Estas son algunas de las principales diferencias y mejoras en el handshake TLS 1.3 en comparación con TLS 1.2:

Considere estas diferencias fundamentales:

- TLS 1.3 es más rápido. Reduce el proceso de apretón de manos de dos viajes de ida y vuelta a uno solo, lo que acelera el tiempo de conexión.

- TLS 1.3 elimina funciones obsoletas e inseguras. Elimina suites de cifrado obsoletas, ofreciendo una conexión más segura.

- TLS 1.3 añade mayor privacidad. Cifra la mayor parte del proceso de negociación, minimizando los datos disponibles para posibles fisgones.

- TLS 1.3 simplifica el apretón de manos. Utiliza por defecto una clave precompartida, lo que agiliza el proceso.

- TLS 1.2 es compatible con versiones anteriores, mientras que TLS 1.3 no lo es.

Se recomienda actualizar a TLS 1.3 para mejorar la seguridad y el rendimiento de las aplicaciones y servicios web modernos.

Ventajas del apretón de manos TLS

Experimentará numerosas ventajas al implementar correctamente el apretón de manos TLS en sus interacciones en línea. En particular, el protocolo TLS permite un alto nivel de seguridad al establecer una conexión cifrada entre el cliente y el servidor. El cifrado de mensajes mediante el uso de certificados SSL es la forma en que mantenemos segura la información privada en Internet.

El protocolo TLS también admite una amplia gama de algoritmos criptográficos, lo que le permite ajustar el equilibrio entre seguridad y rendimiento según sus necesidades. Puede utilizar algoritmos de cifrado robustos para transmitir datos sensibles y algoritmos más rápidos y menos exigentes para la información menos crítica.

Otra ventaja significativa del protocolo TLS es su capacidad para autenticar a las partes comunicantes. El certificado digital del servidor, verificado por una autoridad de certificación de confianza, garantiza que interactuará con la parte a la que se dirige y no con un impostor. Además, los certificados del lado del cliente pueden utilizarse para la autenticación mutua, proporcionando una capa adicional de seguridad.

Limitaciones y consideraciones

El protocolo TLS de seguridad de la capa de transporte, aunque es una tecnología potente, no es perfecto. He aquí algunas limitaciones y consideraciones a tener en cuenta:

- Sobrecarga de rendimiento: Los apretones de manos TLS pueden introducir latencia, especialmente en conexiones de corta duración. El proceso de apretón de manos inicial es pesado y puede afectar al rendimiento.

- Complejidad de la configuración: La configuración de TLS y la gestión de certificados pueden ser complejas de configurar correctamente. Los errores de configuración pueden dar lugar a vulnerabilidades.

- Compatibilidad de versiones y conjuntos de cifrado: No todos los clientes y servidores soportan las últimas versiones de TLS o suites de cifrado. Los problemas de compatibilidad pueden provocar fallos en el apretón de manos.

- Caducidad de los certificados: Los certificados tienen una vida útil limitada y deben renovarse periódicamente. Si no se renueva, pueden producirse errores de conexión.

- Vulnerabilidad a determinados ataques: Aunque TLS mitiga muchos riesgos de seguridad, es susceptible a ataques man-in-the-middle o downgrade.

A continuación, vamos a responder a las preguntas más frecuentes sobre el protocolo de enlace TLS.

PREGUNTAS FRECUENTES

¿Cuál es la diferencia entre SSL y TLS Handshake?

El handshake SSL es el predecesor del handshake TLS. TLS (Transport Layer Security) es una versión actualizada y más segura de SSL (Secure Sockets Layer).

¿Son iguales TLS y TCP Handshake?

Los handshakes TLS y TCP no son iguales. El protocolo TCP (Transmission Control Protocol) establece una conexión, mientras que el protocolo TLS se produce dentro de la conexión TCP establecida para proteger la comunicación.

¿Está cifrado el protocolo TLS?

Sí, el protocolo TLS está encriptado. Establece un canal de comunicación seguro negociando parámetros de cifrado entre el cliente y el servidor web.

¿Es TLS 1.1 mejor que TLS 1.2 Handshake?

No. TLS 1.2 es más seguro que TLS 1.1 gracias a las mejoras introducidas en los algoritmos criptográficos y las funciones de seguridad.

¿Es TLS 1.2 mejor que TLS 1.3 Handshake?

TLS 1.3 es más seguro y eficaz que TLS 1.2, con mejoras en velocidad, cifrado y eliminación de funciones obsoletas.

¿Está anticuado TLS 1.2?

Aunque TLS 1.2 se sigue utilizando ampliamente, se considera menos seguro que TLS 1.3. Se recomienda actualizar a TLS 1.3 (la última versión del protocolo) para mejorar la seguridad.

¿Pueden TLS 1.2 y 1.3 funcionar juntos?

Sí, TLS 1.2 y TLS 1.3 pueden funcionar juntos, lo que permite una transición gradual al protocolo más reciente a la vez que se mantiene la compatibilidad con los sistemas más antiguos.

Conclusión

Hemos respondido a la pregunta ¿Qué es un apretón de manos TLS? pregunta y fue más allá para explicar cada intrincado proceso que hay detrás. Una aplicación adecuada no es un mero detalle técnico, sino un paso crucial para proteger los datos transmitidos de amenazas y accesos no autorizados.

Aunque los pasos del protocolo TLS pueden diferir ligeramente entre TLS 1.2 y 1.3, el objetivo principal sigue siendo el mismo. A pesar de algunas limitaciones, este proceso es sin duda el núcleo de la seguridad de las webs sensibles y la protección de datos.

Ahorre un 10% en certificados SSL al realizar su pedido hoy mismo.

Emisión rápida, cifrado potente, 99,99% de confianza del navegador, asistencia dedicada y garantía de devolución del dinero en 25 días. Código del cupón: SAVE10