Vous êtes constamment sous la menace de cyberattaques, dont l’une est une attaque par force brute. Il s’agit de menaces implacables et automatisées qui tentent de déchiffrer votre mot de passe en essayant toutes les combinaisons possibles. Heureusement, vous n’êtes pas sans défense.

Dans cet article, vous apprendrez comment prévenir les attaques par force brute et les mesures à prendre pour les identifier et les atténuer. Nous présenterons également les meilleurs outils pour les tests de pénétration.

Renforçons vos défenses et fermons la porte aux attaques par force brute.

Table des matières

- Comprendre les attaques par force brute

- Détection des tentatives de force brute

- Comment prévenir les attaques par force brute

Comprendre les attaques par force brute

Une attaque par force brute est un type de cyberattaque où les pirates tentent d’accéder à un système en essayant toutes les combinaisons de mots de passe possibles jusqu’à ce qu’ils en trouvent une qui fonctionne. Il s’agit d’une méthode simple, mais très efficace en l’absence de mesures préventives.

Les attaques par force brute peuvent être effectuées manuellement ou à l’aide d’outils logiciels automatisés. L’objectif est d’exploiter les mots de passe faibles ou les mécanismes de sécurité des mots de passe. Dans le cas des comptes en ligne, l’attaque consiste à essayer à plusieurs reprises différentes combinaisons de noms d’utilisateur et de mots de passe jusqu’à ce que les informations d’identification correctes soient trouvées.

Il existe plusieurs types d’attaques par force brute :

- Attaque simple par force brute: Il s’agit d’essayer systématiquement toutes les combinaisons possibles de caractères jusqu’à ce que le mot de passe correct soit trouvé. Cela prend du temps mais peut être efficace si le mot de passe est faible ou court.

- Attaque par dictionnaire: Dans cette attaque, les pirates utilisent une liste prédéfinie de mots de passe couramment utilisés ou de mots tirés d’un dictionnaire. Le logiciel essaie automatiquement chaque mot jusqu’à ce qu’il trouve une correspondance. Cette méthode est plus efficace qu’une simple attaque par force brute, car elle réduit les possibilités.

- Les attaques hybrides par force brute : Elle combine des éléments de l’attaque par force brute et de l’attaque par dictionnaire. Il s’agit d’essayer différentes variantes de mots, par exemple en ajoutant des chiffres ou des caractères spéciaux aux mots du dictionnaire.

- Attaque par force brute inversée: Dans une attaque par force brute inversée, les pirates adoptent une approche différente en ciblant un utilisateur spécifique ou un petit groupe d’utilisateurs au lieu d’essayer de déchiffrer un seul mot de passe. Cette méthode consiste à tester systématiquement un grand nombre de mots de passe couramment utilisés ou faciles à deviner par rapport à un nom d’utilisateur connu ou à un ensemble de noms d’utilisateur.

Détection des tentatives de force brute

Pour se protéger contre les attaques par force brute, il faut être capable de reconnaître les signes d’une telle attaque.

- Surveiller les échecs des tentatives de connexion. La première étape pour identifier les attaques par force brute consiste à surveiller de près les échecs de connexion. De nombreuses tentatives infructueuses à partir de la même adresse IP ou d’une série d’adresses IP sont une indication claire d’une possible attaque par force brute.

Il est à noter que ces attaques impliquent souvent de nombreuses adresses IP afin de dissimuler la source réelle de l’attaque. Par conséquent, vous devrez vérifier si plusieurs IP ont fait l’objet d’un nombre excessif de tentatives infructueuses. - Soyez attentif aux schémas inhabituels, tels qu’un nombre élevé de tentatives en peu de temps ou des tentatives en dehors des heures de bureau, lorsque les utilisateurs sont moins susceptibles d’être actifs.

- Augmentation de la charge des serveurs. Un autre point crucial est la charge de votre serveur. Les attaques par force brute peuvent augmenter considérablement la charge du serveur en raison du grand nombre de tentatives de connexion. Si vous constatez une augmentation soudaine et inexpliquée de la charge du serveur, cela peut être le signe d’une attaque par force brute en cours.

- Divergences géographiques: Si vous remarquez des connexions ou des tentatives de connexion en provenance de pays ou de régions où vous n’avez pas d’utilisateurs ou dont vous ne vous attendez pas à recevoir du trafic, cela peut être l’indice d’une attaque par force brute.

- Tentatives d’accès à plusieurs comptes: Si une adresse IP tente d’accéder à plusieurs comptes plutôt qu’à un seul, cela peut indiquer qu’un pirate tente d’accéder à tous les comptes qu’il peut.

Comment prévenir les attaques par force brute

Pour prévenir efficacement les attaques par force brute, il est important d’utiliser une stratégie solide et variée.

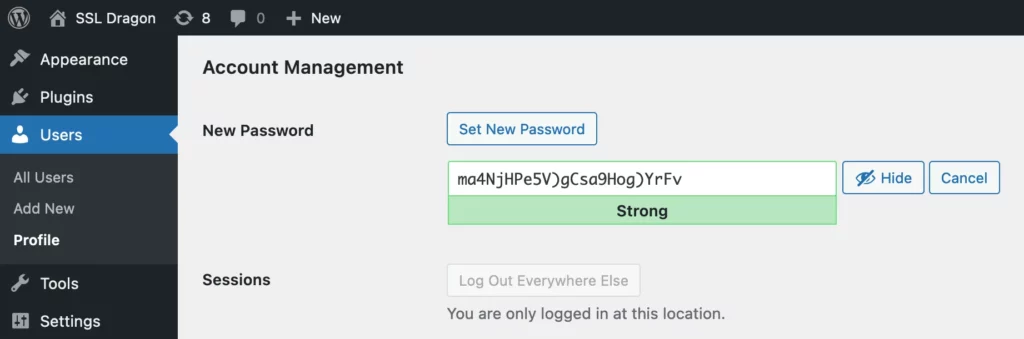

1. Adopter des mots de passe forts

Commencez immédiatement à adopter des mots de passe forts pour renforcer votre sécurité. Des mots de passe forts constituent votre première ligne de défense contre les accès non autorisés. Essayez d’obtenir des combinaisons de mots de passe difficiles à deviner – mélangez des lettres majuscules et minuscules, des chiffres et des caractères spéciaux pour obtenir des mots de passe complexes et difficiles à décrypter.

N’utilisez jamais d’anniversaires, de noms ou de mots courants. Plus votre mot de passe est aléatoire et long, mieux c’est. Il peut sembler difficile de se souvenir de tous ces mots de passe complexes, mais c’est là qu’un gestionnaire de mots de passe s’avère utile. Il stocke tous vos mots de passe en toute sécurité et peut également vous aider à générer des mots de passe forts et uniques.

2. Limiter les tentatives de connexion par IP

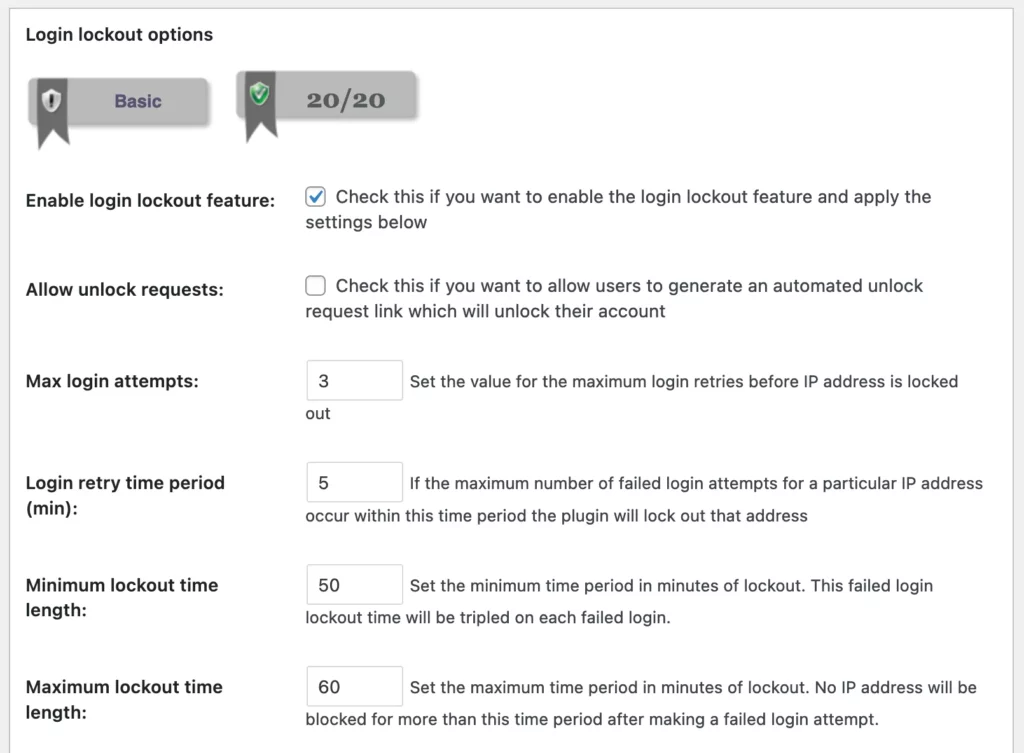

Vous augmenterez considérablement la sécurité de votre système si vous interdisez les tentatives de connexion multiples à partir d’une seule adresse IP, une technique connue sous le nom de blocage d’IP.

En limitant le nombre de tentatives de connexion échouées à partir d’une adresse IP donnée, vous pouvez prévenir efficacement les attaques par force brute. Cette stratégie consiste à identifier une activité inhabituelle, telle qu’un nombre élevé de tentatives de connexion infructueuses dans un court laps de temps, puis à bloquer l’adresse IP incriminée.

Il s’agit d’un élément essentiel dans la prévention des attaques par force brute, car il empêche l’attaquant d’essayer différentes combinaisons de mots de passe. Gardez à l’esprit que le seuil des tentatives infructueuses doit être raisonnable afin d’éviter de bloquer des utilisateurs légitimes.

Renforcez vos défenses dès aujourd’hui en mettant en œuvre le blocage d’IP et protégez votre système contre les menaces par force brute.

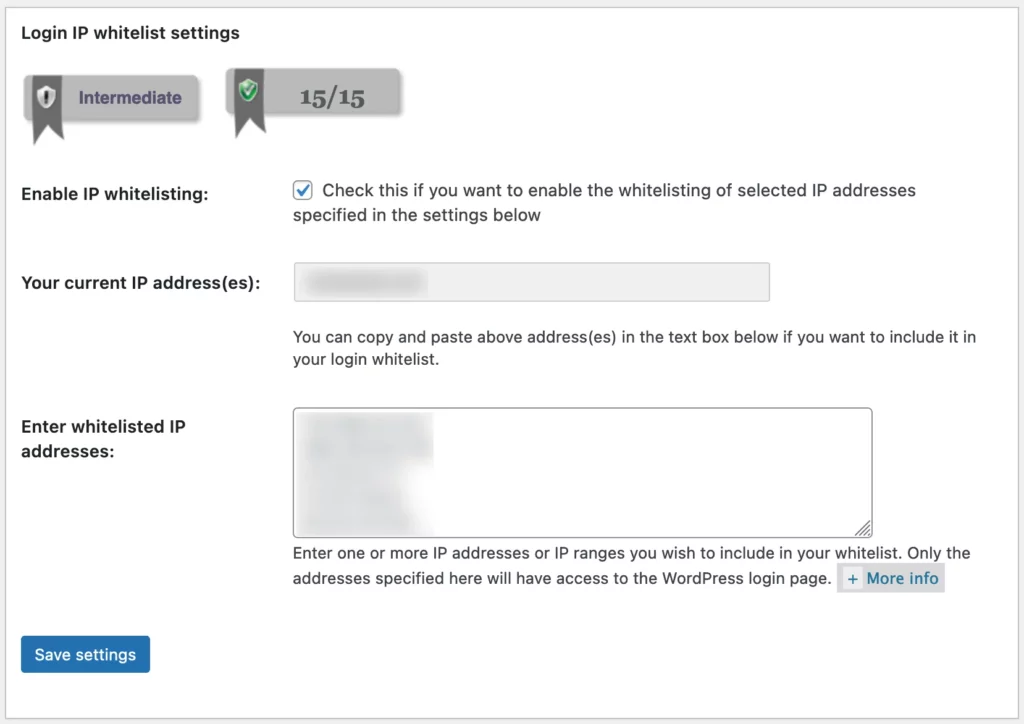

3. Restreindre les connexions à certaines IP

S’il est important de bloquer les adresses IP suspectes, il est tout aussi important de limiter les connexions à certaines adresses IP de confiance afin de renforcer votre défense contre les attaques par force brute.

En paramétrant votre système pour qu’il n’accepte que les connexions provenant d’adresses IP prédéterminées, vous créez essentiellement une liste blanche de sources fiables.

Si une tentative de connexion est effectuée à partir d’une adresse IP qui ne figure pas sur votre liste blanche, le système signale immédiatement qu’il s’agit d’une tentative non autorisée et la connexion échoue. Cette méthode de restriction des connexions à certaines IP réduit considérablement le risque d’attaques par force brute.

Toutefois, pour garantir une protection optimale, il convient de revoir et de mettre à jour régulièrement votre liste blanche d’adresses IP.

4. Mettre en œuvre l’authentification à deux facteurs

En plus de limiter les connexions aux adresses IP de confiance, vous devez également mettre en place une authentification à deux facteurs pour renforcer vos défenses contre les attaques par force brute.

L’authentification à deux facteurs, également connue sous le nom de 2FA, est l’un des moyens les plus efficaces de prévenir une attaque par force brute. Il ajoute une couche de sécurité supplémentaire à vos systèmes d’authentification en demandant aux utilisateurs de fournir deux formes d’identification avant d’accéder à leur compte utilisateur.

Cela implique généralement quelque chose qu’ils connaissent, comme un mot de passe, et quelque chose qu’ils possèdent, comme un appareil mobile. Lorsqu’il est correctement mis en œuvre, le 2FA complique considérablement la tâche des attaquants qui souhaitent obtenir un accès non autorisé, même s’ils ont obtenu votre mot de passe d’une manière ou d’une autre.

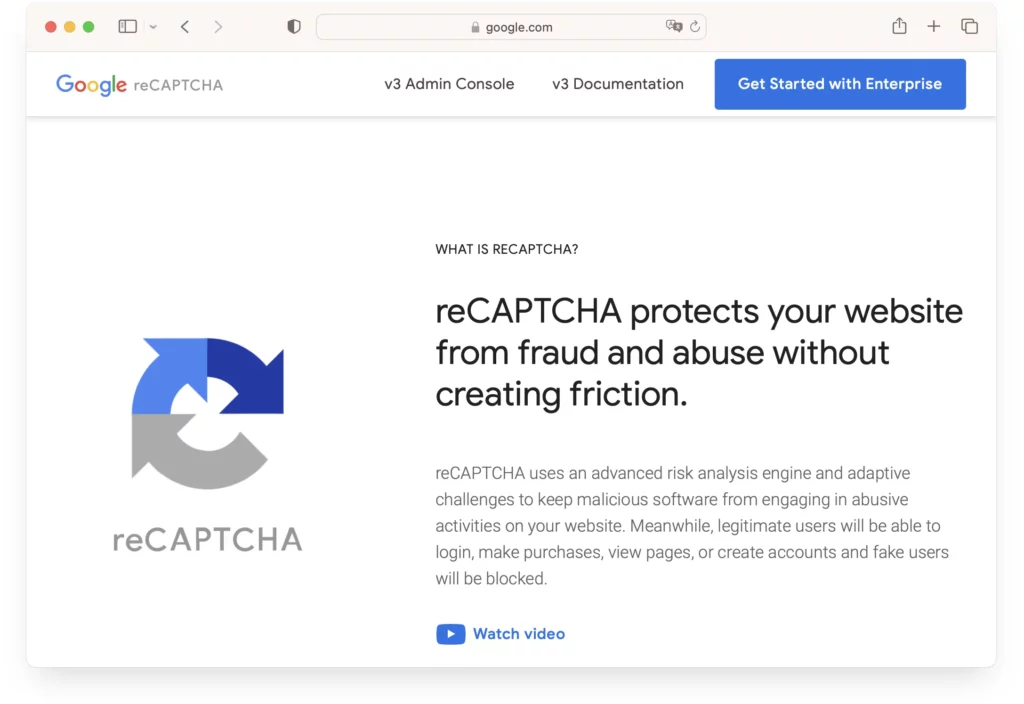

5. Incorporer des CAPTCHA

Au-delà de l’authentification à deux facteurs, vous pouvez également intégrer des CAPTCHA pour renforcer la sécurité contre les attaques par force brute. Cette étape contribue à la prévention des attaques par force brute en ajoutant une couche de défense que les ordinateurs ont du mal à percer.

Les CAPTCHA sont conçus pour reconnaître l’entrée humaine, ce qui permet d’arrêter une attaque par force brute. Ils sont généralement constitués de textes, d’images ou de puzzles déformés qui sont simples pour les humains mais difficiles à résoudre pour les robots.

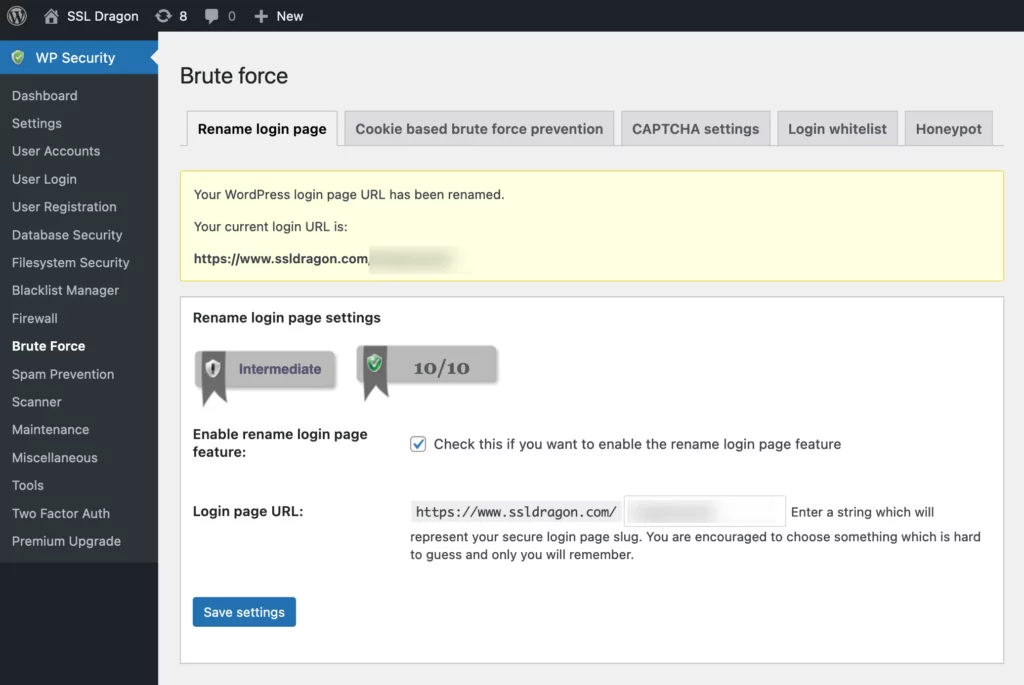

6. Utiliser des URL de connexion spécialisées

Le passage à des URL de connexion spécialisées est une autre mesure préventive que vous pouvez prendre pour décourager les attaques par force brute. Ils sont plus difficiles à deviner, ce qui en fait un outil précieux dans votre arsenal pour bloquer les attaques par force brute.

Ne facilitez pas la tâche des attaquants en utilisant des pages de connexion prévisibles. Au lieu de cela, créez des URL de connexion uniques qui ne sont pas faciles à trouver. Plus l’URL est complexe, plus il est difficile pour un logiciel de force brute de la trouver.

N’oubliez pas que l’objectif est de rendre la tâche du pirate aussi difficile que possible. En incorporant des URL de connexion uniques, vous ne sécurisez pas seulement vos pages de connexion, mais vous vous protégez également contre les attaques par force brute. Il s’agit d’un changement relativement simple qui peut offrir une protection importante.

7. Désactiver l’accès SSH racine

L’accès SSH racine de votre serveur est une cible de choix pour les attaques par force brute, il est donc essentiel de le désactiver.

Le shell sécurisé, ou SSH, permet à l’utilisateur root de se connecter et d’apporter des modifications à votre serveur. Cependant, cela rend votre système vulnérable aux utilisateurs non autorisés.

Pour désactiver l’accès SSL de la racine, accédez à votre fichier de configuration SSH. Trouvez la ligne qui dit PermitRootLogin et changez sa valeur en no. Cela empêche le compte root de se connecter via SSH, ce qui contribue efficacement à la prévention des attaques par force brute.

N’oubliez pas d’enregistrer vos modifications et de redémarrer le service SSH pour qu’elles prennent effet. Il s’agit d’une mesure simple, mais qui renforce considérablement la sécurité de votre serveur.

8. Déployer des pare-feu pour applications web (WAF)

Dans la lutte contre les attaques par force brute, vous constaterez que le déploiement de pare-feu d’application Web (WAF) est une stratégie efficace.

Un pare-feu d’application web sert de bouclier protecteur entre votre système et l’internet, filtrant les menaces de sécurité avant qu’elles n’atteignent vos serveurs. Il cible spécifiquement les menaces de la couche applicative, ce qui en fait un outil essentiel pour mettre fin aux attaques par force brute.

Les WAF sont capables de détecter et de bloquer les activités suspectes telles que les tentatives répétées de connexion à partir de la même adresse IP.

En employant un WAF, vous ajoutez une couche de sécurité supplémentaire capable d’identifier et de contrer diverses formes de cyberattaques.

Adaptez les règles et les filtres de votre WAF aux besoins de votre système, afin d’en améliorer l’efficacité.

9. Réglage des délais de verrouillage progressif

Vous pouvez renforcer considérablement la sécurité de votre système en mettant en place un verrouillage des comptes avec des délais progressifs après les tentatives infructueuses, et cette stratégie décourage efficacement les attaques par force brute.

Le verrouillage des comptes signifie qu’après un nombre prédéterminé de tentatives infructueuses, le compte de l’utilisateur est temporairement désactivé. C’est là que les retards progressifs entrent en jeu. Plutôt que de bloquer le compte pour une période fixe, la durée du blocage augmente à chaque nouvelle tentative échouée.

Cette approche permet non seulement de dissuader les pirates de faire des tentatives répétées, mais aussi de gagner un temps précieux pour détecter l’attaque et y répondre. Il est toutefois essentiel de trouver un équilibre pour éviter de gêner les utilisateurs légitimes.

10. Déplacement du port SSH par défaut

En modifiant le port SSH par défaut, vous rendez la tâche plus difficile aux pirates qui veulent s’en prendre à votre système. Cette simple modification peut améliorer considérablement votre sécurité contre les attaques par force brute. Lorsque les pirates tentent d’ouvrir une brèche, ils utilisent souvent des outils d’attaque par force brute qui ciblent des ports courants tels que le port 22.

Pour modifier le port SSH par défaut, vous devez accéder au fichier de configuration SSH de votre serveur et entrer un nouveau numéro de port de votre choix. Veillez à ce que le nombre soit supérieur à 1024 pour éviter les conflits avec d’autres services. Redémarrez ensuite votre service SSH pour que les modifications soient prises en compte.

11. Renommer Admin d’utilisateur

Renommer les noms d’utilisateur de vos administrateurs peut ajouter une couche de protection supplémentaire contre les attaques par force brute. En faisant cela, vous rendez plus difficile pour les attaquants de deviner vos identifiants de connexion.

Admin est généralement le nom d’utilisateur par défaut, que les attaquants connaissent et qu’ils essaient souvent en premier pour obtenir un accès non autorisé.

Lorsque vous renommez les noms d’utilisateur des administrateurs en quelque chose de moins prévisible, vous réduisez les chances de réussite d’une attaque par force brute. Chaque tentative de connexion qui échoue est une victoire pour votre sécurité. Ce n’est pas une méthode infaillible, mais c’est une étape supplémentaire efficace.

Pensez-y : plus votre nom d’utilisateur est difficile à deviner, plus il faut de temps à un pirate pour le déchiffrer. Ne leur rendez donc pas la tâche facile.

12. Obliger les connexions cryptées

S’assurer que vos employés se connectent toujours via des canaux sécurisés et cryptés est une autre étape clé pour contrecarrer les attaques par force brute.

Les connexions sécurisées et cryptées créent un réseau privé sur un réseau public, garantissant que les données transmises entre vos employés et vos serveurs sont cryptées. Ces données cryptées sont illisibles pour quiconque les intercepte, ce qui les rend inutilisables pour les attaquants potentiels.

En imposant l’utilisation de connexions sécurisées, vous protégez vos données sensibles contre l’exposition et vous contribuez à maintenir la confiance de vos utilisateurs légitimes.

Il est essentiel de former vos employés à l’utilisation de ces connexions, ainsi qu’à l’importance de toujours les utiliser pour des communications professionnelles.

Aucune précaution n’est trop petite lorsqu’il s’agit de prévenir les attaques par force brute.

13. Promouvoir les gestionnaires de mots de passe

Vous n’êtes pas seul à gérer vos mots de passe, et un gestionnaire de mots de passe est un outil que vous pouvez utiliser pour renforcer votre défense contre les attaques par force brute.

Un gestionnaire de mots de passe stocke en toute sécurité vos informations de connexion, remplit automatiquement vos informations d’identification sur les sites web et génère des mots de passe forts et uniques. Cet outil élimine la nécessité de se souvenir des mots de passe ou de les saisir à plusieurs reprises, ce qui réduit la probabilité d’utiliser des mots de passe faibles.

Il est également plus difficile pour les pirates de deviner le mot de passe correct. Les attaques par force brute consistent à vérifier méthodiquement tous les mots de passe possibles jusqu’à ce que le bon mot de passe soit trouvé. En utilisant un gestionnaire de mots de passe, vous rendez cette tâche exponentiellement plus difficile pour les attaquants, ce qui améliore considérablement votre cybersécurité.

14. Proposer une formation à la cybersécurité

Dans le cadre de votre stratégie de prévention des attaques par force brute, vous devrez dispenser à votre équipe une formation obligatoire à la cyberconscience, qui constituera une ligne de défense cruciale. Cette formation permettra à votre équipe d’acquérir des connaissances essentielles pour comprendre la nature des cyberattaques et la manière d’y répondre efficacement.

Il ne suffit pas de s’appuyer sur des protections techniques ; votre équipe doit être vigilante et préparée.

Un programme complet de formation à la cyberconscience devrait couvrir les méthodes utilisées par les attaquants, y compris les attaques par force brute, et les signes à surveiller. En rendant cette formation obligatoire, vous vous assurez que chaque membre de l’équipe est armé des connaissances nécessaires pour contrer les cybermenaces.

15. Effectuer des simulations de cybersécurité

Effectuez des tests ou des simulations de cyberattaques et d’hameçonnage pour améliorer votre défense contre les attaques par force brute. Ce processus reproduit des cyberattaques réelles, ce qui vous permet d’évaluer la capacité de votre système à résister aux tentatives de saisie de mots de passe erronés et l’efficacité avec laquelle votre équipe réagit aux tentatives d’accès.

Les simulations peuvent aider à identifier les vulnérabilités, telles que des informations d’identification facilement volées ou des points faibles dans votre réseau. Il est important de tester différents scénarios d’attaque, allant de simples tentatives de mots de passe incorrects à des schémas d’hameçonnage complexes. Plus vous vous entraînerez, mieux vous serez préparé à répondre aux menaces réelles.

FAQ

Les pirates utilisent-ils encore la force brute ?

Oui, les pirates continuent d’utiliser les attaques par force brute, en particulier lorsqu’ils ciblent des mots de passe faibles ou par défaut, car il s’agit d’une méthode simple pour obtenir un accès non autorisé.

Les pare-feu protègent-ils contre les attaques par force brute ?

Oui, les pare-feu, en particulier les pare-feu pour applications web (WAF), peuvent détecter et bloquer les tentatives de force brute en limitant ou en bloquant les requêtes répétitives provenant de la même adresse IP.

Combien de temps durent les attaques par force brute ?

La durée d’une attaque par force brute peut varier considérablement en fonction de la complexité du mot de passe et des ressources de l’attaquant. Les mots de passe simples peuvent être déchiffrés en quelques minutes, tandis que les mots de passe complexes peuvent prendre des années, voire des siècles, avec les technologies actuelles.

Quel est le moyen le plus simple de mettre fin aux cyberattaques par force brute ?

La méthode la plus simple consiste à appliquer des règles strictes en matière de mots de passe et à limiter les tentatives de connexion, ce qui rend les attaques par force brute impraticables en raison du temps et des ressources qu’elles requièrent.

Quelle est la première priorité pour prévenir les attaques par force brute ?

La première priorité est d’utiliser des mots de passe forts et uniques. Des mots de passe plus longs combinant des lettres, des chiffres et des symboles augmentent considérablement le temps et les efforts nécessaires à la réussite d’une attaque par force brute.

Résultat final

Il est essentiel de se protéger contre les attaques par force brute pour maintenir la sécurité. En comprenant ce qu’est une attaque par force brute, en reconnaissant ses signes et en mettant en œuvre des mesures préventives, vous faites un grand pas vers la protection de votre système.

Restez toujours en alerte – le paysage numérique est en constante évolution, et avec lui, les menaces. Ne baissez pas la garde.

Economisez 10% sur les certificats SSL en commandant aujourd’hui!

Émission rapide, cryptage puissant, confiance de 99,99 % du navigateur, assistance dédiée et garantie de remboursement de 25 jours. Code de coupon: SAVE10