Você está constantemente sob ameaça de ataques cibernéticos, um deles é o ataque de força bruta. São ameaças implacáveis e automatizadas que tentam descobrir sua senha tentando todas as combinações possíveis. Felizmente, você não está indefeso.

Neste artigo, você aprenderá como evitar ataques de força bruta e as etapas que pode seguir para identificá-los e atenuá-los. Também apresentaremos as melhores ferramentas para testes de penetração.

Vamos fortalecer suas defesas e fechar a porta para ataques de força bruta.

Índice

- Entendendo os ataques de força bruta

- Detecção de tentativas de força bruta

- Como evitar ataques de força bruta

Entendendo os ataques de força bruta

Um ataque de força bruta é um tipo de ataque cibernético em que os hackers tentam obter acesso a um sistema experimentando todas as combinações possíveis de senhas até encontrar uma que funcione. É um método simples, mas altamente eficaz, se não houver medidas preventivas em vigor.

Os ataques de força bruta podem ser realizados manualmente ou por meio de ferramentas de software automatizadas. O objetivo é explorar senhas fracas ou mecanismos de segurança de senhas. No caso de contas on-line, o ataque envolve a tentativa repetida de diferentes combinações de nomes de usuário e senhas até que as credenciais corretas sejam encontradas.

Há vários tipos de ataques de força bruta, como:

- Ataque simples de força bruta: Isso envolve tentar sistematicamente todas as combinações possíveis de caracteres até que a senha correta seja encontrada. É demorado, mas pode ser eficaz se a senha for fraca ou curta.

- Ataque de dicionário: Nesse ataque, os hackers usam uma lista predefinida de senhas ou palavras comumente usadas de um dicionário. O software tenta automaticamente cada palavra até encontrar uma correspondência. Isso é mais eficiente do que um simples ataque de força bruta, pois restringe as possibilidades.

- Ataques híbridos de força bruta: Combina elementos de ataques de força bruta e de dicionário. Isso envolve tentar diferentes variações de palavras, como adicionar números ou caracteres especiais às palavras do dicionário.

- Ataque de força bruta reversa: Em um ataque de força bruta reversa, os hackers adotam uma abordagem diferente, visando a um usuário específico ou a um pequeno grupo de usuários, em vez de tentar descobrir uma única senha. Esse método envolve testar sistematicamente um grande número de senhas comumente usadas ou facilmente adivinháveis em relação a um nome de usuário conhecido ou a um conjunto de nomes de usuário.

Detecção de tentativas de força bruta

Para se proteger contra ataques de força bruta, você precisa ser capaz de reconhecer os sinais de que um ataque está ocorrendo.

- Monitore as tentativas de login com falha. A etapa inicial para identificar ataques de força bruta é monitorar de perto as tentativas de login que falharam. Várias tentativas malsucedidas do mesmo endereço IP ou intervalo de endereços IP são uma indicação clara de um possível ataque de força bruta.

Observe que esses ataques geralmente envolvem muitos endereços IP para disfarçar a origem real do ataque. Portanto, você precisará verificar se há vários IPs com excesso de tentativas fracassadas. - Observe padrões incomuns, como um grande número de tentativas em um curto período de tempo ou tentativas fora do horário de expediente, quando é menos provável que os usuários estejam ativos.

- Aumento na carga do servidor. Outro indicador crucial é a carga do servidor. Os ataques de força bruta podem aumentar significativamente a carga do servidor devido ao alto volume de tentativas de login. Se você notar um aumento repentino e inexplicável na carga do servidor, isso pode ser um sinal de um ataque de força bruta em andamento.

- Discrepâncias geográficas: Se você notar logins ou tentativas de login de países ou regiões onde não tem usuários ou de onde não espera ver tráfego, isso pode ser um indicador de um ataque de força bruta.

- Tentativas de acesso a várias contas: Se um endereço IP estiver tentando acessar várias contas em vez de apenas uma, isso pode ser indicativo de que um invasor está tentando obter acesso a qualquer conta que puder.

Como evitar ataques de força bruta

Para evitar efetivamente os ataques de força bruta, é importante usar uma estratégia forte e variada.

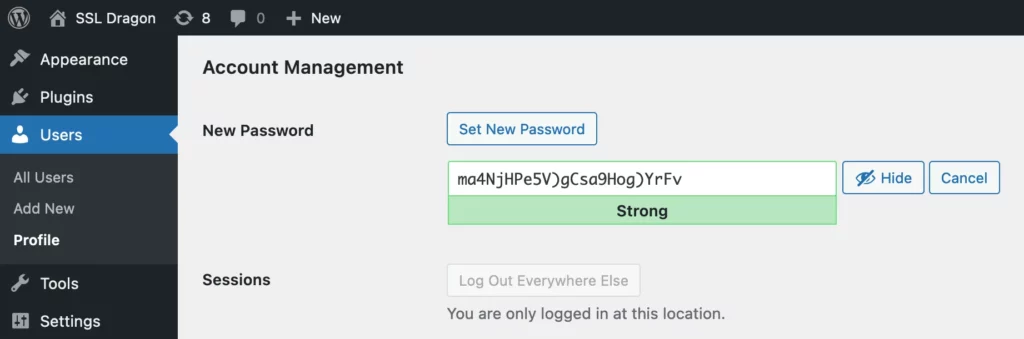

1. Adote senhas fortes

Comece a adotar senhas fortes imediatamente para aumentar sua segurança. Senhas fortes são sua primeira linha de defesa contra acesso não autorizado. Procure combinações de senhas que não sejam fáceis de adivinhar – misture letras maiúsculas e minúsculas, números e caracteres especiais para obter senhas complexas que sejam difíceis de decifrar.

Nunca use datas de aniversário, nomes ou palavras comuns. Quanto mais aleatória e longa for sua senha, melhor. Pode parecer desafiador lembrar todas essas senhas complexas, mas é aí que um gerenciador de senhas é útil. Ele armazena todas as suas senhas de forma segura e também pode ajudá-lo a gerar senhas fortes e exclusivas.

2. Limitar as tentativas de login baseadas em IP

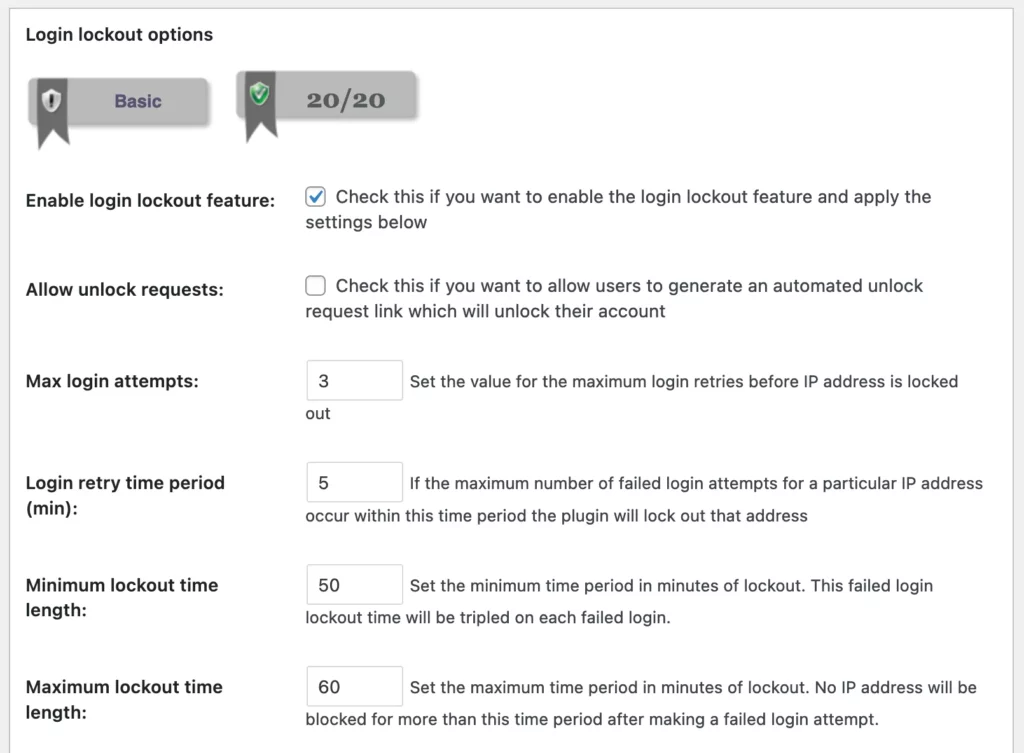

Você aumentará significativamente a segurança do seu sistema se proibir várias tentativas de login de um único endereço IP, uma técnica conhecida como bloqueio de IP.

Ao limitar o número de tentativas de login com falha de um endereço IP específico, você pode ser eficaz na prevenção de ataques de força bruta. Essa estratégia funciona identificando atividades incomuns, como um grande número de tentativas de login fracassadas em um curto período de tempo, e bloqueando o endereço IP ofensivo.

É um componente essencial na prevenção de ataques de força bruta, pois desabilita a capacidade do invasor de tentar diferentes combinações de senhas. Lembre-se de que o limite de tentativas fracassadas deve ser razoável para evitar o bloqueio de usuários legítimos.

Fortaleça suas defesas hoje mesmo implementando o bloqueio de IP e mantenha seu sistema protegido contra ameaças de força bruta.

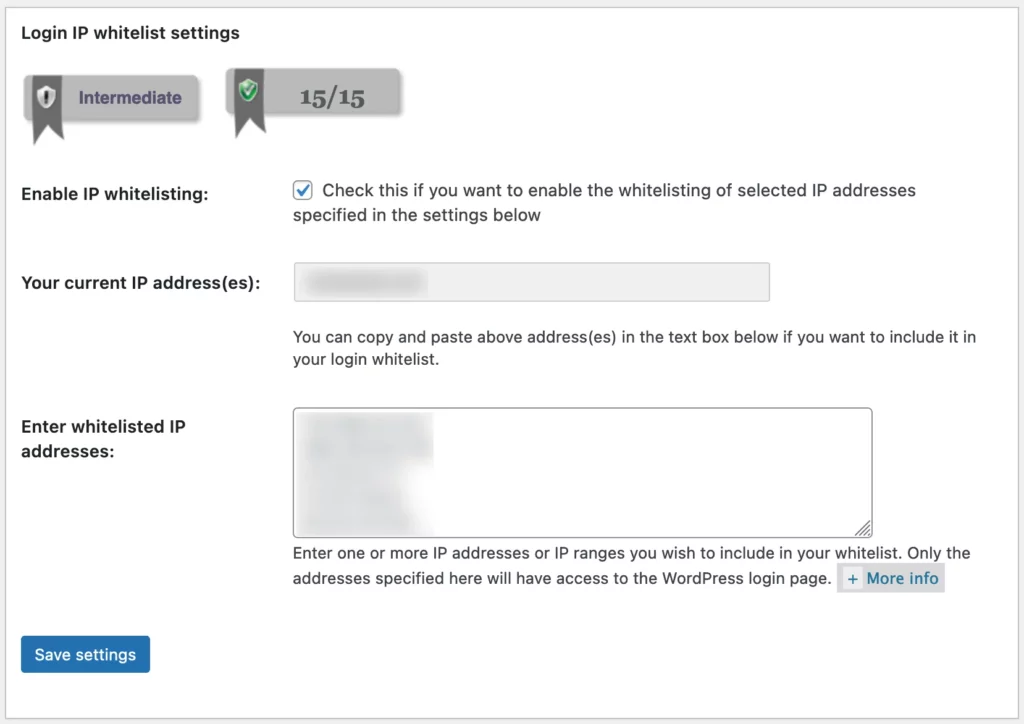

3. Restringir logins a determinados IPs

Embora seja importante bloquear IPs suspeitos, é igualmente importante que você restrinja os logins a determinados endereços IP confiáveis para fortalecer ainda mais sua defesa contra ataques de força bruta.

Ao configurar seu sistema para aceitar somente logins de endereços IP predeterminados, você está basicamente criando uma lista branca de fontes confiáveis.

Se for feita uma tentativa de login a partir de um endereço IP que não esteja em sua lista de permissões, o sistema imediatamente sinalizará isso como uma tentativa não autorizada e o login falhará. Esse método de restringir os logins a determinados IPs reduz muito o risco de ataques de força bruta.

No entanto, para garantir a proteção ideal, revise e atualize regularmente sua lista de permissões de IP.

4. Implementar a autenticação de dois fatores

Além de restringir os logins a IPs confiáveis, você também deve implementar a autenticação de dois fatores para fortalecer ainda mais suas defesas contra ataques de força bruta.

A autenticação de dois fatores, também conhecida como 2FA, é uma das maneiras mais eficazes de evitar um ataque de força bruta. Ele adiciona uma camada extra de segurança aos seus sistemas de autenticação, exigindo que os usuários forneçam duas formas de identificação antes de acessar a conta de usuário.

Normalmente, isso envolve algo que eles sabem, como uma senha, e algo que eles têm, como um dispositivo móvel. Quando implementada corretamente, a 2FA torna significativamente mais difícil para os invasores obterem acesso não autorizado, mesmo que eles tenham obtido sua senha de alguma forma.

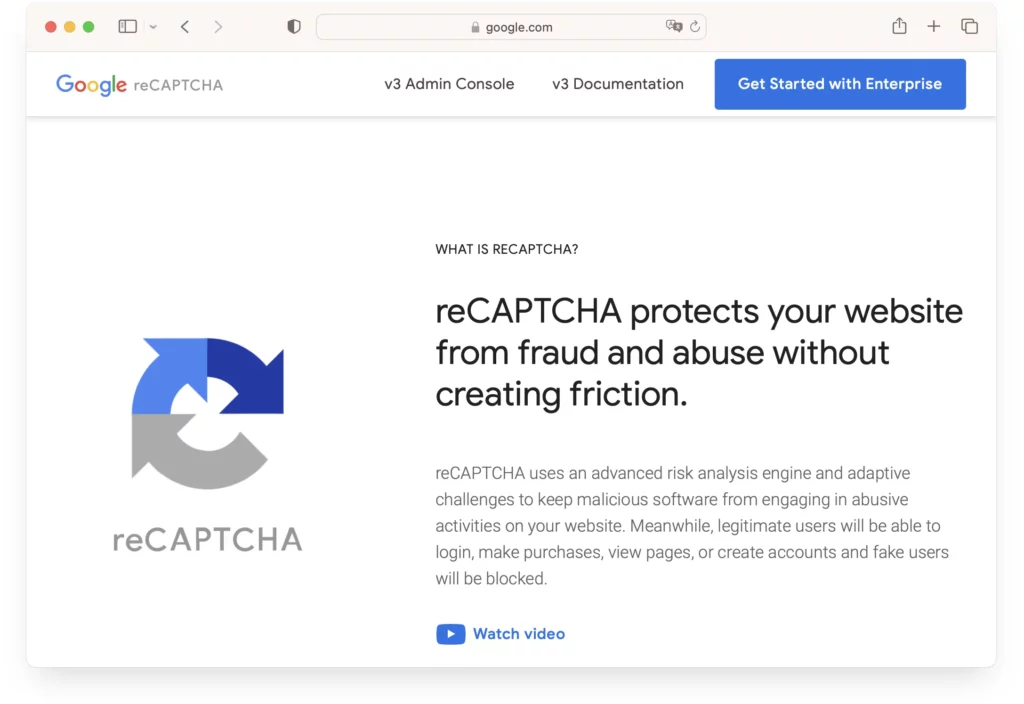

5. Incorporar CAPTCHAs

Além de implementar a autenticação de dois fatores, você também pode incorporar CAPTCHAs para aumentar a segurança contra ataques de força bruta. Essa etapa ajuda na prevenção de ataques de força bruta, adicionando uma camada de defesa que os computadores consideram difícil de quebrar.

Os CAPTCHAs são projetados para reconhecer a entrada humana, ajudando assim a impedir um ataque de força bruta. Normalmente, eles são feitos de texto, imagens ou quebra-cabeças distorcidos que são simples para os humanos, mas difíceis de serem resolvidos pelos bots.

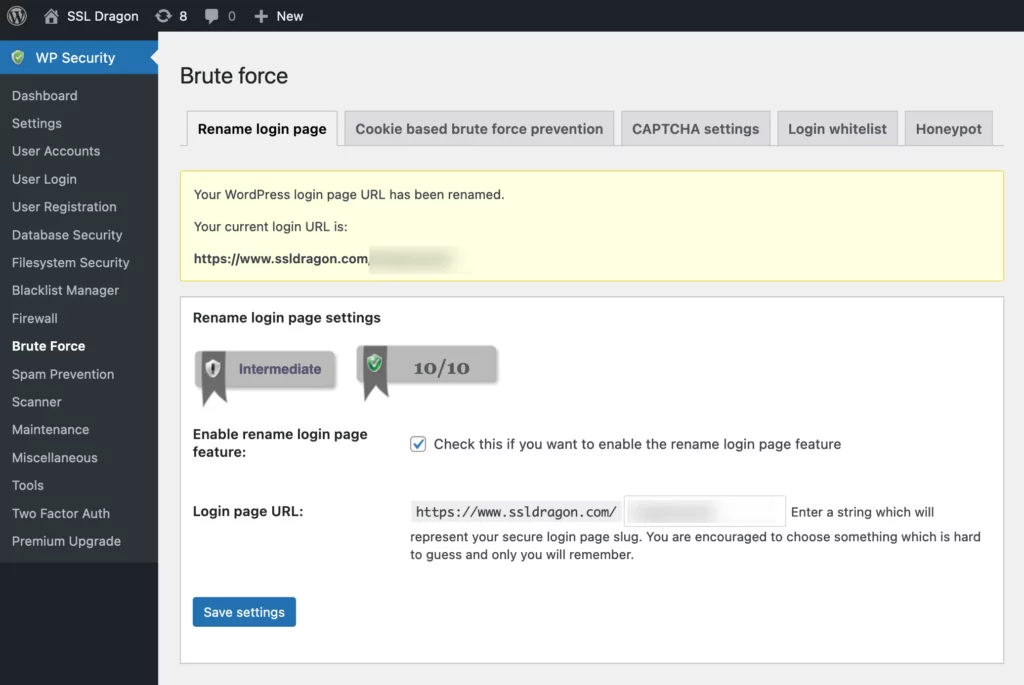

6. Use URLs de login especializados

Mudar para URLs de login especializados é outra medida preventiva que você pode adotar para desencorajar ataques de força bruta. Eles são mais difíceis de adivinhar, o que os torna uma ferramenta valiosa em seu arsenal para bloquear ataques de força bruta.

Não facilite a vida dos invasores usando páginas de login previsíveis. Em vez disso, crie URLs de login exclusivos que não sejam facilmente descobertos. Quanto mais complexo for o URL, mais difícil será para o software de força bruta encontrá-lo.

Lembre-se de que o objetivo é dificultar ao máximo o trabalho do hacker. Ao incorporar URLs de login exclusivos, você não está apenas protegendo suas páginas de login, mas também fazendo uma declaração forte contra ataques de força bruta. Trata-se de uma mudança relativamente simples que pode proporcionar uma proteção significativa.

7. Desativar o acesso SSH raiz

O acesso SSH raiz do seu servidor é o principal alvo de ataques de força bruta, portanto, é essencial desativá-lo.

O shell seguro, ou SSH, permite que o usuário root faça login e faça alterações no seu servidor. No entanto, isso também deixa seu sistema vulnerável a usuários não autorizados.

Para desativar o acesso SSL raiz, navegue até o arquivo de configuração do SSH. Localize a linha que diz PermitRootLogin e altere seu valor para no. Isso impede que a conta root faça login via SSH, ajudando efetivamente na prevenção de ataques de força bruta.

Lembre-se de salvar suas alterações e reiniciar o serviço SSH para que as alterações tenham efeito. É uma etapa simples, mas que aumenta muito a segurança de seu servidor.

8. Implantar firewalls de aplicativos da Web (WAFs)

Na batalha contra os ataques de força bruta, você descobrirá que a implementação de Web Application Firewalls (WAFs) é uma estratégia eficaz.

Um firewall de aplicativo da Web funciona como um escudo protetor entre o seu sistema e a Internet, filtrando as ameaças à segurança antes que elas cheguem aos seus servidores. Ele visa especificamente às ameaças à camada de aplicativos, o que o torna uma ferramenta essencial para impedir ataques de força bruta.

Os WAFs são capazes de detectar e bloquear atividades suspeitas, como tentativas repetidas de login a partir do mesmo endereço IP.

Ao empregar um WAF, você está adicionando uma camada extra de segurança que pode identificar e neutralizar várias formas de ataques cibernéticos.

Adapte as regras e os filtros de seu WAF de acordo com as necessidades de seu sistema, para aumentar sua eficácia.

9. Definir atrasos de bloqueio progressivo

Você pode aumentar significativamente a segurança do seu sistema implementando bloqueios de conta com atrasos progressivos após tentativas fracassadas, e essa estratégia desestimula efetivamente os ataques de força bruta.

Usar bloqueios de conta significa que, após um número predeterminado de tentativas fracassadas, a conta do usuário é temporariamente desativada. É nesse ponto que os atrasos progressivos entram em ação. Em vez de bloquear a conta por um período fixo, a duração do bloqueio aumenta a cada tentativa subsequente fracassada.

Essa abordagem não apenas desestimula os hackers a fazerem tentativas repetidas, mas também lhe dá um tempo precioso para detectar e responder ao ataque. No entanto, é fundamental encontrar um equilíbrio para evitar incomodar os usuários legítimos.

10. Mudança da porta SSH padrão

Ao modificar a porta SSH padrão, você dificulta o acesso dos hackers ao seu sistema. Essa simples alteração pode aumentar muito sua segurança contra ataques de força bruta. Quando os hackers tentam uma violação, eles geralmente usam ferramentas de ataque de força bruta que visam portas comuns como a 22.

Para modificar a porta SSH padrão, será necessário acessar o arquivo de configuração SSH do servidor e inserir um novo número de porta de sua escolha. Certifique-se de que seja um número acima de 1024 para evitar conflitos com outros serviços. Depois disso, reinicie o serviço SSH para que as alterações tenham efeito.

11. Renomear Admin nomes de usuário

Renomear os nomes de usuário do administrador pode adicionar outra camada de proteção contra ataques de força bruta. Ao fazer isso, você dificulta que os invasores adivinhem suas credenciais de login.

Admin é normalmente o nome de usuário padrão, que os invasores conhecem e geralmente tentam primeiro para obter acesso não autorizado.

Ao renomear os nomes de usuário de administradores para algo menos previsível, você reduz a chance de um ataque de força bruta bem-sucedido. Cada tentativa de login fracassada é uma vitória para sua segurança. Não é um método infalível, mas é uma etapa adicional eficaz.

Pense nisso: quanto mais difícil for adivinhar o seu nome de usuário, mais tempo levará para que um invasor o decifre. Portanto, não facilite as coisas para eles.

12. Obrigar conexões criptografadas

Garantir que seus funcionários sempre se conectem por meio de canais seguros e criptografados é outra etapa fundamental para impedir ataques de força bruta.

Conexões seguras e criptografadas criam uma rede privada sobre uma rede pública, garantindo que os dados transmitidos entre seus funcionários e seus servidores sejam criptografados. Esses dados criptografados são ilegíveis para qualquer pessoa que os intercepte, tornando-os inúteis para possíveis invasores.

A imposição do uso de conexões seguras protege seus dados confidenciais contra a exposição e ajuda a manter a confiança de seus usuários legítimos.

É fundamental fornecer treinamento aos seus funcionários sobre como usar essas conexões, bem como sobre a importância de usá-las sempre para comunicações relacionadas aos negócios.

Nenhuma precaução é pequena demais quando se trata de evitar ataques de força bruta.

13. Promover gerenciadores de senhas

Você não é o único a gerenciar suas senhas, e um gerenciador de senhas é uma ferramenta que pode ser usada para reforçar sua defesa contra ataques de força bruta.

Um gerenciador de senhas armazena com segurança suas informações de login, preenche automaticamente suas credenciais em sites e gera senhas fortes e exclusivas. Essa ferramenta elimina a necessidade de lembrar ou inserir senhas repetidamente, reduzindo a probabilidade de uso de senhas fracas.

Isso também torna mais difícil para os hackers adivinharem a senha correta. Os ataques de força bruta funcionam verificando metodicamente todas as senhas possíveis até que a correta seja encontrada. Ao usar um gerenciador de senhas, você torna essa tarefa exponencialmente mais difícil para os invasores, aumentando significativamente a sua segurança cibernética.

14. Oferecer treinamento em segurança cibernética

Como parte da sua estratégia para evitar ataques de força bruta, você precisará fornecer treinamento obrigatório de conscientização cibernética para a sua equipe, o que servirá como uma linha de defesa crucial. Este treinamento equipará a sua equipe com conhecimentos essenciais para entender a natureza dos ataques cibernéticos e como responder de forma eficaz.

Não basta confiar em proteções técnicas; sua equipe deve estar alerta e preparada.

Um programa abrangente de treinamento de conscientização cibernética deve abranger os métodos usados pelos invasores, inclusive ataques de força bruta, e os sinais a serem observados. Ao tornar esse treinamento obrigatório, você garante que todos os membros da equipe estejam armados com o conhecimento necessário para impedir ameaças cibernéticas.

15. Executar simulações de segurança cibernética

Realize testes ou simulações de ataques cibernéticos e phishing para aprimorar sua defesa contra ataques de força bruta. Esse processo espelha os ataques cibernéticos da vida real, permitindo que você avalie a capacidade do seu sistema de resistir a tentativas de senhas incorretas e a eficácia com que a sua equipe reage às tentativas de obter acesso.

As simulações podem ajudar a identificar vulnerabilidades, como credenciais facilmente roubadas ou pontos fracos em sua rede. É importante testar vários cenários de ataque, desde simples tentativas de senha incorreta até esquemas complexos de phishing. Quanto mais você praticar, mais preparado estará para responder a ameaças reais.

PERGUNTAS FREQUENTES

Os hackers ainda usam força bruta?

Sim, os hackers continuam a usar ataques de força bruta, especialmente quando se trata de senhas fracas ou padrão, pois é um método simples de obter acesso não autorizado.

Os firewalls protegem contra ataques de força bruta?

Sim, os firewalls, especialmente os WAFs (Web Application Firewalls), podem detectar e bloquear tentativas de força bruta, limitando ou bloqueando solicitações repetitivas do mesmo endereço IP.

Quanto tempo levam os ataques de força bruta?

A duração de um ataque de força bruta pode variar muito com base na complexidade da senha e nos recursos do atacante. As senhas simples podem ser decifradas em minutos, enquanto as complexas podem levar anos ou até séculos com a tecnologia atual.

Qual é a maneira mais simples de impedir ataques cibernéticos de força bruta?

O método mais simples é aplicar políticas de senhas fortes e limitar as tentativas de login, tornando os ataques de força bruta impraticáveis devido ao tempo e aos recursos necessários.

Qual é a primeira prioridade para evitar um ataque de força bruta?

A primeira prioridade é usar senhas fortes e exclusivas. Senhas mais longas com uma combinação de letras, números e símbolos aumentam significativamente o tempo e o esforço necessários para um ataque de força bruta bem-sucedido.

Linha de fundo

Proteger-se contra ataques de força bruta é fundamental para manter a segurança. Ao entender o que é um ataque de força bruta, reconhecer seus sinais e implementar medidas preventivas, você estará dando um grande passo para proteger seu sistema.

Fique sempre alerta – o cenário digital está em constante evolução e, com ele, as ameaças também. Não baixe a guarda.

Economize 10% em certificados SSL ao fazer seu pedido hoje!

Emissão rápida, criptografia forte, 99,99% de confiança no navegador, suporte dedicado e garantia de reembolso de 25 dias. Código do cupom: SAVE10