Usted está constantemente bajo la amenaza de ciberataques, uno de los cuales son los ataques de fuerza bruta. Son amenazas implacables y automatizadas que intentan descifrar tu contraseña probando todas las combinaciones posibles. Afortunadamente, no estás indefenso.

En este artículo, aprenderás cómo prevenir los ataques de fuerza bruta y los pasos que puedes seguir para identificarlos y mitigarlos. También presentaremos las mejores herramientas para las pruebas de penetración.

Reforcemos sus defensas y cerremos la puerta a los ataques de fuerza bruta.

Índice

- Entender los ataques de fuerza bruta

- Detección de intentos de fuerza bruta

- Cómo evitar los ataques de fuerza bruta

Entender los ataques de fuerza bruta

Un ataque de fuerza bruta es un tipo de ciberataque en el que los hackers intentan acceder a un sistema probando todas las combinaciones posibles de contraseñas hasta encontrar una que funcione. Es un método sencillo pero muy eficaz si no se toman medidas preventivas.

Los ataques de fuerza bruta pueden realizarse manualmente o mediante herramientas de software automatizadas. El objetivo es explotar contraseñas débiles o mecanismos de seguridad de contraseñas. En el caso de las cuentas en línea, el ataque consiste en probar repetidamente diferentes combinaciones de nombres de usuario y contraseñas hasta encontrar las credenciales correctas.

Hay varios tipos de ataques de fuerza bruta, tales como:

- Ataque simple de fuerza bruta: Consiste en probar sistemáticamente todas las combinaciones posibles de caracteres hasta encontrar la contraseña correcta. Lleva tiempo, pero puede ser eficaz si la contraseña es débil o corta.

- Ataque de diccionario: En este ataque, los hackers utilizan una lista predefinida de contraseñas de uso común o palabras de un diccionario. El software prueba automáticamente cada palabra hasta que encuentra una coincidencia. Esto es más eficaz que un simple ataque de fuerza bruta, ya que reduce las posibilidades.

- Ataques de fuerza bruta híbridos: Combina elementos de los ataques de fuerza bruta y de diccionario. Consiste en probar distintas variaciones de las palabras, como añadir números o caracteres especiales a las palabras del diccionario.

- Ataque de fuerza bruta inverso: En un ataque de fuerza bruta inverso, los hackers adoptan un enfoque diferente dirigiéndose a un usuario específico o a un pequeño grupo de usuarios en lugar de intentar descifrar una única contraseña. Este método consiste en probar sistemáticamente un gran número de contraseñas de uso común o fáciles de adivinar con un nombre de usuario conocido o un conjunto de nombres de usuario.

Detección de intentos de fuerza bruta

Para protegerse contra los ataques de fuerza bruta, debe ser capaz de reconocer las señales de que se está produciendo uno.

- Supervisar los intentos fallidos de inicio de sesión. El primer paso para identificar los ataques de fuerza bruta es vigilar de cerca los intentos fallidos de inicio de sesión. Numerosos intentos fallidos desde la misma dirección IP o rango de direcciones IP son un claro indicio de un posible ataque de fuerza bruta.

Tenga en cuenta que estos ataques a menudo implican muchas direcciones IP para disfrazar el origen real del ataque. Por lo tanto, tendrá que comprobar si hay varias IP con un número excesivo de intentos fallidos. - Busque patrones inusuales, como un gran número de intentos en poco tiempo o intentos en horas no laborables, cuando es menos probable que los usuarios estén activos.

- Pico en la carga del servidor. Otro punto crucial es la carga de su servidor. Los ataques de fuerza bruta pueden aumentar significativamente la carga del servidor debido al gran volumen de intentos de inicio de sesión. Si observa un aumento repentino e inexplicable de la carga del servidor, podría ser señal de un ataque de fuerza bruta en curso.

- Discrepancias geográficas: Si observas inicios de sesión o intentos de inicio de sesión desde países o regiones donde no tienes usuarios o desde donde no esperas ver tráfico, puede ser un indicador de un ataque de fuerza bruta.

- Múltiples intentos de acceso a cuentas: Si una dirección IP está intentando acceder a varias cuentas en lugar de a una sola, puede ser indicativo de que un atacante está intentando acceder a cualquier cuenta que pueda.

Cómo prevenir los ataques de fuerza bruta

Para prevenir eficazmente los ataques de fuerza bruta, es importante utilizar una estrategia sólida y variada.

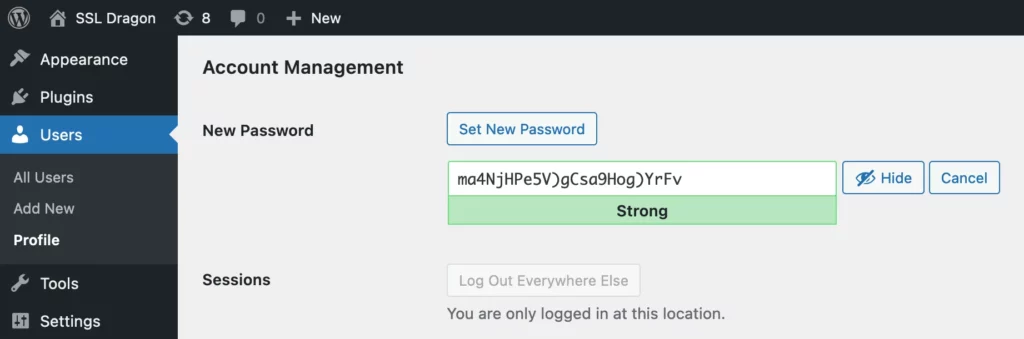

1. Adopte contraseñas seguras

Empiece a adoptar contraseñas seguras inmediatamente para mejorar su seguridad. Las contraseñas seguras son la primera línea de defensa contra el acceso no autorizado. Intente conseguir combinaciones de contraseñas que no sean fáciles de adivinar: mezcle letras mayúsculas y minúsculas, números y caracteres especiales para conseguir contraseñas complejas y difíciles de descifrar.

Nunca utilices cumpleaños, nombres o palabras comunes. Cuanto más aleatoria y larga sea tu contraseña, mejor. Puede parecer difícil recordar todas estas contraseñas complejas, pero ahí es donde resulta útil un gestor de contraseñas. Almacena todas tus contraseñas de forma segura y también puede ayudarte a generar contraseñas fuertes y únicas.

2. Limitar los intentos de inicio de sesión basados en IP

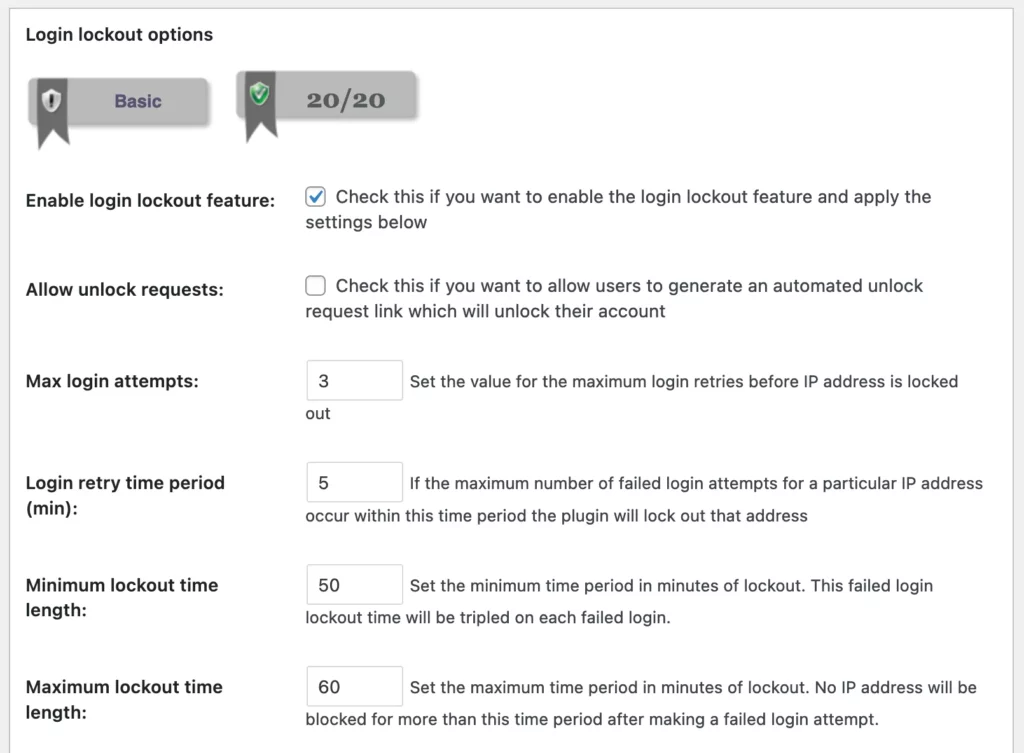

Aumentará significativamente la seguridad de su sistema si prohíbe múltiples intentos de inicio de sesión desde una única dirección IP, una técnica conocida como bloqueo de IP.

Al limitar el número de intentos fallidos de inicio de sesión desde una dirección IP especificada, puede ser eficaz en la prevención de ataques de fuerza bruta. Esta estrategia funciona identificando actividades inusuales, como un elevado número de intentos fallidos de inicio de sesión en un breve espacio de tiempo, y bloqueando la dirección IP infractora.

Es un componente crítico para prevenir ataques de fuerza bruta, ya que inhabilita la capacidad del atacante para probar diferentes combinaciones de contraseñas. Ten en cuenta que el umbral de intentos fallidos debe ser razonable para evitar bloquear a usuarios legítimos.

Refuerce sus defensas hoy mismo implementando el bloqueo de IP y mantenga su sistema a salvo de las amenazas de fuerza bruta.

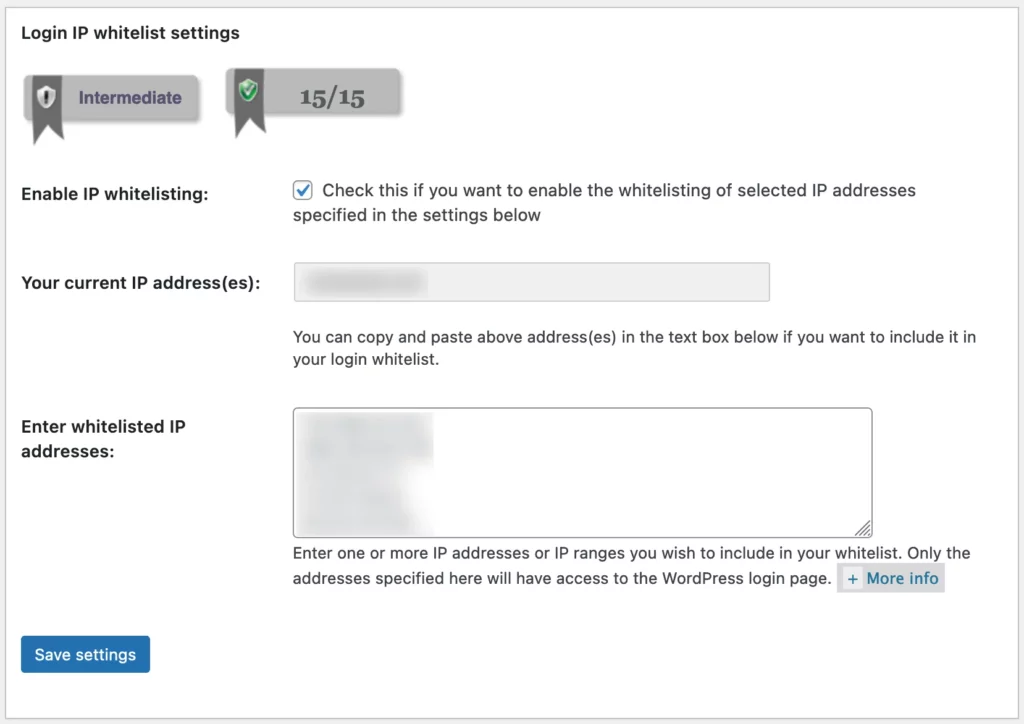

3. Restringir el acceso a determinadas IP

Si bien es importante bloquear las IP sospechosas, es igualmente importante que restrinja los inicios de sesión a determinadas direcciones IP de confianza para reforzar aún más su defensa contra los ataques de fuerza bruta.

Si configuras tu sistema para que sólo acepte inicios de sesión desde direcciones IP predeterminadas, básicamente estarás creando una lista blanca de fuentes de confianza.

Si se intenta iniciar sesión desde una dirección IP que no está en su lista blanca, el sistema lo marcará inmediatamente como un intento no autorizado y el inicio de sesión fallará. Este método de restringir los inicios de sesión a determinadas IP reduce en gran medida el riesgo de ataques de fuerza bruta.

Sin embargo, para garantizar una protección óptima, revise y actualice periódicamente su lista blanca de IP.

4. Implantar la autenticación de dos factores

Además de restringir los inicios de sesión a las IP de confianza, también debe implementar la autenticación de dos factores para reforzar aún más sus defensas contra los ataques de fuerza bruta.

La autenticación de dos factores, también conocida como 2FA, es una de las formas más eficaces de evitar un ataque de fuerza bruta. Añade una capa adicional de seguridad a sus sistemas de autenticación al exigir a los usuarios que proporcionen dos formas de identificación antes de acceder a su cuenta de usuario.

Esto suele implicar algo que conocen, como una contraseña, y algo que tienen, como un dispositivo móvil. Cuando se aplica correctamente, la 2FA dificulta considerablemente a los atacantes el acceso no autorizado, incluso si han obtenido de algún modo su contraseña.

5. Incorporar CAPTCHAs

Además de implementar la autenticación de dos factores, también puede incorporar CAPTCHAs para mayor seguridad contra ataques de fuerza bruta. Este paso ayuda en la prevención de ataques de fuerza bruta añadiendo una capa de defensa que los ordenadores encuentran difícil de descifrar.

Los CAPTCHA están diseñados para reconocer la entrada humana, ayudando así a detener un ataque de fuerza bruta. Suelen consistir en textos distorsionados, imágenes o rompecabezas sencillos para los humanos, pero difíciles de resolver para los robots.

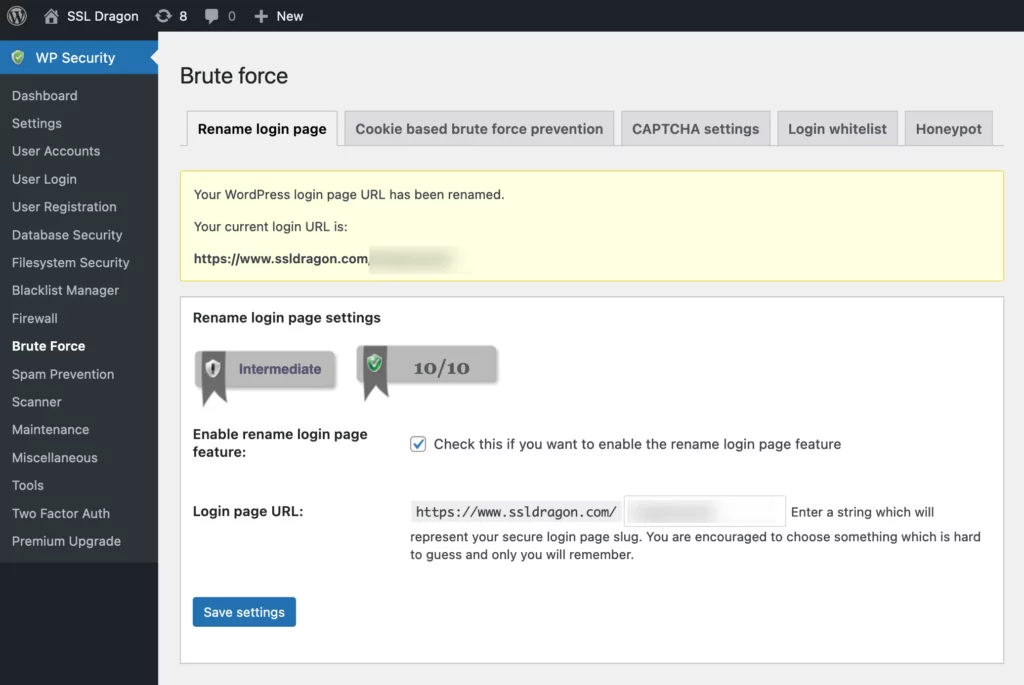

6. Utilice URL de inicio de sesión especializadas

El cambio a URL de inicio de sesión especializadas es otra medida preventiva que puede tomar para desalentar los ataques de fuerza bruta. Son más difíciles de adivinar, lo que las convierte en una valiosa herramienta de su arsenal para bloquear los ataques de fuerza bruta.

No se lo pongas fácil a los atacantes utilizando páginas de inicio de sesión predecibles. En su lugar, cree URL de inicio de sesión únicas que no sean fáciles de descubrir. Cuanto más compleja sea la URL, más difícil le resultará al software de fuerza bruta encontrarla.

Recuerde, el objetivo es dificultar al máximo el trabajo del hacker. Al incorporar URL de inicio de sesión únicas, no sólo está protegiendo sus páginas de inicio de sesión, sino que también está haciendo una fuerte declaración contra los ataques de fuerza bruta. Es un cambio relativamente sencillo que puede proporcionar una protección significativa.

7. Desactivar el acceso SSH raíz

El acceso SSH raíz de tu servidor es un objetivo prioritario para los ataques de fuerza bruta, por lo que es esencial que lo desactives.

El shell seguro, o SSH, permite al usuario root iniciar sesión y realizar cambios en su servidor. Sin embargo, esto también deja su sistema vulnerable a usuarios no autorizados.

Para desactivar el acceso root SSL, vaya a su archivo de configuración SSH. Encuentre la línea que dice PermitRootLogin y cambie su valor a no. Esto evita que la cuenta root inicie sesión a través de SSH, ayudando eficazmente en la prevención de ataques de fuerza bruta.

Recuerde guardar los cambios y reiniciar el servicio SSH para que los cambios surtan efecto. Es un paso sencillo, pero mejora enormemente la seguridad de su servidor.

8. Despliegue de cortafuegos de aplicaciones web (WAF)

En la batalla contra los ataques de fuerza bruta, el despliegue de cortafuegos de aplicaciones web (WAF) es una estrategia eficaz.

Un cortafuegos de aplicaciones web sirve de escudo protector entre su sistema e Internet, filtrando las amenazas a la seguridad antes de que lleguen a sus servidores. Se dirige específicamente a las amenazas de la capa de aplicación, lo que la convierte en una herramienta esencial para detener los ataques de fuerza bruta.

Los WAF son capaces de detectar y bloquear actividades sospechosas, como repetidos intentos de inicio de sesión desde la misma dirección IP.

Al emplear un WAF, está añadiendo una capa adicional de seguridad que puede identificar y contrarrestar diversas formas de ciberataques.

Adapte las reglas y filtros de su WAF en función de las necesidades de su sistema, para mejorar su eficacia.

9. Establecer retardos de bloqueo progresivo

Puede aumentar significativamente la seguridad de su sistema implementando bloqueos de cuenta con retrasos progresivos tras intentos fallidos, y esta estrategia desalienta eficazmente los ataques de fuerza bruta.

Utilizar bloqueos de cuenta significa que después de un número predeterminado de intentos fallidos, la cuenta del usuario se desactiva temporalmente. Aquí es donde entran en juego los retrasos progresivos. En lugar de bloquear la cuenta durante un periodo fijo, la duración del bloqueo aumenta con cada intento fallido posterior.

Este enfoque no sólo disuade a los hackers de realizar intentos repetidos, sino que también le permite ganar un tiempo precioso para detectar y responder al ataque. Sin embargo, es crucial encontrar un equilibrio para evitar molestias a los usuarios legítimos.

10. Cambio del puerto SSH predeterminado

Al modificar el puerto SSH por defecto, estás dificultando que los hackers ataquen tu sistema. Este sencillo cambio puede mejorar enormemente su seguridad contra los ataques de fuerza bruta. Cuando los piratas informáticos intentan abrir una brecha, suelen utilizar herramientas de ataque de fuerza bruta dirigidas a puertos comunes como el 22.

Para modificar el puerto SSH predeterminado, deberá acceder al archivo de configuración SSH de su servidor e introducir un nuevo número de puerto de su elección. Asegúrate de que es un número superior a 1024 para evitar conflictos con otros servicios. Después, reinicie su servicio SSH para que los cambios surtan efecto.

11. Cambie el nombre de Admin Nombres de usuario

Renombrar los nombres de usuario de los administradores puede añadir otra capa de protección contra los ataques de fuerza bruta. De este modo, dificultarás que los atacantes adivinen tus credenciales de inicio de sesión.

Admin suele ser el nombre de usuario predeterminado, que los atacantes conocen y suelen probar primero para obtener acceso no autorizado.

Al cambiar los nombres de usuario de los administradores por algo menos predecible, se reducen las posibilidades de éxito de un ataque de fuerza bruta. Cada intento fallido de inicio de sesión es una victoria para su seguridad. No es un método infalible, pero es un paso adicional eficaz.

Piénsalo: cuanto más difícil sea adivinar tu nombre de usuario, más tardará un atacante en descifrarlo. Así que no se lo pongas fácil.

12. Obligación de conexiones cifradas

Asegurarse de que sus empleados se conectan siempre a través de canales seguros y cifrados es otro paso clave para frustrar los ataques de fuerza bruta.

Las conexiones seguras y cifradas crean una red privada sobre una pública, garantizando que los datos transmitidos entre sus empleados y sus servidores estén cifrados. Estos datos cifrados son ilegibles para cualquiera que los intercepte, por lo que resultan inútiles para posibles atacantes.

Imponer el uso de conexiones seguras protege sus datos sensibles de ser expuestos y ayuda a mantener la confianza de sus usuarios legítimos.

Es fundamental proporcionar formación a sus empleados sobre cómo utilizar estas conexiones, así como sobre la importancia de utilizarlas siempre para comunicaciones relacionadas con la empresa.

Ninguna precaución es demasiado pequeña cuando se trata de prevenir ataques de fuerza bruta.

13. Promover los gestores de contraseñas

No es el único que gestiona sus contraseñas, y un gestor de contraseñas es una herramienta que puede utilizar para reforzar su defensa contra los ataques de fuerza bruta.

Un gestor de contraseñas almacena de forma segura tus datos de acceso, rellena automáticamente tus credenciales en los sitios web y genera contraseñas fuertes y únicas. Esta herramienta elimina la necesidad de recordar o introducir repetidamente contraseñas, lo que reduce la probabilidad de emplear contraseñas débiles.

También hace que sea más difícil para los piratas informáticos adivinar la contraseña correcta. Los ataques de fuerza bruta funcionan comprobando metódicamente todas las contraseñas posibles hasta encontrar la correcta. Al utilizar un gestor de contraseñas, está dificultando exponencialmente esta tarea a los atacantes, mejorando así significativamente su ciberseguridad.

14. Ofrecer formación sobre ciberseguridad

Como parte de su estrategia para prevenir los ataques de fuerza bruta, tendrá que impartir a su equipo una formación obligatoria de concienciación cibernética, que le servirá como línea de defensa crucial. Esta formación dotará a su equipo de conocimientos fundamentales para comprender la naturaleza de los ciberataques y cómo responder con eficacia.

No basta con confiar en las salvaguardias técnicas; su equipo debe estar alerta y preparado.

Un programa completo de formación en ciberseguridad debe abarcar los métodos que utilizan los atacantes, incluidos los ataques de fuerza bruta, y las señales a las que hay que estar atento. Al hacer obligatoria esta formación, se asegura de que todos los miembros del equipo cuentan con los conocimientos necesarios para detener las ciberamenazas.

15. Simulaciones de ciberseguridad

Realice pruebas o simulaciones de ciberataques y phishing para mejorar su defensa contra los ataques de fuerza bruta. Este proceso refleja los ciberataques de la vida real, lo que le permite evaluar lo bien que su sistema resiste los intentos de contraseña incorrecta y la eficacia con la que su equipo responde a los intentos de obtener acceso.

Las simulaciones pueden ayudar a identificar vulnerabilidades, como credenciales fáciles de robar o puntos débiles en la red. Es importante probar varios escenarios de ataque, desde simples intentos de contraseña incorrecta hasta complejos esquemas de phishing. Cuanto más practiques, mejor preparado estarás para responder a amenazas reales.

PREGUNTAS FRECUENTES

¿Siguen utilizando los hackers la fuerza bruta?

Sí, los piratas informáticos siguen utilizando ataques de fuerza bruta, especialmente contra contraseñas débiles o predeterminadas, ya que se trata de un método sencillo para obtener acceso no autorizado.

¿Protegen los cortafuegos contra los ataques de fuerza bruta?

Sí, los cortafuegos, especialmente los cortafuegos de aplicaciones web (WAF), pueden detectar y bloquear los intentos de fuerza bruta limitando o bloqueando las peticiones repetitivas desde la misma dirección IP.

¿Cuánto duran los ataques de fuerza bruta?

La duración de un ataque de fuerza bruta puede variar mucho en función de la complejidad de la contraseña y de los recursos del atacante. Las contraseñas sencillas pueden descifrarse en minutos, mientras que las complejas pueden tardar años o incluso siglos con la tecnología actual.

¿Cuál es la forma más sencilla de detener los ciberataques de fuerza bruta?

El método más sencillo consiste en aplicar políticas de contraseñas estrictas y limitar los intentos de inicio de sesión, con lo que los ataques de fuerza bruta resultan inviables debido al tiempo y los recursos necesarios.

¿Cuál es la primera prioridad para prevenir un ataque de fuerza bruta?

La primera prioridad es utilizar contraseñas fuertes y únicas. Las contraseñas más largas con una combinación de letras, números y símbolos aumentan significativamente el tiempo y el esfuerzo necesarios para que un ataque de fuerza bruta tenga éxito.

Conclusión

Protegerse de los ataques de fuerza bruta es crucial para mantener la seguridad. Al comprender qué es un ataque de fuerza bruta, reconocer sus signos y aplicar medidas preventivas, estarás dando un gran paso para salvaguardar tu sistema.

Manténgase siempre alerta: el panorama digital evoluciona constantemente y, con él, también lo hacen las amenazas. No bajes la guardia.

Ahorre un 10% en certificados SSL al realizar su pedido hoy mismo.

Emisión rápida, cifrado potente, 99,99% de confianza del navegador, asistencia dedicada y garantía de devolución del dinero en 25 días. Código del cupón: SAVE10