Low-Cost SSL Certificates for Every Need

From entry-level sites to blogs, e-commerce platforms, and large enterprises, our low-cost SSL certificate products secure websites of any size and complexity. Buy affordable SSL certificates now and protect your visitors’ sensitive data.

-

Comodo PositiveSSL$7.66/yr View details

One Domain

Domain Validation

Issued in 5 minutes

-

DigiCert S/MIME Class 1$23.33/yr View details

Emails & Documents

Domain Control Validation

Issued in 10 minutes

-

GoGetSSL Domain SSL$31.66/yr View details

One Domain

Domain Validation

Issued in 5 minutes

-

RapidSSL Standard$16.33/yr View details

One Domain

Domain Validation

Issued in 5 minutes

-

FlexThawte SSL 123$36.66/yr View details

One Domain

Domain Validation

Issued in 5 minutes

-

FlexGeoTrust QuickSSL Premium$49.66/yr View details

One Domain

Domain Validation

Issued in 5 minutes

-

Sectigo PositiveSSL$7.66/yr View details

One Domain

Domain Validation

Issued in 5 minutes

LEI Codes

Speed up SSL issuance with LEI

SSL Dragon now offers the fastest issuance of SSL due to LEI code and API automation. A legal Entity Identifier (or LEI) is a global identity code, just like DUNS

LEI codes starting at

Find the Ideal SSL Certificate for Your Website

Use our SSL Wizard to select what options apply to you, and we’ll help you find the right SSL certificate.

Don’t know what you need?

Frequently Asked Questions

The “SSL Certificate” stands for “Security Socket Layers Certificate”. This protocol was created to protect data travelling between two machines through data encryption.

All the information from the Internet is basically transferred from one location to another in the form of HTTP language (Hyper Text Transfer Protocol). But HTTP by itself is unprotected and susceptible to Internet tricksters and thieves. That’s why SSL Certificates were developed to protect the information traveling on the Internet.

You may know about the SSL Certificates by some common things you see in your browser: the padlock, the “HTTPS” on the browser tab (when HTTP is being protected by SSL it inherits the letter “S”).

These are all indications that the website you are using has SSL encryption and its information is secure against cyber attacks.

Copy Link

An SSL Certificate takes the information that your users provide and encrypts it, so that only a web server can decrypt it and understand it. So as the information on the web is transmitted via HTTP language, your data is not protected, as HTTP itself is not secure. The SSL Certificate takes your information, encrypts it, and passes it securely to the server where the website is hosted, or directly to the payment processor. On the merchant’s server, or on the payment processor’s side, the SSL certificate receives the encrypted HTTP information, decodes it, and safely performs the action you requested (logging you in, processing a payment, etc).

In this way, the SSL Certificate turns your “HTTP” connection into an “HTTPS” (secured HTTP) connection and protects your data. With an SSL Certificate, your information is protected and safe.

Copy Link

You have to purchase an SSL certificate if your website contains logins or web forms that require personal or credit card information from your customers. The SSL certificate will secure the personal data shared on your website and will make your clients feel safer while performing transactions, knowing that any information shared is within a secure environment and authenticated by a trusted Certificate Authority.

If you have an informative website, we still recommend you to purchase an SSL certificate. By having an HTTPS link, your website will be more trustworthy.

Copy Link

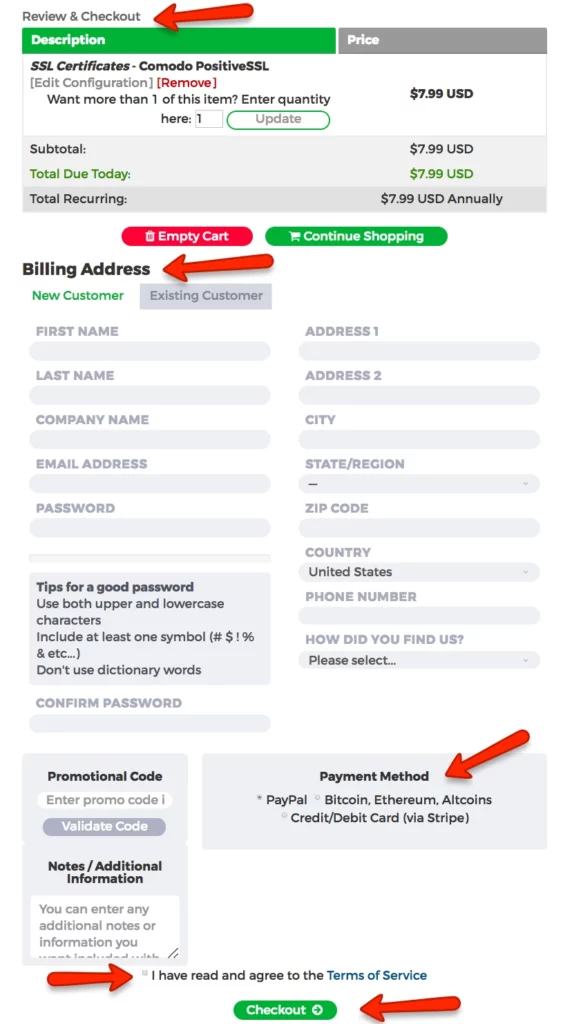

- Choose the SSL Certificate, then select the period (1, 2, or 3 years) and number of domains (only for Multi-Domain SSL Certificates), and click “Buy Now”;

- You’ll be redirected to your Shopping Cart, where you need to confirm the period and, for Multi-Domain SSL Certificates, the number of additional domains. Review your Order Summary then click “Continue”;

- On the Review & Checkout page, you’ll find the “New Customer” fillable form which you need to complete to create your SSL Dragon account. Afterward, insert your Promotional Code (if you have it), any Additional Information (if necessary), select the desired Payment Method, confirm that you’ve read and accepted our Terms of Service, and click on “Checkout”;

- You’ll be redirected to your Invoice which you need to pay using your selected Payment Method. Once the payment is done, you will see your order number and additional details on your Order Confirmation page. You will find your SSL Certificate in “My Account” at “SSL Certificates” -> “My SSL Certificates

Copy Link

There are SSL Certificates of three validation types:

1) Domain Validation SSL Certificates – are the least expensive SSL Certificates. They are the easiest to get, and are issued within 3-5 minutes.

2) Business Validation SSL Certificates require you to have a registered company. When users click on the padlock icon for your certificate, they will see your company name. Also, Business Validation Certificates come with a dynamic site seal, similar to the Sectigo site seal that we have in the footer of our website. They are issued within 1-3 business days.

3) Extended Validation SSL Certificates – just like the Business Validation certificates, the Extended Validation SSL Certificates require you to have a registered company, and when users click on the padlock icon for your certificate, they will see your company name. They also come with a dynamic site seal similar to the one from the footer of our website. They are issued within 1-5 business days.

Also, based on how many domains or sub-domains you want to secure, you can look at One Domain SSL Certificates which will secure only one single domain name or sub-domain, Multi-Domain (SAN) SSL Certificates which secure several domains and/or sub-domains at a time, and the Wildcard SSL Certificates which secure one domain and all its sub-domains under one certificate. Finally, don’t forget about the Code Signing SSL Certificates which will sign, secure and protect your software from being infected with malware and then distributed online.

Please note that all these SSL Certificates types come with the same exact security level and encryption strength.

Copy Link

If you are still wondering what are the main benefits of each validation type (Domain Validation (DV), Business Validation (BV), and Extended Validation (EV)) and why you should choose one vs. another, then this is the right FAQ for you. Each of these SSL Certificate types was created having in mind a certain customer trust level:

- Basic – Domain Validation SSL Certificates – created for customers who aren’t interested in showing their company name and address in the SSL Certificate – either because they don’t need/want to or simply because they just don’t have a company. They only need to get the SSL Certificate very quickly in order to secure their domain name with HTTPS and have all web and mobile browsers display their website as “Secure”.

- Medium – Business Validation SSL Certificates – designed for clients who want to display their company’s name in their SSL Certificate’s details in order to ensure their customers that their business is real and trustworthy. BV SSL Certificates also allows you to display on your website a site seal provided by the third party Certificate Authority which proves that your SSL Certificate was issued to your company’s name and address.

- Top – Extended Validation SSL Certificates – developed for clients for whom users’ trust is highly important. EV SSL Certificates also provide the site seal which proves that your SSL Certificate was issued to your website, company’s name and address but these certificates have the topmost trust level because they show your customers, prospectors, and visitors that your website is highly secure and that their information is always protected.

Now that you know the main differences between Domain Validation (DV), Business Validation (BV), and Extended Validation (EV) SSL Certificates, it should be much easier for you choose the one that fits you the best.

Copy Link

Become an Affiliate or Reseller

Whenever you recommend a customer to us, we’ll give you a lifelong 5% commissiom on every purchase made by that customer. Take advantage of exceptional deals on top SSL brands without any obligations.

Register as a reseller and benefit from the lowest prices on the market, along with exclusive terms, and monthly invoicing. We don’t charge any setup fees, nor do we demand yearly commitments or contractual obligations.

Why Choose SSL Dragon as Your SSL Certificate Vendor?

Lowest SSL Prices

Get a low-cost SSL certificate for any need. Select from one domain, wildcard, and multi-domain SSL certificates.

Best SSL Certificate Deals

Save even more with our regular promotions and discount codes. Get a multi-year SSL subscription for any cert you order.

Quick and Friendly Support

Our dedicated staff will help you solve any issue during SSL certificate ordering and enrollment.

25 Days Return Policy

You can return any SSL certificate you order within the 25-day return policy for a full refund.